瑞星解读:不要钱,只为要挟政府的勒索软件——RoadSweep

日期:2023年03月10日 阅:80

2022年7月,阿尔巴尼亚遭遇了一场严重的网络攻击事件,其政府部门被迫关闭所有提供在线公共服务的网站和政府官方网站。阿尔巴尼亚总理埃迪·拉马就此事表示,政府怀疑此次攻击是由某个国家组织的,而非普通黑客或有组织的犯罪集团发起。同年9月,攻击者又针对阿尔巴尼亚TIMS、ADAM和MEMEX系统发起了第二波网络攻击。在这两次出于政治动机的网络攻击中,名为“RoadSweep”的勒索软件被曝出。

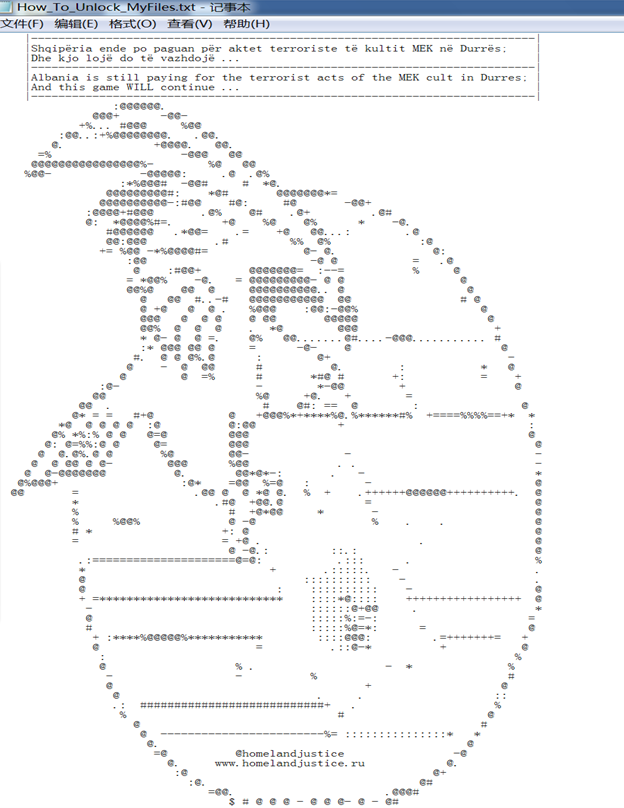

近日,瑞星安全研究院针对RoadSweep勒索软件的两次攻击样本进行了详细的分析,发现该勒索软件分别伪装成XML浏览工具和PDF转换工具,通过有效数字签名绕过检测,进而对受害者电脑数据进行加密,达到干扰政治的目的。目前,瑞星ESM防病毒终端安全防护系统已可查杀相关样本,广大用户可安装该产品进行防范。

图:有效的数字签名

瑞星安全专家介绍,在这两起攻击事件中,攻击者将RoadSweep勒索软件分别伪装成XML浏览工具和PDF转换工具,均利用了英伟达(Nvidia)和科威特电信公司(Kuwait Telecommunications Company)的有效数字证书(目前该证书已失效)来签署勒索软件,因此具有一定的迷惑性,同时绕过了安全软件的检测。

虽然这两起攻击中勒索信文本内容不同,但都使用阿尔巴利亚语与英语提及相同的政治消息:

攻击者在第一次攻击中使用的勒索信内容:

“Pse duhet të shpenzohen taksat tona në dobi të terroristëve të DURRESIT?”

“Why should our taxes be spent on the benefit of DURRES terrorists?”

(为什么我们的税收应该用于DURRES恐怖分子的利益?)

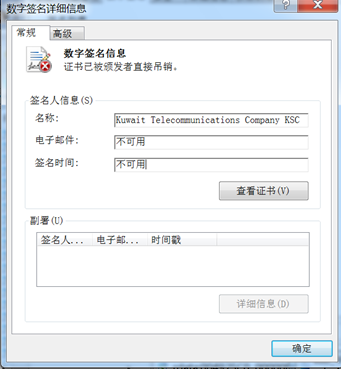

攻击者在第二次攻击中使用的勒索信内容:

Shqipëria ende po paguan për aktet terroriste të kultit MEK në Durrës;Dhe kjo lojë do të vazhdojë …

Albania is still paying for the terrorist acts of the MEK cult in Durres;And this game WILL continue …

(阿尔巴尼亚仍在为杜勒斯MEK邪教组织的恐怖行为买单;这场比赛将继续。。。)

同时,在第一封勒索信中,攻击者提供了四组电话号码以建立沟通,其中的第一个电话号码竟然是阿尔巴尼亚总统Ilir Meta曾经使用的号码:0682031701,0682099450,0697047470,0682030272。

图:第一次攻击中的勒索信

图:第二次攻击中的勒索信

瑞星安全专家表示,近年来有越来越多的勒索组织以国家政务、关键基础设施为主要攻击目标,入侵政府职能部门或内部系统,扰乱社会及民众的日常生产、生活,给国家和社会带来极大的安全风险,因此国内相关部门应提高警惕,加强防护,避免类似的事件发生。具体防范措施如下:

- 部署网络安全态势感知、预警系统等网关安全产品。

网关安全产品可利用威胁情报追溯威胁行为轨迹,帮助用户进行威胁行为分析、定位威胁源和目的,追溯攻击的手段和路径,从源头解决网络威胁,最大范围内发现被攻击的节点,帮助企业更快响应和处理。

- 安装有效的杀毒软件,拦截查杀恶意文档和木马病毒。

杀毒软件可拦截恶意文档和木马病毒,如果用户不小心下载了恶意文件,杀毒软件可拦截查杀,阻止病毒运行,保护用户的终端安全。

图:瑞星ESM防病毒终端安全防护系统可查杀相关样本

文章来源:瑞星

如有侵权请联系:admin#unsafe.sh