安全研究机构WIZ日前发布报告透露自2022年9月以来部分东亚网站被劫持然后跳转赌博和色情网站的分析。

这些网站有个共同点是针对中国用户,即被劫持的网站无论是否属于中国企业的,都只会劫持中国用户访问。

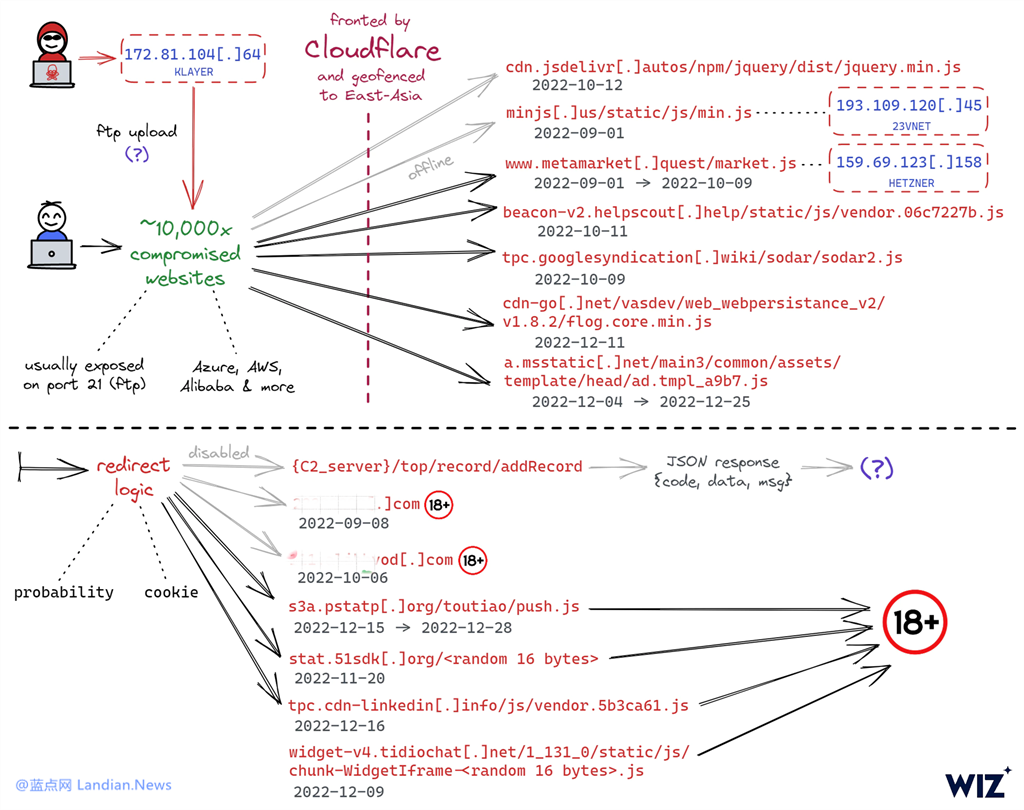

黑客还注册多个仿冒正规网站的钓鱼域名,将恶意脚本嵌入到正规网站,可能是用来避免被网站管理员发现。

以下均为仿冒的钓鱼域名:

hxxps://cdn.jsdelivr.net/npm/jquery/dist/jquery.min.js hxxps://minjs.us/static/js/min.js hxxps://www.metamarket.quest/market.js hxxps://beacon-v2.helpscount.help/static/js/vendor.06c7227b.js hxxps://tpc.googlesyndication.wiki/sodar/sodar2.js hxxps://cdn-go.net/vasdev/web_webpersistance_v2/v1.8.2/flog.core.min.js hxxps://a.msstatic.net/main3/common/assets/template/head/ad.tmpl_a9b7.js

为非法网站导流:

安全研究人员发现被劫持的网站里,有些属于中国企业的网站,有些属于东亚其他国家或地区的企业的网站。

但黑客的目的非常明确:就是劫持中国用户,这些恶意脚本只有检测到是中国用户访问时才会跳转恶意网站。

跳转的恶意网站包括但不限于色情网站和赌博网站,这大概率是位于境外的非法团伙利用技术手段进行引流。

研究人员还注意到如果是安卓访问的话,则跳转后的恶意网站要求用户下载com.tyc9n1999co.coandroid

研究人员似乎没提这个安装包是干嘛的,但既然是恶意网站要求下载的,大概率也是赌博或者色情相关应用。

约有10000个网站遭到入侵:

比较迷的是黑客是怎么入侵约10,000个网站的 , WIZ发现黑客使用FTP协议连接网站托管服务器再嵌入脚本。

2022年10月,有客户托管在Azure服务器上的网站被入侵 , 随后这名客户找WIZ调查于是有了这份调查报告。

现有证据表明黑客大概率是通过FTP凭据连接的 , 而不是利用漏洞 , 问题是这些FTP密码为什么出现批量泄露。

WIZ的客户使用的FTP密码为随机生成的高强度密码不太可能暴力破解 , 所以FTP密码来源目前仍然无法解释。

去年同时期宝塔曾被传出出现安全漏洞可能导致服务器被入侵,但WIZ认为宝塔被入侵与该事件没有强关联。

检查自己的网站:

要排查自己的网站是否被入侵也很简单,只需要检查网站源代码看看是否加载了未知域名的脚本文件就可以。

站长和企业IT管理员可以打开自己的网站 ,按F12进入浏览器开发者选项,点击源代码,按F5等待加载完成。

这里可以查看网站调用的所有域名,如果发现调用的资源出现未知域名,说明服务器已经被入侵需立即检查。

确定网站被入侵后如何排查服务器就是个麻烦的事儿了 , 仅修改 FTP 密码是肯定不够的,如果可以最好重装。

版权声明:感谢您的阅读,本文由山外的鸭子哥转载或编译自WIZ,如需转载本文请联系原作者获取授权,谢谢理解。