0x01 前言

一次很偏的子域名列目录所引起的一系列高危漏洞,教你薅厂商羊毛。

0x02 漏洞背景

一次金融众测项目,称其主站子域名为target.com。

0x03 漏洞挖掘过程

这次出现问题的站点我们称之为https://asdq14aq.target.com,这个子域名其它工具都没有收集到,是通过https://otx.alienvault.com收集到的。用法为https://otx.alienvault.com/api/v1/indicators/domain/baidu.com/url_list?limit=100&page=1,只需要将baidu.com替换为需要收集的域名即可。如果大家在挖src遇到缺少类似userId,orderId等参数时,也可以尝试去这个接口寻找你所需要的参数,因为它会收集历史url,可能会有意外收获。

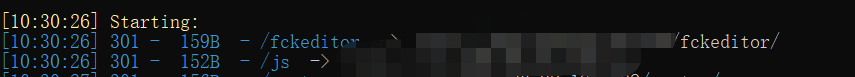

使用dirsearch对其进行目录爆破,发现存在https://asdq14aq.target.com/fckeditor/目录。

发现此处Fckeditor存在列目录漏洞,至于为什么还存在这么老的洞,原因可能是这个子域名特别偏。找到网站根目录,关于怎么找网站根目录,我的建议就是一顿乱翻。发现存在备份文件,称之为backuphaha.zip,至此,已经可以提交俩个漏洞,一个列目录,一个备份文件下载,在提交备份文件下载时,建议大家不要说是列目录翻到的,问就是字典里有。

打开zip文件解压如下。

核心代码在bin目录下的这些dll文件中,通过dnspy工具对bin目录下的dll文件进行反编译,然后导出文件到visual studio进行查看,全局搜索select关键字,发现一处注入。

存在waf,直接盲猜一波user为dbo绕过waf,https://asdq14aq.target.com/OrderDetail.aspx?id=100and(user)='dbo',这里这个OrderDetail功能点也是网站正常访问不到的,问就是字典里有。

越权漏洞,我们可以去看源代码去找是否存在身份验证的脚本或是函数,但是通过了解网站的目录结构后,我们可以使用脚本将源码提炼出来,并做相应的处理,拼接到url后面一把**。

也是发现了多个页面存在越权,可获取大量敏感信息,提交漏洞时,审核要是问如何发现这个页面的,就说字典里有(狗头保命)。

0x04 厂商反馈

列目录高危1500元,备份文件获取源码3500元,sql注入以及未授权获取大量数据各5000元,总共一万五千元漏洞赏金。

0x05 总结

一个站存在一个高危,就有可能存在俩三个高危,切勿大意。

本文作者:网络安全之旅

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/198120.html

如有侵权请联系:admin#unsafe.sh