在前一周的时间里,客户有遇到被Team***入侵挖矿的案例。但由于客户在没有给被入侵主机做快照的情况下,回滚了之前的快照,导致无法进一步入侵溯源排查。

因此在腾讯云公网上上搭建了redis未授权的漏洞环境并在控制台安全组放行端口。随后很短时间内便收到了云镜的告警通知。

0x01 确定最早入侵时间点

0x02 快照备份,及时止损

先给出分析结论,Team***挖矿家族主要通过两种方式入侵:

对外扫描6379端口redis未授权入侵写入定时任务 读取本机~/.ssh/authorized_keys文件横向入侵

0x03 清理定时任务

0x04 清理挖矿相关进程

几分钟后使用top命令查看,发现挖矿进程不见了,但是系统依旧很卡。猜测做了进程隐藏或对命令劫持等手段。

清理思路:换用busybox来查看进程。

使用busybox可以发现一个是挖矿进程,另一个是pnscan扫描进程。直接kill进程后会马上再起一个,所以用busybox先把源文件删除后再杀进程。

0x05 根据入侵时间点排查修改的文件

根据云镜告警的命令执行时间,通过find命令查找最近被修改过的文件。

0x06 查看主机网络状态

netstat查看网络请求发现大量对外发起了6379端口的扫描。这个是由pnscan发起的对外扫描,pnscan进程清理掉即可。

0x07 修复被替换的命令及权限

用rpm比对被修改过的命令。missing表示命令找不到了,5代表MD5发生了改变,有可能对应的命令文件被替换或有修改。M则表示命令的权限发生了修改。

具体每个值的含义如下:

S 文件大小是否改变 M 文件的类型或文件的权限(rwx)是否被改变 5 文件MD5校验是否改变(可以看成文件内容是否改变) D 设备中,从代码是否改变 L 文件路径是否改变 U 文件的属主(所有者)是否改变 G 文件的属组是否改变 T 文件的修改时间是否改变

0x08 清理挖矿后门

0x09 排查相关可疑文件

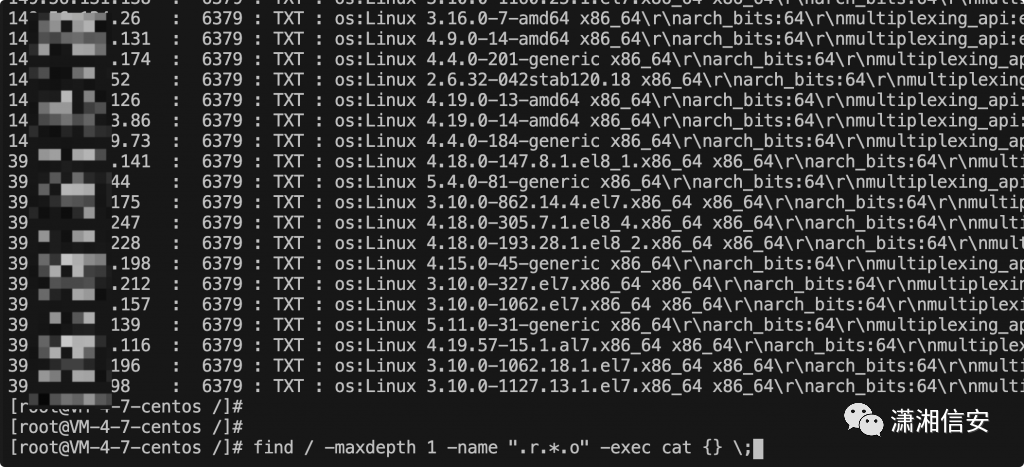

同时使用find命令发现在/根目录下面有大量的以.r开头隐藏文件。这些都是挖矿木马对外扫描存在6375端口开放的ip。

经测试这里大部分是其他的肉鸡,或者是对外开放了6379端口,但redis运行在低权用户,无法被直接提权利用。

0x10 修复漏洞,加固系统

redis使用密码连接,并设置一定强度的密码。 使用低权用户运行redis 将默认redis的6379端口改为其他端口。

0x11 挖矿木马特征行为分析

文章来源:Zgao's blog 原文地址:https://zgao.top/teamtnt挖矿木马应急溯源分析

本文作者:贝塔安全实验室

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/198302.html

如有侵权请联系:admin#unsafe.sh