本月初位于上海市的独立安全研究机构深蓝洞察发文直指某国产电商巨头开发并利用多个漏洞实现提权,最终达成完成控制用户手机的目的。

完成提权后该 (恶意) 应用可以阻止用户卸载、欺骗和诱导用户、超范围收集用户的各种隐私信息、窃取竞争对手 APP 的信息,最终目的是大幅度提高自身安装量、活跃量并促成更多转化提高销售额。

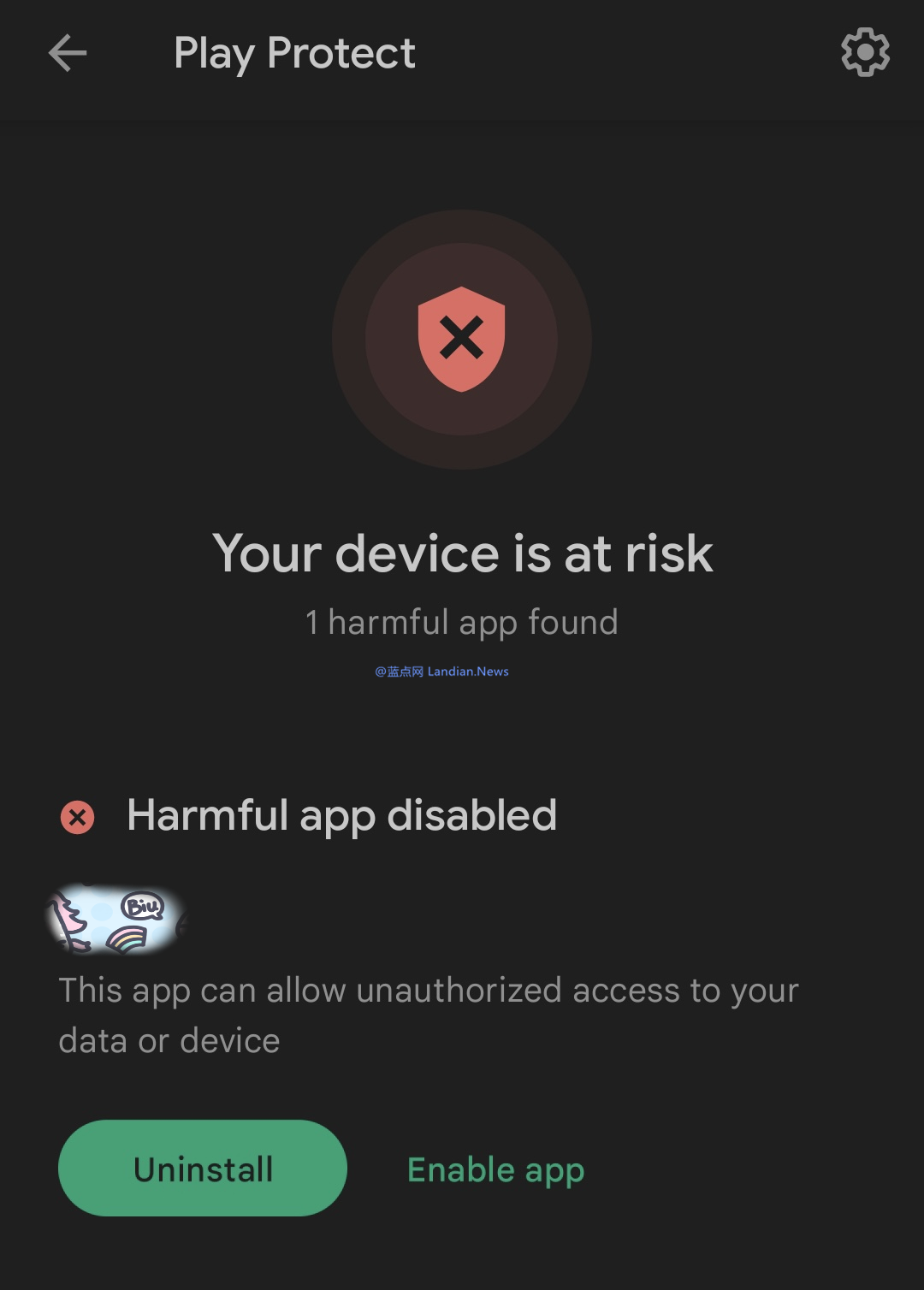

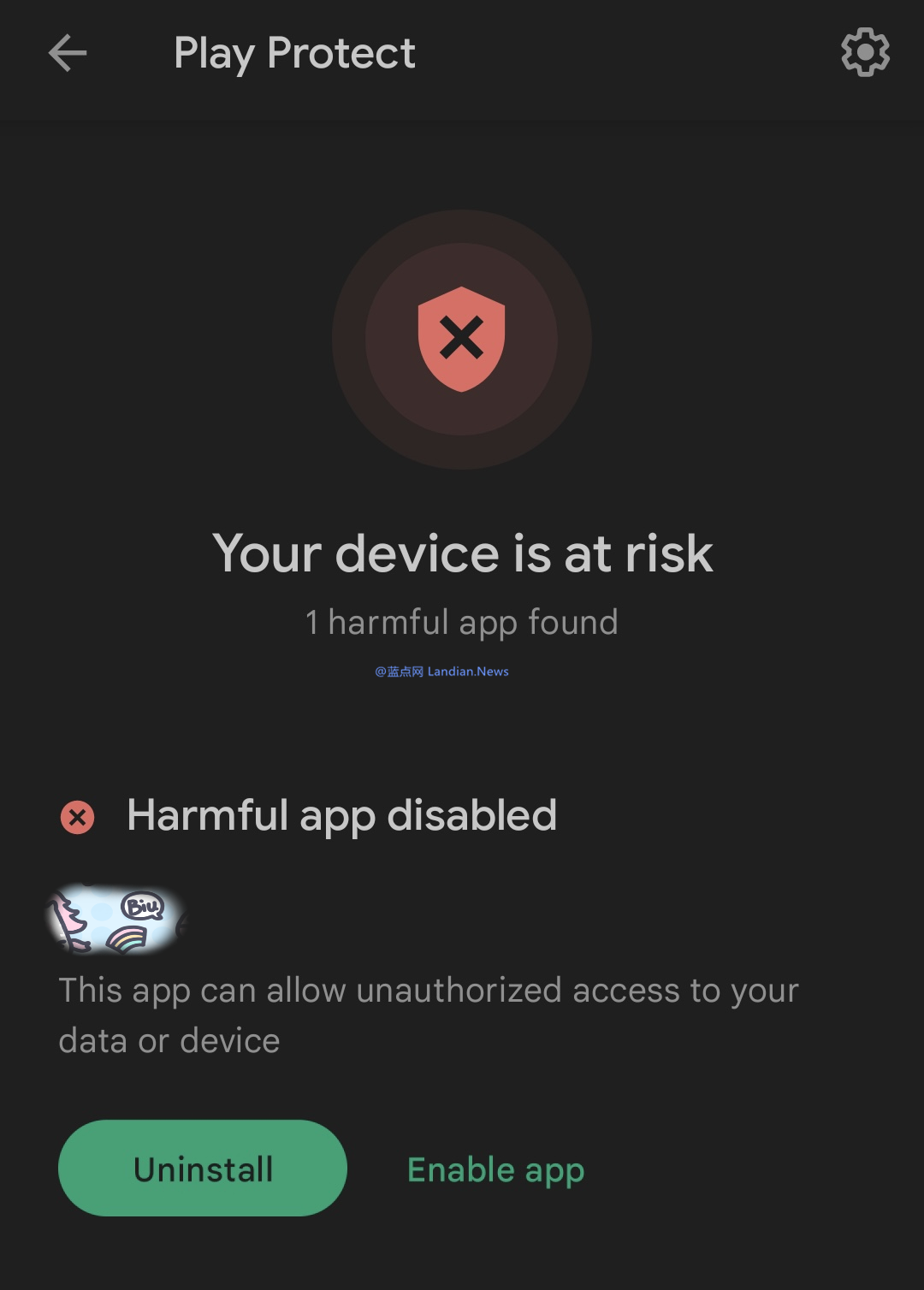

报道发布后坊间猜测该恶意应用就是并夕夕,事实证明猜测是对的,上周谷歌宣布下架并夕夕,并利用 Google Play Protect 保护机制自动删除用户已经安装的并夕夕,谷歌称发现并夕夕存在恶意行为。

现在有了更多证据可以佐证上述猜测,安全研究机构 Lookout 的研究人员花费两天对并夕夕进行了详细的研究,确认深蓝洞察发布的报告是完全正确的。

复杂的攻击:

Lookout 分析发现,并夕夕利用 Android Framework 漏洞 (CVE-2023-20963) 攻击 Android 系统,从而完成提权,不需要用户进行任何交互,全程无感知。

由于时间有限和样本关系,Lookout 其实还没摸清楚并夕夕的整个攻击流程,例如并夕夕准备了 30 多个 DEX,即针对不同品牌、不同版本的 Android 手机发掘漏洞进行针对性的攻击。

除了利用零日漏洞外,Lookout 还确定并夕夕存在以下恶意行为:将小部件添加到受感染的设备、跟踪已安装应用程序的使用情况和收集数据、解析其他 APP 发出的通知、收集 WiFi 和位置信息。

还利用未被修复的漏洞:

并夕夕还利用一些古老的漏洞 --- 谷歌早已发布补丁进行修复但很多安卓设备无法获取更新导致漏洞一直存在。例如并夕夕利用了 EvilParcel,这是一种从 2012 年以来就被黑客团伙活跃使用的权限升级漏洞。

EvilParcel 是一类针对一组相关漏洞的漏洞,即多个漏洞组合起来利用。CVE-2023-20963 也是其中之一,在没有 CVE-2023-20963 之前,已经更新后的 Android 系统解决了漏洞,但并夕夕利用 CVE-2023-20963 结合之前的漏洞又重新利用了起来。

Lookout 在至少两个包含并夕夕官方密钥签名的并夕夕样本中确认了这些恶意利用,因此谷歌下架并封杀并夕夕是应该的。

值得注意的是 Lookout 强调目前没有证据表明 AppStore 和 Google Play 版的并夕夕也存在恶意代码,之前有消息称 Google Play 版并夕夕通过云控模块也可以提权,现在 Lookout 似乎驳回了这种说法。

相关资讯:

版权声明:感谢您的阅读,除非文中已注明来源网站名称或链接,否则均为蓝点网原创内容。转载时请务必注明:来源于蓝点网、标注作者及本文完整链接,谢谢理解。