一、网络安全态势综述

根据深信服安全云脑及深信服安全监测平台统计数据显示,2019年第三季度,网站攻击数量总体呈波动下降趋势,网站态势有所缓减,企业、政府及教育行业拦截的攻击数量最多。

第三季度发现感染范围较大的勒索病毒是GlobeImposter和Sodinokibi家族,攻击次数最多的家族是WannaMine挖矿病毒;2019年第三季度新增漏洞呈现上升趋势;CSRF跨站请求伪造以及信息泄露问题位居漏洞数量前列。

具体情况如下:

恶意程序方面,勒索软件的攻击趋势整体呈波动增加态势,其投放速度,版本迭代更加敏捷;季度加密数字货币价格的波动下降,恶意挖矿攻击也出现缓减,WannaMine、Xmrig、CoinMiner家族仍然流行;**链木马的活跃程度增加明显,其中广东地区拦截数量最多。

网站安全态势方面,第三季度网站攻击总量整体较之前下降明显,捕获攻击类型以Web扫描、信息泄露和Webshell攻击利用等分类为主。

漏洞态势方面,2019年第三季度新增漏洞数量平均每月在1738个,相比之前前半年每月有明显增加,而高危以上漏洞新增数量保持稳定。漏洞类型中以信息发现、链接失效和CSRF跨站请求为主;跟踪的主要漏洞中,Weblogic系列漏洞的攻击总体呈波动状态,攻击数量大幅上升。

2.1 勒索软件--季度持续活跃,迭代更频繁

近几年勒索软件是最有利可图的恶意软件类型之一。最初,恶意攻击主要目的是盗取信息,并保持对资源及系统的长期访问。但是勒索软件的出现改变了这一情况,从暗中访问变成明目张胆地敲诈勒索。同时比特币等加密数字货币的快速发展,使得恶意攻击者可以轻易逃避被追踪的风险,从而轻松获利,并为下一代勒索软件的开发**资金支持。

根据2019年第三季度深信服安全团队跟踪的一些勒索病毒及响应的勒索攻击案例,我们发现不管是之前的GandCrab 勒索病毒,还是现在的GlobeImposter,都是采用RAAS(勒索软件即服务)模式进行分发,病毒开发投放速度更快。GlobeImposter变种,GlobeImposter2.0变种、“十二生肖”以及“十二主神”等,均是在短短几个月内不断更新变种。下图是深信服安全团队跟踪Globelmposter勒索病毒的时间线,可以看出勒索病毒的投放速度快,版本迭代频繁:

图2-1 Globelmposter勒索病毒演进时间线

第三季度深信服安全团队捕获勒索软件变种较多,其中热门的包括Globelmposter2.0及4.0新变种、CryptON勒索变种、Sodinokibi勒索变种。勒索软件的攻击走势有陡峭的波峰波谷,并呈现增加态势:

图2-2 2019年第三季度勒索病毒攻击趋势

2.1.1 高发勒索家族

在2019年第三季度,我们从勒索病毒家族的数据中发现了一些细微变化:Sodinokibi作为GandCrab勒索病毒的“继承者”,本季度活跃度明显提升,跻身第三季度高发家族前列;WannaCry虽然已经爆发许久,但是仍有较多客户不注意修复漏洞,仍然会被该病毒“光顾”。国内高发的勒索病毒家族主要有Sodinokibi、Globelmposter、WannaCry、CrySiS、CryptON等:

图2-3 2019年第三季度高发勒索病毒家族

2.1.2 行业分布

从勒索病毒攻击目标来看,企业、科研教育成为勒索病毒的主要目标行业,总占比达到51%;在企业受害用户中,文件服务器、财务服务器等存储重要数据文件的服务器通常是攻击者的首要目标:

图2-4 勒索病毒感染行业分布

2.1.3 攻击传播方式

从深信服第三季度应急响应的大量案例上看,RDP暴力破解仍是使用最广泛的攻击方式。恶意攻击者一般首先通过爆破的方式得到公网某台机器的远程桌面登陆口令,操作上传病毒后,然后利用这台机器作为跳板进行内网横向移动,经常会发现在被入侵的系统内部会有多台设备同时被感染相同的勒索病毒。因此,将服务器3389端口映射到公网并使用简单密码,是非常容易受到病毒入侵的。

勒索病毒攻击方式如下:

图2-5 勒索病毒攻击方式分布

2.2 挖矿木马--加密货币价格波动下降,恶意挖矿行为放缓

近几年,利用加密数字货币的攻击主要是在勒索软件和恶意挖矿木马上,而恶意挖矿攻击已经逐渐超过勒索攻击成为针对加密数字货币的主要威胁。相比勒索获得的经济,加密货币挖矿的*入更加具有持续性,并且风险更小,越来越多的恶意攻击者逐渐转为兜*风险较低的加密货币挖矿软件。随着季度加密数字货币价格的波动下降,近期恶意挖矿攻击出现小幅下降。

2.2.1 挖矿流量拦截趋势

虽然第三季度恶意挖矿攻击数量存在波峰和波谷,但从深信服在DNS层上观察到的与恶意加密货币挖矿相关的流量总量看来,加密货币挖矿活动呈逐步下降的态势。

图2-6 2019年挖矿流量拦截情况

值得注意的是,在同一时期(2019年第三季度),许多常见加密货币的价值都有下跌。以比特币为例,2019年第三季度的成交价格走势如下:

图2-7 2019年第三季度比特币价格走势

由于虚拟货币易于部署且发现之后造成的风险较低,恶意攻击者仍在继续推动恶意加密挖矿活动。我们认为恶意挖矿相关的病毒在未来一段时间内仍会保持热门。

2.2.2 挖矿木马家族及攻击方式

恶意加密货币挖矿软件可以通过各种方式进入用户的环境,例如以下几种:

图2-8 感染挖矿病毒的几种方式

在短期内,恶意加密货币挖矿威胁会一直存在,恶意攻击者也会继续传播加密货币挖矿威胁。

活跃挖矿木马家族包括CoinMiner、WannaMine、Xmrig、BitcoinMiner、Tanlang、ShadowMiner、Myking、ZombieBoyMiner、Malxmr和Bluehero,分布比例如图2-9所示。

图2-9 挖矿病毒活跃TOP家族

2.2.3 恶意挖矿拦截量地域分布

在挖矿木马拦截地域分布上,广东省挖矿病毒拦截量位列全国第一,占TOP20总量的19.58%,其次为浙江省和北京市,具体数据如图2-10所示。

图2-10 恶意挖矿病毒拦截量地域分布

2.2.4 挖矿黑产主要攻击行业分布

从防御者的角度来看,我们有充分的理由认为恶意加密货币挖矿值得高度关注。与计算机上的任何软件一样,恶意加密货币将对整体系统性能产生负面影响。黑客会想尽一切手段利用有网络配置或整体安全策略安全漏洞的主机/服务器。

从挖矿木马攻击的行业分布来看,恶意攻击者更倾向于攻击企业、政府、教育行业。企业的拦截数量占拦截总量的41.67%,具体感染行业分布如图2-11所示:

图2-11 恶意挖矿病毒拦截行业分布

2.3 木马远控--**链木马活跃程度持续增加

2.3.1 木马远控各家族拦截情况

深信服安全云脑第三季度全国检测到木马远控病毒样本10897个,共拦截5.57亿次。其中最活跃的木马远控家族是DriveLife,DriveLife木马家族作为**链木马,其攻击态势在第三季度迅速增长,拦截数量达1.52亿次。远控木马拦截量排在其后是Injector、Andromeda。具体分布数据如下图所示:

图2-12 远控木马病毒各家族拦截量

2.3.2 木马远控病毒区域拦截情况

对木马远控病毒区域拦截量进行分析统计发现,恶意程序拦截量最多的地区为广东省,占TOP10拦截量的24.31%;其次为北京市(16.31%)、浙江省(12.57%)、湖南省(8.08%)和山东省(7.78%)。此外上海市、四川省、江苏省、河北省广西壮族自治区的木马远控拦截量也排在前列。

图2-13 木马远控病毒感染地区分布

2.3.3 木马远控病毒行业感染情况

行业分布上,企业、科研教育及政府行业是木马远控病毒的主要攻击对象。

图2-14 木马远控病毒拦截行业分布

2.4 蠕虫病毒--政企及科研教育单位易感染

2.4.1 蠕虫病毒家族拦截情况

2019年第三季度深信服安全云脑在全国检测到蠕虫病毒样本5275个,共拦截9.48亿次。通过数据统计分析来看,大多数攻击都是来自于Ramnit、Gamarue、Jenxcus、Dorkbot、Faedevour、Morto家族,这些家族占据了季度全部蠕虫病毒攻击的94%,其中攻击态势最活跃的蠕虫病毒是Gamarue,占蠕虫病毒总量的44.99%。

图2-15 蠕虫病毒TOP家族拦截量

2.4.2 蠕虫病毒拦截地域分布

从感染地域上看,广东省地区用户拦截量占TOP10总量的20.62%;其次为北京市(9.07%)、湖南省(8.91%)。

图2-16 蠕虫病毒TOP地区拦截量

2.4.3 蠕虫病毒拦截行业分布

从蠕虫病毒拦截行业上看,企业、科研教育等行业拦截数量占比较高。

图2-17 蠕虫病毒拦截行业分布

3.1 网站安全攻击量有下降,信息泄露问题占比依然重

深信服全网安全态势感知平台监测到全球84579个站点第三季度所受攻击总量为8.9亿次。下图为近半年深信服网站安全攻击趋势监测情况,可以看出,第三季度攻击数量呈波动下降状态:

图3-1 2019年近半年网站安全攻击趋势

主要网站攻击类型统计分布如下,第三季度捕获攻击类型以Web扫描、信息泄露和Webshell攻击利用等分类为主。其中Web扫描类型的占比更是最高为57%。

图3-2 2019年第三季度网站攻击类型分布

详细攻击种类和比例如下:

3.2北京和广东地区遭遇网站攻击次数最多

对深信服监测到的全国各区域第三季度受到的网站攻击数量进行统计分析,排名前三的区域分别是北京、广东和云南。企业、政府及科研教育行业拦截的攻击数量最多。具体受攻击地域分布情况如下图所示:

图3-3 拦截地域分布TOP10

网站攻击拦截行业分布如下:

图3-4 网站攻击拦截行业分布

3.3 网站高危漏洞较多,CSRF以及信息泄露漏洞问题靠前

深信服网站安全监测平台对国内已授权的84579个站点进行漏洞监控,发现的高危站点12825个,高危漏洞67184个。漏洞类别主要是信息发现、CSRF跨站请求伪造和信息泄露,总占比75%,详细漏洞类型分布如下:

图3-5 2019年第三季度网站漏洞类型分布

具体比例如下:

4.1 新增高危以上漏洞数量呈现上升趋势

根据CNNVD监测数据显示,2019年第三季度新增安全漏洞5215个。其中超危漏洞373个,高危漏洞1310个,中危漏洞3171个,低危漏洞362个。根据2019年漏洞新增数量统计图,每月平均新增漏洞数量达到1452个,高危以上漏洞新增数量为524个。根据历史数据发现,第三季度漏洞新增数量有明显增加,而高危以上漏洞新增数量本季度保持平稳。

图4-1 2019年1月至2019年9月漏洞新增数量统计图

(数据来源:CNNVD)

4.2 漏洞类型以信息发现、链接失效和CSRF跨站请求伪造为主

根据深信服安全监测平台统计数据发现,漏洞类别主要是信息发现、链接失效、CSRF跨站请求伪造,总占比68.57%,详细漏洞类型分布如下:

图4-2 2019年第三季度漏洞类型统计分布

4.3 用户关注度较高的漏洞

根据用户查阅CNVD漏洞信息次数的统计结果,2019年第三季度用户关注度最高的5个漏洞如表4-2所示。

表4-2 2019年第三季度用户最关注的漏洞TOP5统计(数据来源:CNVD)

4.4 多数重要软件漏洞攻击趋势较平缓

深信服安全团队对重要软件漏洞进行深入跟踪分析,近年来Java中间件远程代码执行漏洞频发,同时受永恒之蓝影响使得Windows SMB、Struts2和Weblogic漏洞成为黑客最受欢迎的漏洞攻击方式。

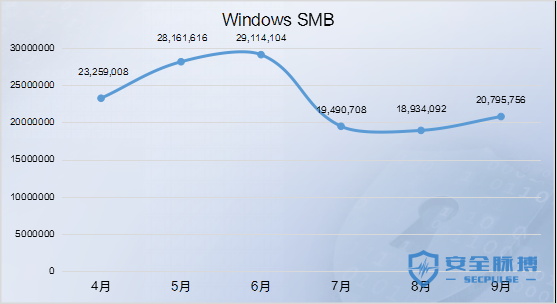

2019年第三季度,Windows SMB日志量累计超五千万,近期攻击趋势较为平缓,其中依旧是拦截到的(MS17-010)Microsoft Windows SMB Server远程代码执行漏洞攻击利用日志最多;Struts2系列漏洞本季度攻击次数持小幅上升,日志累计超四千万;Weblogic系列漏洞的攻击总体程波动状态,攻击数量较上季度大幅上升;PHPCMS系列漏洞攻击次数较上季度下降明显。

Windows SMB 系列漏洞攻击趋势跟踪情况

图4-3 Windows SMB系列漏洞攻击趋势

Struts2系列漏洞攻击趋势跟踪情况

图4-4 Struts2系列漏洞攻击趋势

Weblogic系列漏洞攻击趋势跟踪情况

图4-5 Weblogic系列漏洞攻击趋势

PHPCMS系列漏洞攻击趋势跟踪情况

图4-6 PHPCMS系列漏洞攻击趋势

根据深信服安全团队的防护经验来看,黑客入侵的主要目标是存在通用安全漏洞的机器,所以预防病毒入侵的主要手段是发现和修复漏洞,建议用户做好以下防护措施:

1、杜绝使用弱口令,避免一密多用

系统、应用相关的用户杜绝使用弱口令,同时,应该使用高复杂强度的密码,尽量包含大小写字母、数字、特殊符号等的混合密码,禁止密码重用的情况出现,尽量避免一密多用的情况。

2、及时更新重要补丁和升级组件

建议关注操作系统和组件重大更新,如永恒之蓝漏洞,使用正确渠道,如微软官网,及时更新对应补丁漏洞或者升级组件。

3、部署加固软件,关闭非必要端口

服务器上部署安全加固软件,通过限制异常登录行为、开启防爆破功能、防范漏洞利用,同时限制服务器及其他业务服务网可进行访问的网络、主机范围。有效加强访问控制ACL策略,细化策略粒度,按区域按业务严格限制各个网络区域以及服务器之间的访问,采用白名单机制只允许开放特定的业务必要端口,提高系统安全基线,防范黑客入侵。

4、主动进行安全评估,加强人员安全意识

加强人员安全意识培养,不要随意点击来源不明的邮件附件,不从不明网站下载软件,对来源不明的文件包括邮件附件、上传文件等要先杀毒处理。定期开展对系统、应用以及网络层面的安全评估、渗透测试以及代码审计工作,主动发现目前系统、应用存在的安全隐患。

5、建立威胁情报分析和对抗体系,有效防护病毒入侵

网络犯罪分子采取的战术策略也在不断演变,其攻击方式和技术更加多样化。对于有效预防和对抗海量威胁,需要选择更强大和更智能的防护体系。

本文作者:深信服千里目安全实验室

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/117842.html

如有侵权请联系:admin#unsafe.sh