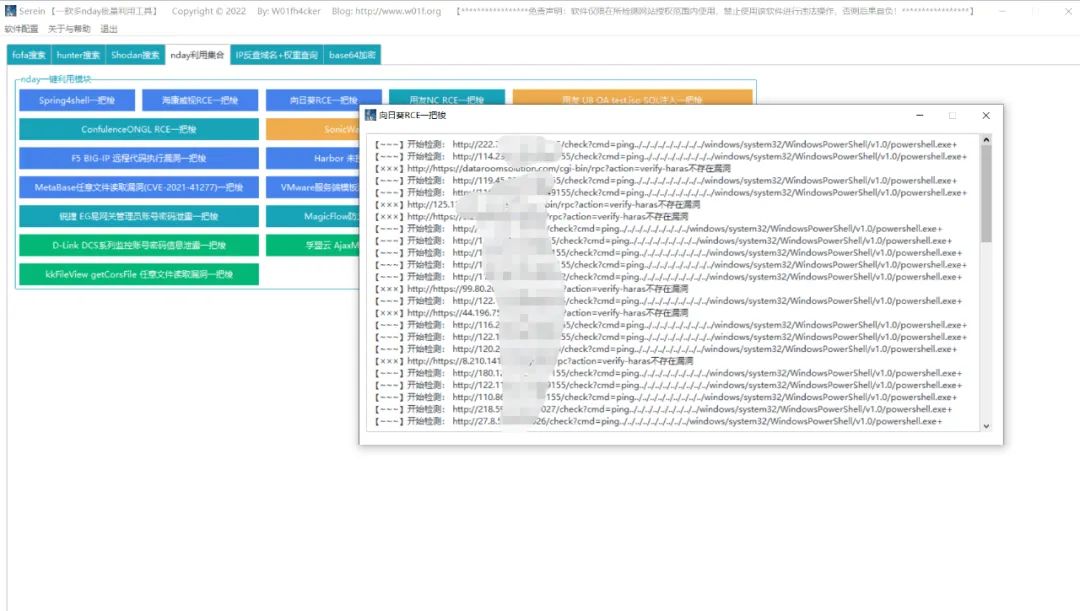

一款图形化、批量采集url、批量对采集的url进行各种nday检测的工具。可用于src挖掘、cnvd挖掘、0day利用、打造自己的武器库等场景。可以批量利用Actively Exploited Atlassian Confluence 0Day CVE-2022-26134和DedeCMS v5.7.87 SQL注入 CVE-2022-23337。

git clone https://github.com/W01fh4cker/Serein.gitcd Sereinpip3 install -r requirements.txtpython3 Serein.py

1、我们想批量利用向日葵RCE漏洞,于是我们base64加密语句body="Verification failure",得到:Ym9keT0iVmVyaWZpY2F0aW9uIGZhaWx1cmUi。

项目地址:https://github.com/W01fh4cker/Serein

热文推荐

文章来源: http://mp.weixin.qq.com/s?__biz=MzUyMTA0MjQ4NA==&mid=2247543887&idx=1&sn=958abdd6f891edf29898eb7f921e6978&chksm=f9e34314ce94ca02ad096d9e414677b35143373530dc398874a84a560dc5de8e6e8f4fac2557#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh