APT事件名称:

Emotet

威胁类型:

银行木马

简单描述:

作为一款银行木马,Emotet 可用于窃取个人信息、密码、***信息等。Emotet 木马常通过垃圾邮件进行传播,从而进一步传播感染。

恶意文件分析

事件描述

近期,深信服深盾终端实验室在运营工作中捕获到 Emotet 银行木马的最新变种。

经分析,该恶意样本通过电子邮件进行传播。邮件中携带一个恶意 OneNote 附件, 当使用者打开该附件时,该附件将显示一个欺骗性的页面,诱导用户查看该文档,此操作会触发Emotet的感染过程。

恶意文件分析

恶意 OneNote 附件

在恶意 OneNote附件中,内嵌一个虚假的“文档受保护”页面,并在 view 按钮下方隐藏了一个名为 click 的混淆脚本文件。如下图是经过伪造的 OneNote 页面:

当受害者按照提示双击该按钮后,将会直接触发该脚本,并使用 WScript.exe 去执行:

Click.wsf 脚本文件

下图是经过混淆的脚本文件:

经过解混淆后,可以看到脚本文件中存在一个 URL 列表,该脚本文件会依次访问 URL,若当前访问的 URL 中的文件大小超过 150KB,则下载当前文件并结束后续的 URL 访问。

随后将下载好的恶意文件赋予随机名称,保存到系统临时路径中,最后使用regsv***.exe执行。

恶意文件Emotet.dll

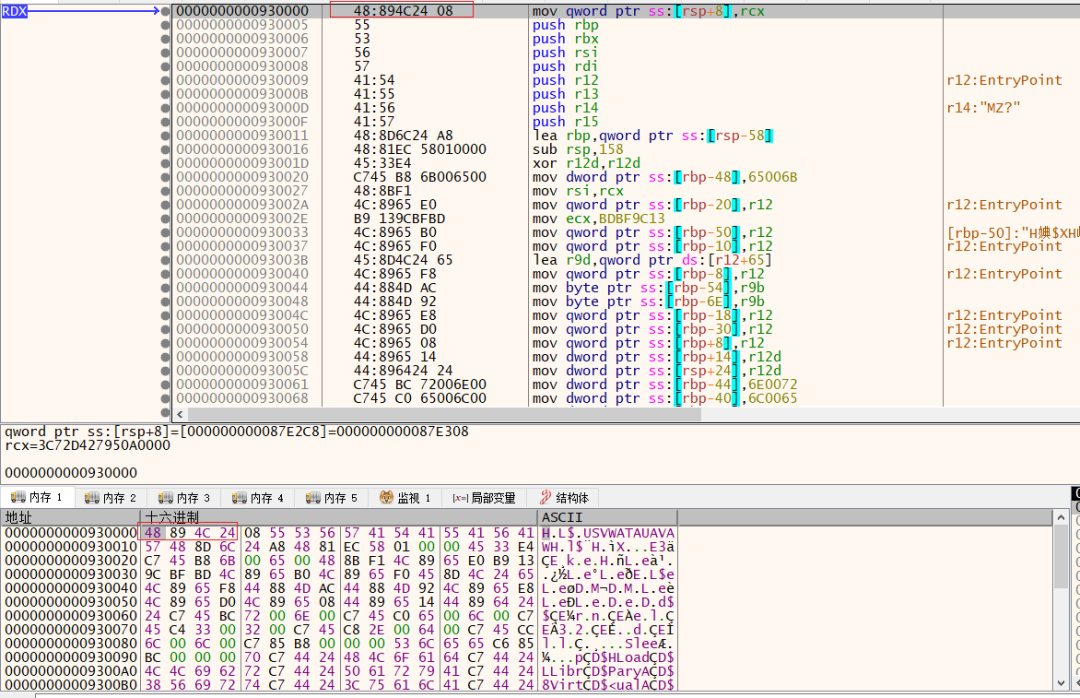

进入dll文件入口点后,会自动进行两次解密,第一次解密出一段shellcode,第二次解密出一个PE文件。在该样本中,二者采用同样的秘钥“ad5zS&E7DS(ke9?+qbAC5tqx<y<h0!qb4h3bk< font="">”。

在经过第一次解密后,恶意代码会将生成的地址赋值给变量ApcRoutine,并在后续的NtQueueApcThread中调用。

经过第二次解密,会解密出一个PE文件放置在内存空间中。

随后调用NtQueueApcThread启动一个Apc线程,并以第一次解密出的ShellCode作为起始地址开始执行。

该线程在执行ShellCode时进行主要以下操作:开辟一段内存空间,将上面解密出来的PE文件,除PE头外分三段复制到被分配的内存空间,第一段被设置为允许执行,第二、三段被设置为只读。

在执行完上述操作后,会判断当前dll所在路径,若当前路径不为C:WindowsSystem32时,那么会在C:WindowsSystem32目录下创建一个随机字符的文件夹,并调用SHFileOperationW将当前dll文件复制到该文件夹下,并以一个随机名称赋值。

随后调用RegSetValueEx,该路径加入开机启动项中。

最后将原路径下的dll文件自删除,并不断地加载与网络有关的dll,向C2地址发送信息。但由于当前C2均无响应,故后续操作无法继续进行。

IOC

OntNote

8638c0f0ed7905ab7e7ad5eada3d9d621bb5a7e0

click.wsf

7ac0150b43cbb5eeba9a0f956e1291df6790f3bf

Emotet_Dll

c156c00c7e918f0cb7363614fb1f177c90d8108a

Download_URL

http[:]//malli.su/img/PXN5J/

https[:]//kts.group/35ccbf2003/jKgk8/

https[:]//olgaperezporro.com/js/ExGBiCZdkkw0GBAuHNZ/

https[:]//4fly.su[:]443/search/OfGA/

http[:]//staging-demo.com/public_html/wTG/

http[:]//semedacara.com.br/ava/ahhz/

http[:]//hypernite.5v.pl/vendor/hvlVMsI9jGafBBTa/

http[:]//www.polarkh-crewing.com/aboutus/EUzMzX7yXpP/

http[:]//efirma.sglwebs.com/img/2mmLuv7SxhhYFRVn/

http[:]//uk-eurodom.com/bitrix/9HrzPY66D1F/

http[:]//1it.fit/site_vp/4PwK3s6Bf9K7TEA/

https[:]//thailandcan.org/assets/ulRa/

C2_IP

54.37.228.122:443

195.77.239.39:8080

46.101.98.60:8080

37.44.244.177:8080

139.196.72.155:8080

62.171.178.147:8080

159.65.135.222:7080

128.199.242.164:8080

87.106.97.83:7080

178.238.225.252:8080

85.25.120.45:8080

114.79.130.68:443

104.244.79.94:443

103.254.12.236:7080

93.84.115.205:7080

78.47.204.80:443

解决方案

处置建议

1、避免打开可疑或来历不明的邮件,尤其是其中的链接和附件等,如一定要打开未知文件,请先使用杀毒软件进行扫描。

2、重要的数据最好双机备份或云备份。

本文作者:Further_eye

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/199128.html

如有侵权请联系:admin#unsafe.sh