0x00 前言

那么现在我就想分享一下平时自己进行SRC挖掘过程中,主要是如何进行入手的。以下均为小弟拙见,大佬勿喷。

0x01 确定目标

挖到的大多数是大家都可以简单挖到的漏洞,存在大概率重复可能,所以在真的想要花点时间在SRC漏洞挖掘上的话,建议先选好目标。

那么目标怎么选呢,考虑到收益回报与付出的比例来看,建议是从专属SRC入手,特别在一些活动中,可以获取比平时更高的收益。

微信搜一搜:

百度搜一搜:

现在有活动的src已经浮现水面了,那么我们就可以从中选择自己感兴趣的SRC。

SRC导航:https://www.anquanke.com/src

0x02 确认测试范围

1、公众号

从公众号推文入手,活动页面中可以发现测试范围

2、应急响应官网

在应急响应官网,往往会有一些活动的公告,在里面可以获取到相应的测试范围。

3、爱企查

从爱企查等商业查询平台获取公司所属域名

0x03 子域名(oneforall)

工具下载:

https://github.com/shmilylty/OneForAllpython3 oneforall.py --target example.com runpython3 oneforall.py --targets ./domains.txt run

0x04 系统指纹探测

下一步便是将收集到到域名全部进行一遍指纹探测,从中找出一些明显使用CMS、OA系统、shiro、Fastjson等的站点。

下面介绍平时使用的2款工具:

1、Ehole

下载地址:

https://github.com/EdgeSecurityTeam/EHole./Ehole-darwin -l url.txt //URL地址需带上协议,每行一个./Ehole-darwin -f 192.168.1.1/24 //支持单IP或IP段,fofa识别需要配置fofa密钥和邮箱./Ehole-darwin -l url.txt -json export.json //结果输出至export.json文件

2、Glass

下载地址:

https://github.com/s7ckTeam/Glasspython3 Glass.py -u http://www.examples.com // 单url测试python3 Glass.py -w domain.txt -o 1.txt // url文件内

0x05 框架型站点漏洞测试

0x06 非框架型站点漏洞测试

前面测试完框架型的站点了,之后就应该往正常网站,或者经过了二开未能直接检测出指纹的站点进行渗透了。

那么对于这类站点,最经常遇到的便是登录框,在这里,我们便可以开始测试了,测试方法可参考文章:常见的登录逻辑漏洞总结

https://blog.csdn.net/qq_63217130/article/details/130187929?spm=1001.2014.3001.5502抓包尝试是否用户名存在与不存在的情况,返回结果不同。是否存在验证码,验证码是否可以抓包截断绕过,验证码是否可以为空。下面是我收集的集中常见的用户名1.弱口令用户名如admin,test,ceshi等

2.员工姓名全拼,员工姓名简拼

3.公司特征+员工工号/员工姓名

4.员工工号+姓名简拼

5.员工姓名全拼+员工工号

6.员工姓名全拼+重复次数,如zhangsan和zhangsan01

7.其他其实我的话一般跑一跑弱口令就差不多了。

关于弱口令字典的问题,我也想说一嘴,你最好看看,你字典里面的admin、123456、password处在什么位置。记得之前玩CTF的时候,默认密码123456,但是那个师傅死活做不出来,后面一看,字典里面居然没有123456这个密码。

这里推荐一个字典,个人感觉还是挺好用的,当然更多的是需要自己不断更新。

https://github.com/fuzz-security/SuperWordlist4、工具cupp和cewl

具体使用说明和工具介绍,可以查看文章:

https://mp.weixin.qq.com/s/HOlPaJ4EMY7PfHh7p2d95A如果能够注册那就好办了,自己注册一下账户即可。

对于非框架的站点,登录接口一般是必不可少的,可能就在主页,也可能在某个路径下,藏着后台的登录接口,在尝试了多种方法成功登录之后,记得尝试里面是否存在未授权漏洞、越权等漏洞。

0x07 端口扫描

端口扫描也算是老生常谈了,市面上也有很多介绍端口扫描的工具使用方法,这里也不细说了,就放出平时使用的命令吧。

sudo nmap -sS -Pn -n --open --min-hostgroup 4 --min-parallelism 1024 --host-timeout 30 -T4 -v examples.comsudo nmap -sS -Pn -n --open --min-hostgroup 4 --min-parallelism 1024 --host-timeout 30 -T4 -v -p 1-65535 examples.com

0x08 目录扫描dirsearch

目录扫描在渗透测试过程中我认为是必不可少的,一个站点在不同目录下的不同文件,往往可能有惊喜哦。个人是喜欢使用dirserach这款工具,不仅高效、页面也好看。市面上还有例如御剑、御剑t00ls版等,也是不错的选择。

https://github.com/maurosoria/dirsearchpython3 dirsearch.py -u www.xxx.com -e * -t 2例如我的话,是增加了springboot未授权的一些路径、swagger的路径以及一些例如vmvare-vcenter的漏洞路径。

0x09 JS信息收集

在一个站点扫描了目录、尝试登录失败并且没有自己注册功能的情况下,我们还可以从JS文件入手,获取一些URL,也许某个URL便能够未授权访问获取敏感信息呢。

1、JSFinder

工具下载:

https://github.com/Threezh1/JSFinder来自@HZ师傅的建议,可以修改一下工具,基于当前的基础上,检测获取的URL是否可以访问,访问后的页面大小为多少,标题是什么。。。思路放这了,找个时间改一改?

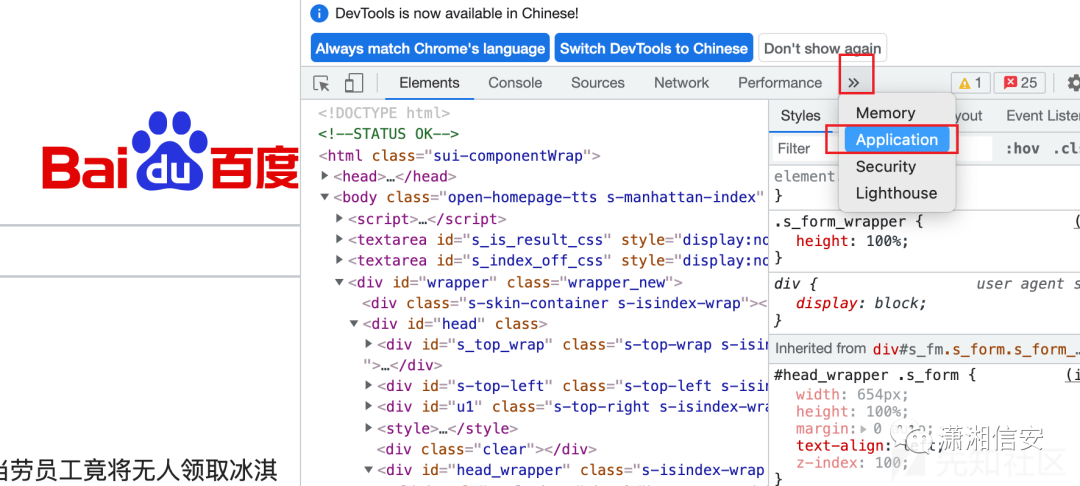

2、JS文件

JS文件与HTML、CSS等文件统一作为前端文件,是可以通过浏览器访问到的,相对于HTML和CSS等文件的显示和美化作用,JS文件将会能够将页面的功能点进行升华。

下面我将介绍如何发现这些隐藏的接口。

0x10 小程序、APP

#小程序抓包、APP抓包参考链接:https://mp.weixin.qq.com/s/xuoVxBsN-t5KcwuyGpR56ghttps://mp.weixin.qq.com/s/45YF4tBaR-TUsHyF5RvEswhttps://mp.weixin.qq.com/s/M5xu_-_6fgp8q0KjpzvjLghttps://mp.weixin.qq.com/s/Mfkbxtrxv5AvY-n_bMU7ig

0x11 总结

以上就是我个人挖掘SRC的一些信息收集思路,挖掘SRC有的时候真的很看运气,也许别人对一个接口简单Fuzz,便出了一个注入,而我们花了几天,还是一直看到返回内容为404,所以有的时候真的可以换个站试试,也许就挖到高危甚至严重了~

文章来源:先知社区(ajie)原文地址:https://xz.aliyun.com/t/10418

关 注 有 礼

推 荐 阅 读

如有侵权请联系:admin#unsafe.sh