导语:研究人员还观察到攻击者正在积极地改变研究人员的工具、战术和程序(TTP)以绕过安全解决方案。在这篇文章中,研究人员还将介绍和分析攻击者使用的其他工具和恶意软件。

WinRAR和curl

根据研究人员的一些监控日志,攻击者滥用安装的WinRAR二进制文件和上传的curl可执行文件来窃取文件(下图显示了执行的命令)。注意,可执行文件log.log是一个合法的curl二进制文件。所有泄露的数据都被收集并发送回攻击者控制的FTP(文件传输协议)服务器。

使用WinRAR和curl泄露数据

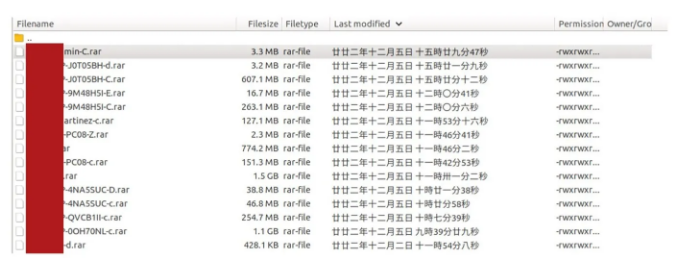

在某些示例中,研究人员偶然发现了FTP服务器的帐户和密码。在检查FTP服务器后,研究人员了解到攻击者主要专注于敏感和机密文件,其中大部分都经过压缩并使用密码保护。根据观察,这些文件是通过对受害者的主机名和磁盘驱动器进行分类来组织的。

有被盗文件的FTP服务器

HackTool.Win32.NUPAKAGE

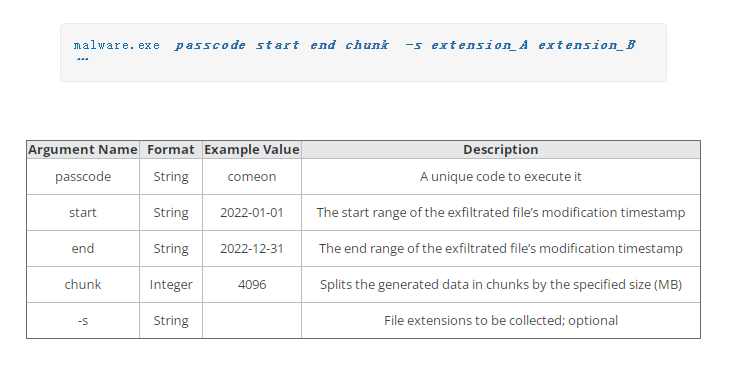

除了众所周知的合法工具外,攻击者还制作了高度定制的用于泄露的工具。研究人员将这个恶意软件命名为“NUPAKAGE”,该名称源自其唯一的PDB字符串D:\Project\NEW_PACKAGE_FILE\Release \NEW_PACKAGE_FILE.PDB。

NUPAKAGE恶意软件需要一个唯一的密码才能执行,被窃取的数据被封装在自定义文件格式中。攻击者似乎在不断更新该工具,以提供更大的灵活性并降低检测的可能性,包括添加更多的命令行参数和混淆机制。默认情况下,它只收集文件,包括具有以下扩展名的文件:

doc

.docx

.xls

.xlsx

.ppt

.pptx

它避免收集文件名以“$”或“~”开头的文件,因为这些类型的文件通常要么是系统生成的临时文件,要么是伪装成诱饵文件的PE文件。

此工具的用法如下:

NUPAKAGE恶意软件的参数

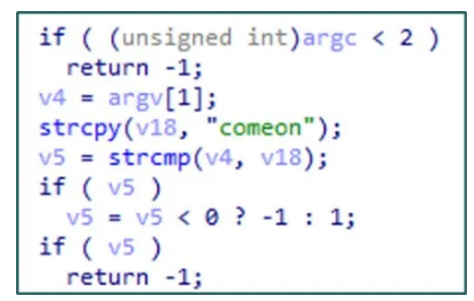

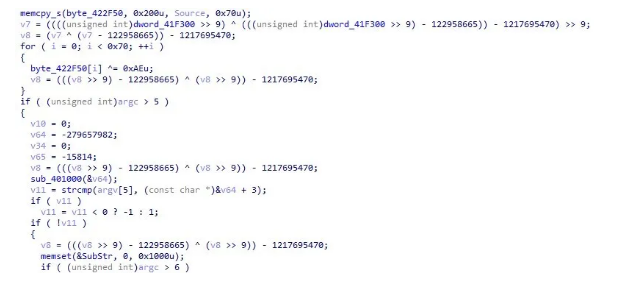

每一个NUPAKAGE恶意软件都需要一个唯一的密码作为它继续执行的首个参数。如下图所示,它首先检查密码是否存在。否则,恶意软件执行过程将终止。在检测过程中,研究人员观察到每个恶意软件中都有不同的密码。

NUPAKAGE中的密码检查例程

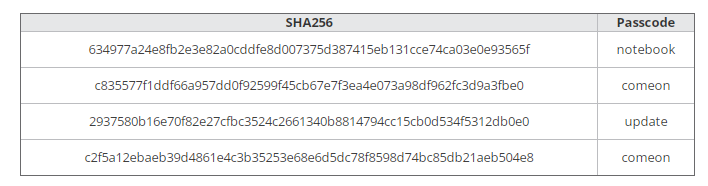

NUPAKAGE中的密码

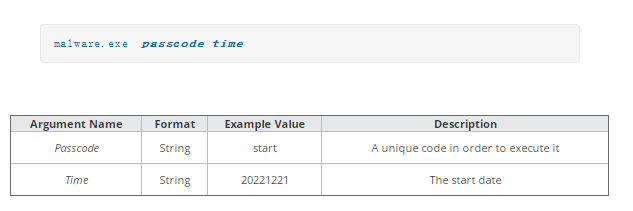

执行后,NUPAKAGE将释放xxx.zip和xxx.z两个文件。xxx.zip文件是一个日志文件,其虚假zip标头以0x0偏移量为前缀,占用了前0x100个字节。从偏移量0x100开始,在XOR操作中使用单个字节对日志记录字符串进行加密,如下图所示。

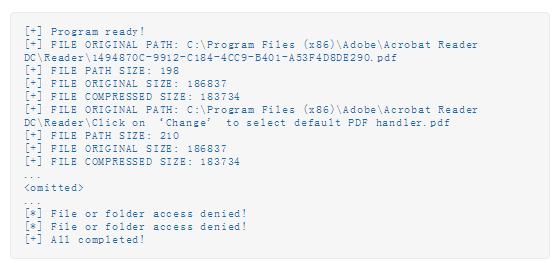

原始日志文件(顶部),解密后的日志文件(底部)中显示纯文本

以其中一个执行结果为例,保存了被泄露数据的大部分信息,包括原始文件路径、原始文件大小和压缩文件大小。研究人员认为攻击者利用它来进一步追踪哪些文件被处理过。对于安全研究人员来说,这个日志文件还有助于揭示有多少数据被泄露,并提供有关影响范围的信息。

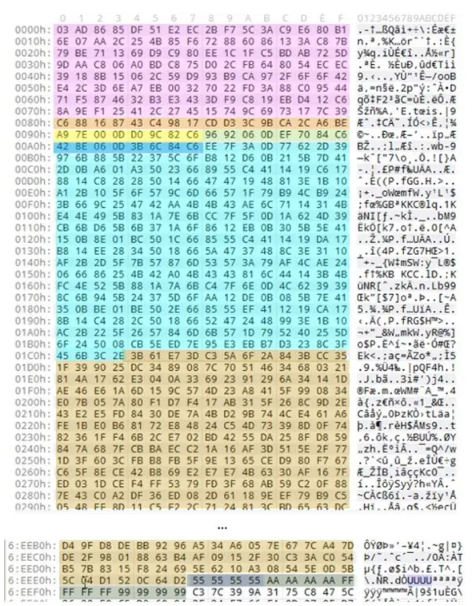

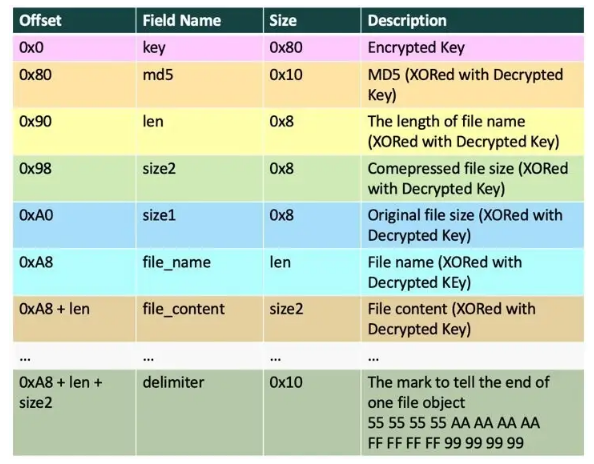

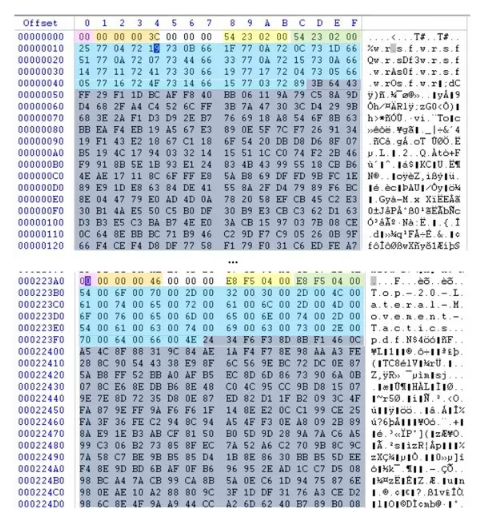

扩展名为.z的文件是一个自定义文件格式的泄露数据blob。NUPAKAGE恶意软件首先随机生成一个密钥blob,密钥在自定义算法中加密。之后,它将加密的密钥blob存储到扩展名为.z的文件的前0x80字节中。从偏移量0x80开始,存在一个包含所有已过滤数据的长数组。

泄露文件中的大部分信息都会被保存,例如MD5哈希、文件名长度、压缩文件大小、原始文件大小、文件名和文件内容。为了分离文件blob,它在每个blob的末尾放置一个唯一的字节序列,55 55 55 55 AA AA AA AA FF FF FF 99 99 99 99。

NUPAKAGE生成的扩展名为.z的文件中的自定义格式

NUPAKAGE生成的扩展名为.z的文件中的自定义格式描述

值得一提的是,在NUPAKAGE的最新版本中,越来越多的混淆被用来阻止静态分析。

NUPAKAGE最新版本的垃圾代码

HackTool.Win32.ZPAKAGE

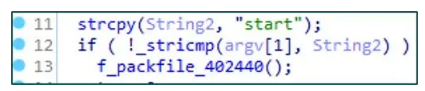

ZPAKAGE是另一个用于封装文件的自定义恶意软件的示例;它的工作原理也与NUPAKAGE类似。它还需要一个密码来确保它按预期使用。在下图所示的示例中,密码是“start”。

一个ZPAKAGE密码的示例

ZPAKAGE也支持命令行参数,但它拥有的函数比NUPAKAGE少。该工具的使用方法如下:

ZPAKAGE支持的参数

ZPAKAGE也表现出与NUPAKAGE相似的行为。例如,它还避免使用名称以“$”或“~”开头的文件。此外,它还生成两个文件,一个扩展名为.z,另一个扩展名称为.zip。扩展名为.z的文件是已过滤的数据blob,扩展名为.zip的文件是日志文件。

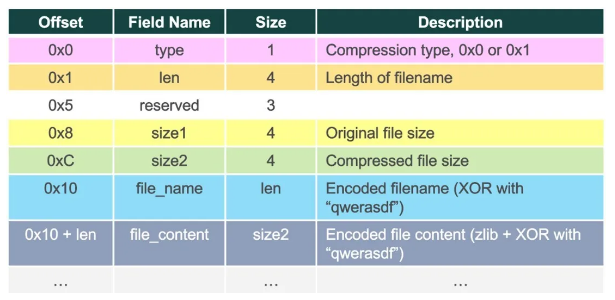

在生成的扩展名为.z的文件中,被泄露的文件将通过zlib算法进行压缩,以最小化文件大小。它还定义了用于存储的布尔字段“type”,无论文件是否被压缩。如果压缩后的文件大小小于原文件,则类型为1。否则,类型将被设置为0,并将选择原始文件内容,而不是压缩文件内容。无论文件内容是否被压缩,它都将在异或操作中使用特定字符串qwerasdf对其进行加密。

ZPAKAGE生成的扩展名为.z的文件中的自定义格式

ZPAKAGE生成的扩展名为.z的文件中的自定义格式描述

检测恶意攻击

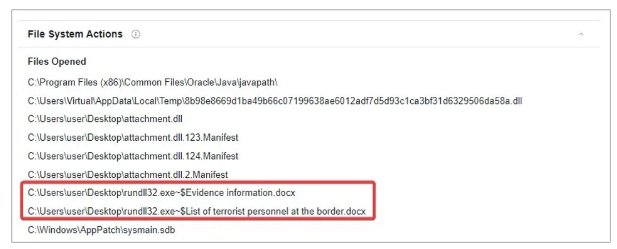

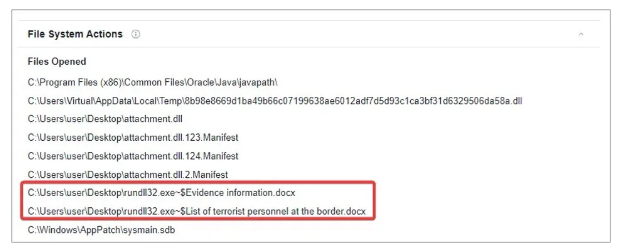

自2022年10月以来,攻击者已经更改了TTP,并开始使用受密码保护的文件。例如,研究人员在VirusTotal上发现了一个TONEINS示例(SHA256: 8b98e8669d1ba49b66c07199638ae6012adf7d5d93c1ca3bf31d6329506da58a),该示例不能链接到“关系”选项卡中的任何其他文件。但是,研究人员发现在“行为”选项卡中打开了两个文件,文件名分别为~$Evidence information.docx和~$List of terrorist personnel at the border.docx,下一阶段的有效负载通常嵌入在虚假文件文件中。

打开的TONEINS示例文件

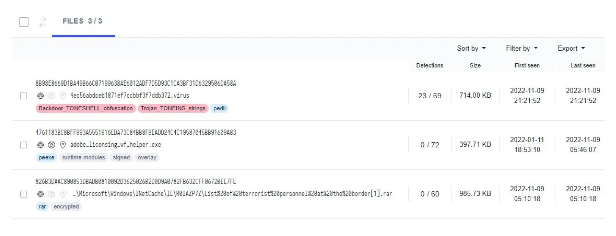

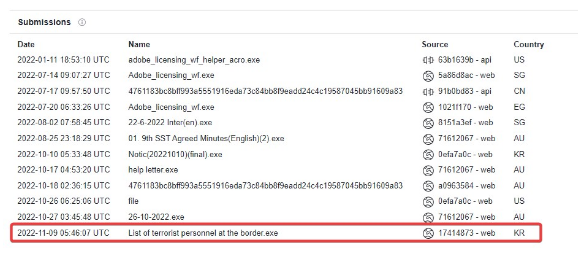

下图显示了在VirusTotal上查询“边境恐怖分子人员名单”的搜索结果。第一个文件是研究人员在本节前面提到的TONEINS DLL示例,而第二个文件是一个正常的可执行文件,最初名为adobe_licensing_wf_helper.exe,显然是上传到VirusTotal的,文件名为 List of terrorist personnel at the border.exe。

在VirusTotal上搜索字符串边境恐怖分子名单的结果

提交adobe_licensing_wf_helper.exe

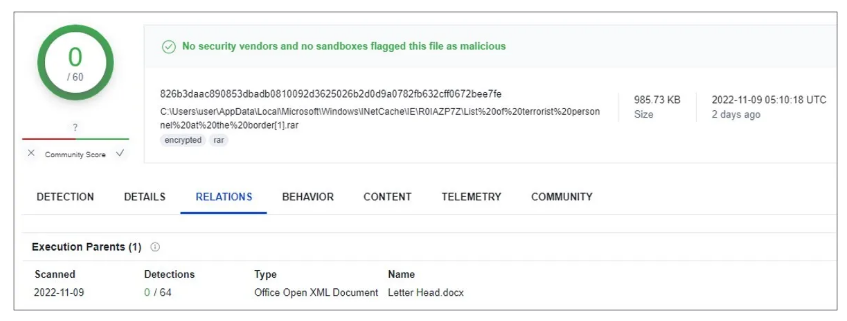

第三个文件是受密码保护的文件,它有完全相同的文件名List of terrorist personnel at the border[1].rar。但由于没有密码,研究人员无法解压它。但它在“Relations”选项卡中有一个有趣的父项执行,这是一个名为Letter Head.docx的文件。

terrorist personnel at the border[1].rar的父项执行

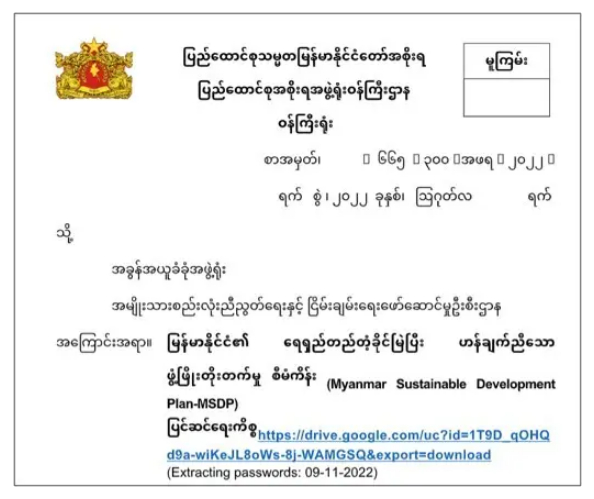

在Letter Head.docx文件中,有一个谷歌驱动器链接和一个密码。内容本身与缅甸联邦共和国政府有关,并用缅甸语书写。

Letter Head.docx

检查下载链接后,研究人员发现它与之前在VirusTotal上发现的受密码保护的文件相同。

谷歌驱动器链接截图

新的攻击载体流与之前介绍的类似,受害者将收到一个包含谷歌驱动器链接和相应密码的诱饵文件,而不是嵌入在电子邮件中的文件下载链接,并与之交互。

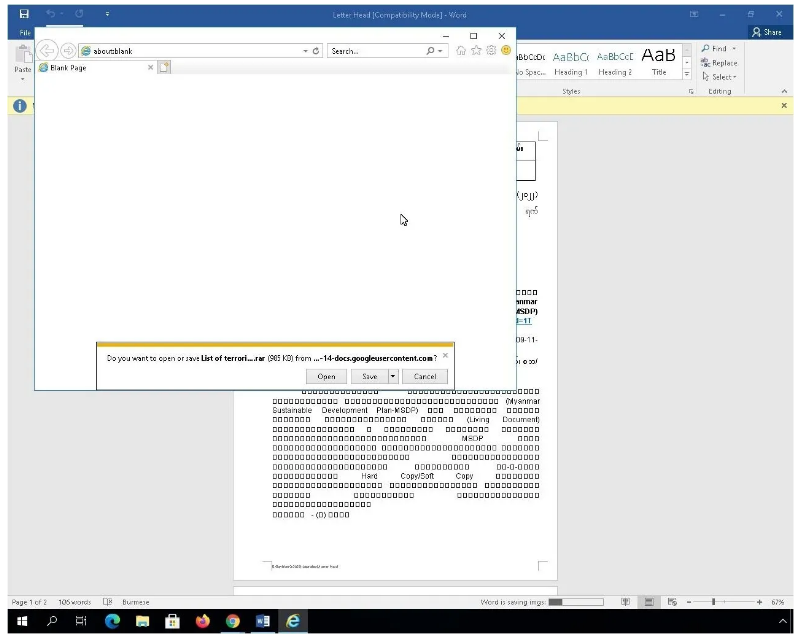

至于为什么密码保护的文件有父项执行,通过在VirusTotal上检查Letter Head.docx的沙箱执行行为,研究人员发现VirusTotal沙箱会选择文件中嵌入的任何链接。这将导致打开带有文件下载提示的Internet Explorer窗口。

VirusTotal上Letter Head.docx文件的沙盒截图

当显示下载提示时,甚至在用户选择“保存”按钮之前,Internet Explorer将在后台静默地下载该文件。

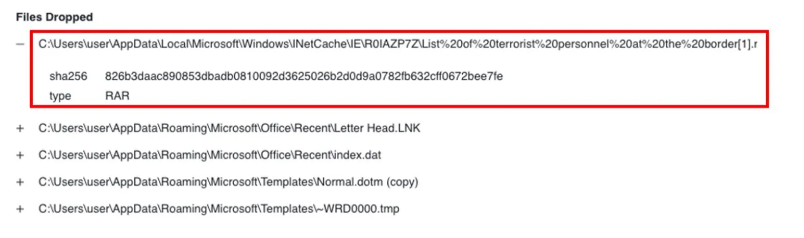

结果,该文件将被保存到名为“INetCache”的缓存文件夹中,之后会看到一个被释放的RAR文件:

C:\Users\user\AppData\Local\Microsoft\Windows\INetCache\IE\R0IAZP7Z\List%20of%20terrorist%20personnel%20at%20the%20border[1].rar.

由于RAR文件是由Internet Explorer自动下载的,因此Letter Head.docx将被视为它的执行父文件。

在VirusTotal上被释放的Letter Head.docx文件

为了找到嵌入谷歌驱动器链接的其他受密码保护的文件,研究人员尝试使用以下查询:

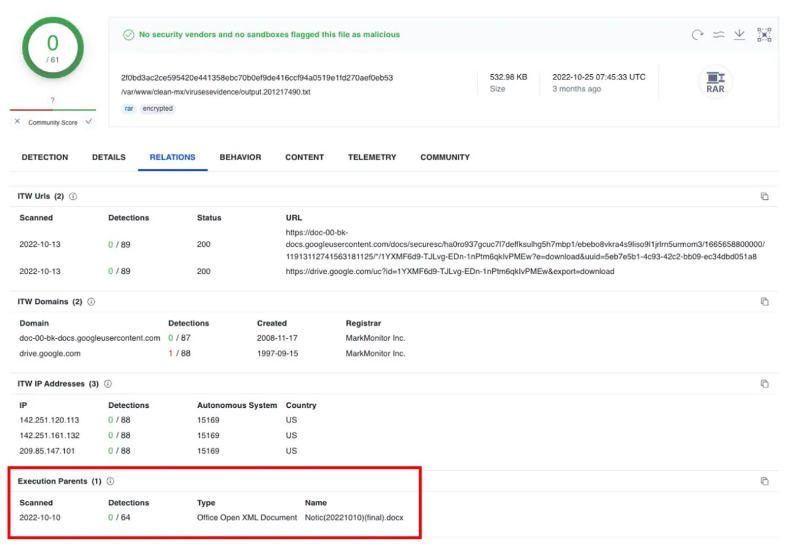

该查询可以查找任何加密的RAR文件,其文件足够大,路径中包含文件夹名称“INetCache”。幸运的是,研究人员发现了另一个带有文件执行父级文件“Notic(20221010)(final).docx”的RAR文件,它原来是一个TONESHELL文件。

归档文件的关系

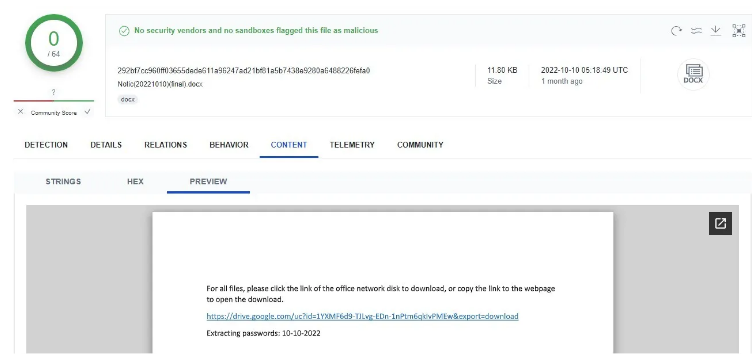

文件Notic(20221010)(final).docx的内容

有趣的是,在迄今为止收集的所有示例中,攻击者使用以相同格式(DD-MM-YYYY)编写的日期和时间字符串作为提取密码。

连接点

在调查过程中,研究人员观察到一些数据点与同一个人有关。例如,研究人员在收集的不同恶意软件样本中发现了一个特定的名称“TaoZongjie”。此外,Avast在2022年12月的报告中提到的名为“YanNaingOo0072022”的GitHub存储库托管了多个恶意软件,包括TONESHELL。研究人员还观察到不同恶意软件之间的混淆方法有相似之处。

用户“TaoZongjie”分析

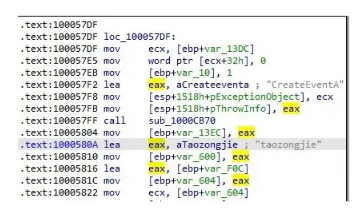

研究人员发现一些样本共享相同的特殊字符串/名称“TaoZongjie”,包括Cobalt Strike恶意软件,TONESHELL C&C服务器上的Windows用户,以及TONESHELL弹出对话框中显示的消息。

调查始于启用了远程桌面服务的TONESHELL C&C服务器38[.]54[.]33[.]228,研究人员发现其中一个Windows用户叫“TaoZongjie”。

38[.]54[.]33[.]228中的Windows用户

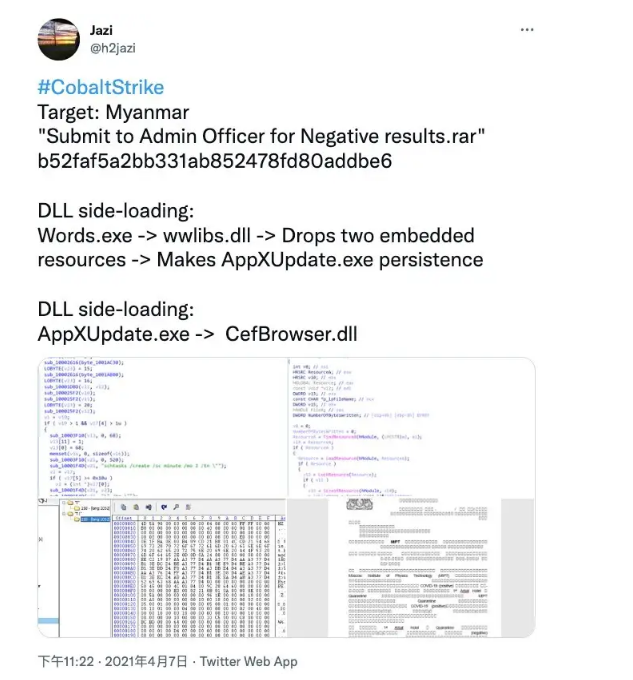

在寻找与此次活动相关的样本时,研究人员看到了一条发布于2021年4月的关于Cobalt Strike的推文。乍一看,Cobalt Strike的使用方式与此活动类似,包括使用DLL侧加载,使用谷歌驱动器链接进行传播,并创建日程任务。

关于Cobalt Strike的推特

感染流程如下:归档文件通过Google Drive链接传播,其中包含一个合法的EXE文件、一个恶意的DLL文件和一个用缅甸语编写的诱饵文件。一旦恶意DLL被侧加载,它将释放嵌入DLL文件的资源部分的合法EXE文件和恶意DLL文件。在这个示例中,字符串By:Taozongjie被用作事件名称。

Cobalt Strike的攻击流

示例中的特殊字符串

在一个TONEINS示例(SHA256: 7436f75911561434153d899100916d3888500b1737ca6036e41e0f65a8a68707)中,研究人员还观察到用于事件名称的字符串taozongjie。

在TONEINS创建活动taozongjie

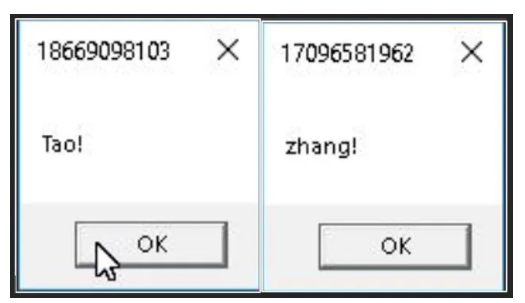

在另一个TONESHELL示例(SHA256: d950d7d9402dcf014d6e77d30ddd81f994b70f7b0c6931ff1e705abe122a481a)中,有一些无关紧要的导出函数,它们将通过消息框出现,字符串为Tao或zhang!尽管这两个字符串的拼写方式与taozongjie不完全相同,但它们的拼写仍然相似。

TONESHELL的消息框

根据研究人员在不同样本中发现的情况,研究人员假设taozongjie可能是攻击者使用的标志之一。

GitHub用户“YanNaingOo0072022”分析

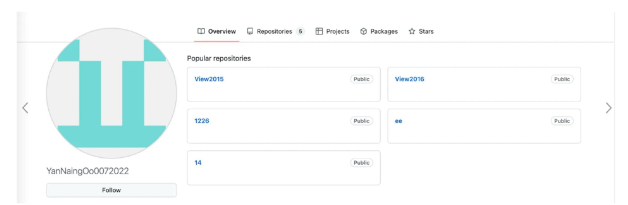

在Avast和ESET报告中都提到了GitHub用户“YanNaingOo0072022”。用户的存储库托管各种恶意软件,包括最新版本的TONEINS、TONESHELL和一个名为MQsTTang的ESET新工具QMAGENT。在撰写本文时,这个GitHub空间仍然可以访问,有五个存储库: “View2015,” “View2016,” “1226,” “ee,” 和“14.” 。其中,“View2015” 和“View2016” 是空的。

YanNaingOo0072022 GitHub空间

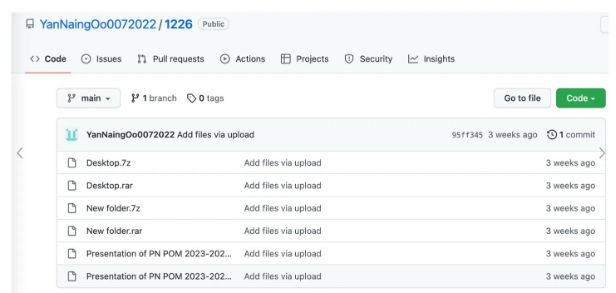

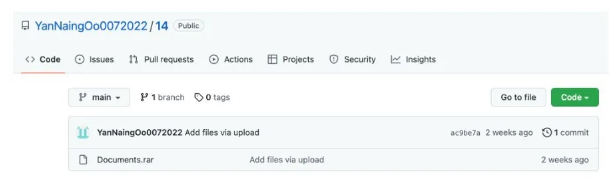

1226

此存储库中的归档文件都相同,但具有不同的文件名。研究人员认为这些文件是针对不同的受害者的。

1226存储库

文件解压缩后,研究人员发现了两个伪扩展名“.doc”的文件,其中包含单字节XOR加密部分。两者共享上述相同的文件结构(隐藏在DOCX文件中的PE有效负载)。这些文件最终成为了TONEINS和TONESHELL恶意软件。

解压后的文件

14

在Documents.rar归档中发现的文件Documents members of delegate from Germany.Exe是一种通过MQTT协议进行通信的新型恶意软件。2023年3月,ESET发布了一份关于该后门的详细技术报告,并将其命名为“MQsTTang”

从1月份开始,研究人员发现MQsTTang被用作新的攻击载体,特别是在针对与政府目标有关的个人活动中。这个后门是独特的,因为它通过MQTT协议与C&C服务器通信,MQTT协议通常用于物联网(IoT)设备。使用这种技术的攻击者可以有效地将真实的C&C服务器隐藏在协议背后。

14储存库

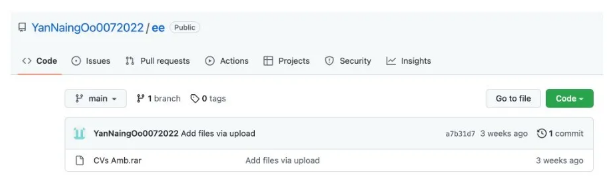

ee

CVs Amb Office PASSPORT Ministry Of Foreign Affairs.exe文件,即恶意软件QMAGENT,可以在CVs Amb.rar文件中找到。

ee存储库

总结

在过去的一年里,安全研究人员一直在追踪分析Earth Preta的活动和工具集。根据TTP、正在使用的恶意软件和活动的时间线之间的相似性,研究人员能够将其中一些攻击的幕后主使视为Earth Preta。从2022年10月开始,攻击者改变了TONEINS、TONESHELL和PUBLOAD恶意软件的攻击载体。他们不再将恶意文件或谷歌驱动器链接附加到电子邮件中,而是将下载链接嵌入到另一个诱饵文件中,并在文件中添加密码。

通过分析,Earth Preta倾向于将恶意有效负载隐藏在虚假文件中,将其伪装成合法的有效负载,这一技术已被证明对避免检测是有效的。至于权限升级,攻击者倾向于重用从开源存储库复制的代码。与此同时,研究人员开发了自定义的工具集,旨在收集泄露的机密文件。

总的来说,研究人员认为Earth Preta是不断正在发展的攻击组织,他们正在不断完善TTP,加强其开发能力,并建立一个多功能的工具和恶意软件库。

本文翻译自:https://www.trendmicro.com/en_us/research/23/c/earth-preta-updated-stealthy-strategies.html如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh