导语:安全漏洞不仅存在于软件中,还可能直接嵌入到硬件中,导致技术应用软件暴露在广泛攻击的面前。

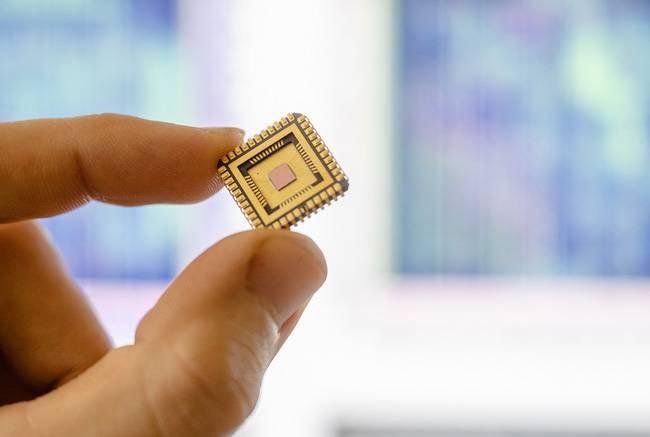

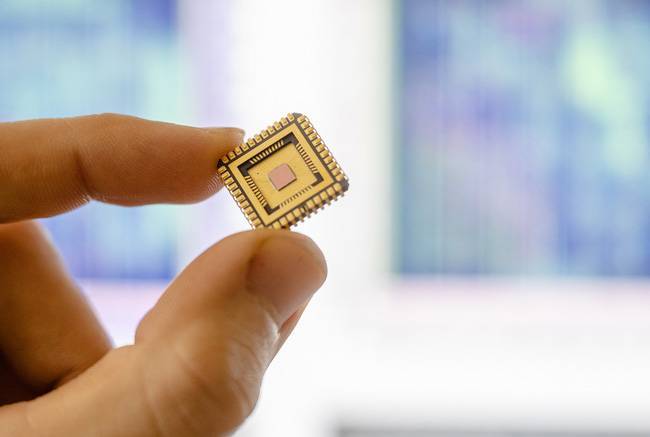

研究人员为其项目拍摄了数千张微芯片的显微镜图像。图1为采用金色芯片封装的微芯片。被检查的芯片面积只有2平方毫米大小。

来自德国波鸿市鲁尔大学与马克斯普朗克安全和隐私研究所(MPI-SP)的研究人员正在率先采用创新的检测技术来对付这些硬件木马。他们研发的先进算法可以通过将芯片图纸与实际芯片的电子显微镜图像进行比较来识别差异之处。这种开创性的方法检测出差异之处的成功率达到了92.5%。

这支研究团队在网上免费提供了所有的芯片图像、设计数据和分析算法(https://github.com/emsec/ChipSuite),使研究人员同行能够访问这些资源,将这些资源用于他们自己的研究,促进该领域的发展。

生产设施:硬件木马的潜在入口点

如今,电子芯片被集成到众多硬件设备中。它们通常是由不自行运营生产设施的公司设计的。因此,设计图纸被送到高度专业化的芯片工厂用于生产芯片。

Steffen Becker博士解释:“可以想象,工厂的设计图纸可能会在生产前夕被引入微小的变化,而这可能会破坏芯片的安全性。在极端情况下,这种硬件木马可能允许攻击者只需摁下按钮,就能使部分电信基础设施处于瘫痪状态。”

Steffen Becker 博士领导的CASA卓越中心和 Endres Puschner领导的MPI-SP团队的研究人员分析了采用28纳米、40纳米、65纳米和 90纳米这四种现代技术工艺生产的芯片。为此,他们与Thorben Moos博士进行了合作。Moos博士在波鸿鲁尔大学攻读博士学位期间设计并制造了多款芯片。

研究人员手头拥有设计图纸和已制造出来的芯片。他们显然无法在事后修改芯片、内置硬件木马。于是他们采用了一个花招:Moos不是对芯片做手脚,而是追溯性地改变了芯片设计,力求设计图纸和芯片之间的偏差尽可能小。然后,研究人员测试自己是否能够在不知道具体找什么、去哪里找的情况下检测到这些变化。

第一步,研究人员不得不使用复杂的化学和机械方法准备好芯片,用扫描电子显微镜拍摄数千张芯片最底层的图像。芯片最低层含有数十万个执行逻辑操作的所谓的标准单元。

Endres Puschner表示:“结果表明,比较芯片图像和设计图纸是一个相当艰巨的挑战,因为我们首先必须精确地叠加数据。”此外,芯片上的每一个小杂质都会挡住图像某些部分的视线。他得出结论:“在尺寸为 28 纳米的最小芯片上,一粒灰尘或一根头发就可以遮住一整排的标准单元。”

几乎所有操纵手法都被检测出来

研究人员利用图像处理方法,认真匹配标准单元,寻找设计图纸与芯片显微镜图像之间的偏差。Puschner总结研究结果时说:“结果让人感到谨慎乐观。”针对90纳米、65纳米和40纳米的芯片尺寸,研究团队成功识别出了所有改动。误报结果的数量总计为500,误报是指标准单元被标记为已被改动,不过它们实际上并没有受到影响。“就检查的150多万个标准单元而言,这个误报率已是非常低了。只有面对最小的28纳米芯片,研究人员未能检测到三个细微的变化。”

通过洁净室和优化算法提高检测率

更好的记录质量有望在未来解决这个问题。Becker指出:“确实存在专门为拍摄芯片图像而设计的扫描电子显微镜。”此外,在可以防止污染的洁净室中使用扫描电子显微镜有望进一步提高检测率。

Steffen Becker概述潜在的未来开发时说:“我们也希望其他研究小组会使用我们的数据进行后续研究。机器学习可能会大大改进检测算法,以便也能检测到我们未检查的最小尺寸芯片上的变化。”

本文翻译自:https://www.helpnetsecurity.com/2023/03/22/hardware-trojans-detecting-microchip-manipulations/?web_view=true如若转载,请注明原文地址