扫码领资料

获网安教程

免费&进群

觉得这个系列的靶场还有点意思,所以自己搭建来玩玩拓扑图:

常规端口扫描

发现 81 端口为 web 服务

找到历史漏洞:文件上传:https://blog.csdn.net/solitudi/article/details/116643890

插件漏洞:https://blog.csdn.net/zhangge3663/article/details/116430637

为了方便,我直接复现的插件漏洞

连接上蚁剑之后发现并不能命令执行,肯定是存在 disable_function我们之间使用插件来绕过试试

绕过之后我们要上线 cs 了,但是 cs 内置的没有上线 liunx 的 exp就找了个项目:https://github.com/gloxec/CrossC2具体就不说了,网上文章很多然后把我们的木马上传蚁剑执行上线

但是发现没反应,想了一下可能是 centos 有防火墙,关一下防火墙

上线发现没有权限,我们知道我们的权限是 www,太低了所以我们需要在蚁剑这继续信息收集,发现了 sudo 的版本符合之前的一个缓冲区溢出漏洞

我们就去找了一篇 CVE-2021-3156:https://cloud.tencent.com/developer/article/1785234

然后选择第二个执行成功之后就是 root 权限再执行上线了

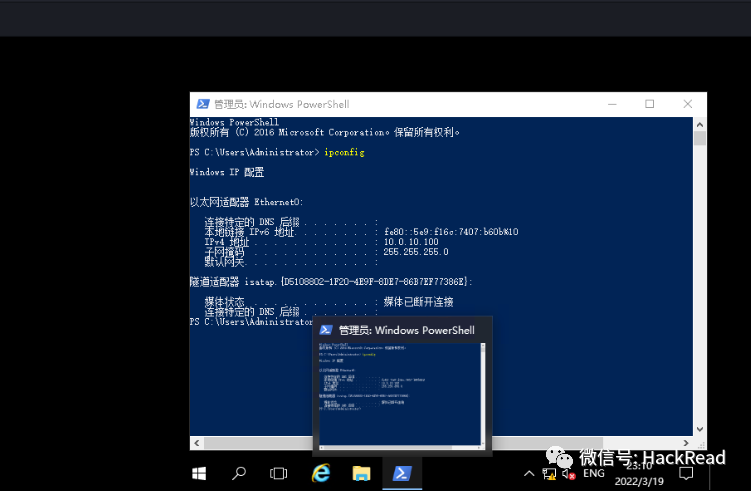

发现有两张网卡我们开一个 socket 代理,然后进行另一个网段扫描但是发现 cs 容易断 不知道为什么,我就通过 cs 文件上传上线了 msf

然后挂个 ew 代理我们来看看可以扫描 10.0.20.0/24 的网段机器不

然后进行端口扫描

然后我们挂个 socket 代理,来访问一下 8080 端口

发现是禅道 OA,在论坛上发现:https://www.zentao.net/ask/461.html被锁了,然后尝试了 sql:https://zhuanlan.zhihu.com/p/34275981也没成功,然后发现他下面有项目经理之类的一点就进后台了然后之前利用那个 sql 漏洞看见了版本

我们根据版本号找到了一个 cnvd:https://blog.csdn.net/qq_36197704/article/details/109385695然后根据这个 cnvd 进行复现,然后挂代理连接上蚁剑上传 exe 被杀了,发现有杀软

然后我们来看看发现纯在火绒,b 站上找个最近的项目就可以绕过了然后继续上线我们的 msf

但是会发现 session 会断,没找到原因最后加了一个进程迁移的模块才上线

添加路由之后我们来攻击域控,用的是 CVE-2021-42278,首先要获取域管理员的账号和密码

然后使用这个工具:https://github.com/WazeHell/sam-the-admin

python sam_the_admin.py "vulntarget.com/administrator:[email protected]" -dc-ip 10.0.10.100 -shell只有 [email protected] 这个密码是可以访问到域控。等待后就获取 shell。不过这个脚本不能 cd,查看 flag

type C:\Users\Administrator\flag.txt或者挂个代理进行远程桌面登录

感觉 B 的机器有点问题,也可能是操作问题,代理老是断,没有 A 流畅

来源:http://blog.m1kael.cn/index.php/archives/759/声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权!

(hack视频资料及工具)

(部分展示)

往期推荐

【精选】SRC快速入门+上分小秘籍+实战指南

爬取免费代理,拥有自己的代理池

漏洞挖掘|密码找回中的套路

渗透测试岗位面试题(重点:渗透思路)

漏洞挖掘 | 通用型漏洞挖掘思路技巧

干货|列了几种均能过安全狗的方法!

一名大学生的黑客成长史到入狱的自述

攻防演练|红队手段之将蓝队逼到关站!

巧用FOFA挖到你的第一个漏洞

如有侵权请联系:admin#unsafe.sh