由于微信公众号推送机制改变了,快来星标不再迷路,谢谢大家!

此漏洞是由于cookie参数鉴权问题,造成任意用户的账号接管。

进入公众号,来到网上图书馆。

进入公众号,来到我的模板。

进入我的编辑资料,进入联系方式中。

这里修改抓包,正常修改成功。

这个时候,我删除了cookie里面的其他参数,发现决定身份的参数,只有一个,即这个参数1xuezhe_LoginMid。

这个时候登录,另一个号来进行测试。

可以看到该账号的联系方式为。

在该账号的随意一个地方抓包,即可得到该账号1xuezhe_LoginMid的值。

这个时候发现两个账号的1xuezhe_LoginMid的值相差不大,一个是1xuezhe_LoginMid=3787424,一个是1xuezhe_LoginMid=3787599,只需要遍历最后3位数字,即可。

这时候,我们来到修改资料的这个数据库。

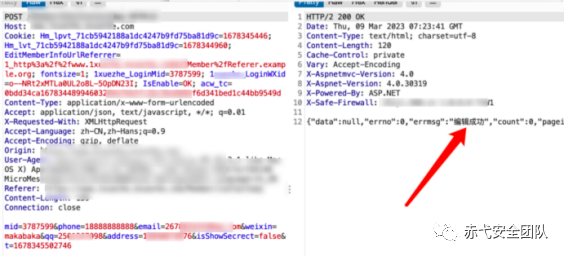

将1xuezhe_LoginMid=3787599,修改为1xuezhe_LoginMid=3787424。

这个时候发现,还是无效对漏洞,这个时候发现post传参数里面的mid参数和1xuezhe_LoginMid的值一样,这个时候就在会想会不会两个鉴权,于是将mid值也修改为mid=3787424。

这个时候再去看是否被修改。

成功被修改,造成了账户接管,全站都存在这个问题,可以直接造成任意用户的账户接管。

在这里我只是举一个这个功能的例子,其他的功能也是存在这个问题的,直接就是接管别人的账号。

★

欢 迎 加 入 星 球 !

代码审计+免杀+渗透学习资源+各种资料文档+各种工具+付费会员

进成员内部群

星球的最近主题和星球内部工具一些展示

加入安全交流群

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

文章来源: http://mp.weixin.qq.com/s?__biz=MzkxNDAyNTY2NA==&mid=2247504567&idx=1&sn=80c1f98535b47ebb5d2a7facfe375df8&chksm=c1762f18f601a60e33781c54187d5605c1cb93db081429e7e33aafab0a4cddea432886551cc8#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh