事件回顾

Monero Project项目目前正在调查官网被黑事件。事件的起因在于从官网下载页下载的Linux 64-bit command line (CLI) Monero二进制文件中发现一个偷币的恶意软件。

Monero团队在推特上说,CLI二进制文件的下载地址为http://getmonero.org,该站点在过去24小时内可能被黑了。

GitHub, Reddit和Twitter上多个用户报告并确认了,Monero官网可能在传播哈希值不匹配的恶意二进制文件超过30分钟。目前,所有的二进制文件都已被清理,而且是安全的。

Monero建议用户验证二进制文件的真实性,并确认是由Fluffypony的GPG密钥签名的。关于检查下载的二进制文件哈希值是否正确的指南参见:

http://src.getmonero.org/resources/user-guides/verification-windows-beginner.html

http://src.getmonero.org/resources/user-guides/verification-allos-advanced.html

虽然报告出现问题的只有Linux二进制文件,但研究人员还是建议所有平台的用户都对下载的Monero二进制文件的哈希值进行检查,包括Windows和MacOS平台。所有从官网下载的二进制文件的正确哈希值参见:https://web.getmonero.org/downloads/hashes.txt。

恶意二进制文件释放偷币恶意软件

对恶意Monero二进制文件的完全分析表明其中嵌入了一个偷币的恶意软件。其中一个下载了恶意Monero二进制文件的用户说,他确认恶意二进制文件偷走了他的门罗币。运行该二进制文件约9小时后,他的钱包产生了一笔交易。

有兴趣的朋友可以从https://anonfile[.]com/bbq8h9Bdn7/monero-wallet-cli 下载恶意二进制文件进行分析。

19日更新1:Monero团队发布公告称CLI钱包的二进制文件被黑,持续时间很短。目前该问题已经修复。建议所有在18日2:30 AM UTC到4:30 PM UTC从官方下载CLI钱包的用户检查二进制文件的哈希值。如果与官方给出的哈希值不匹配,研究人员建议用户删除文件并重新从官网下载。

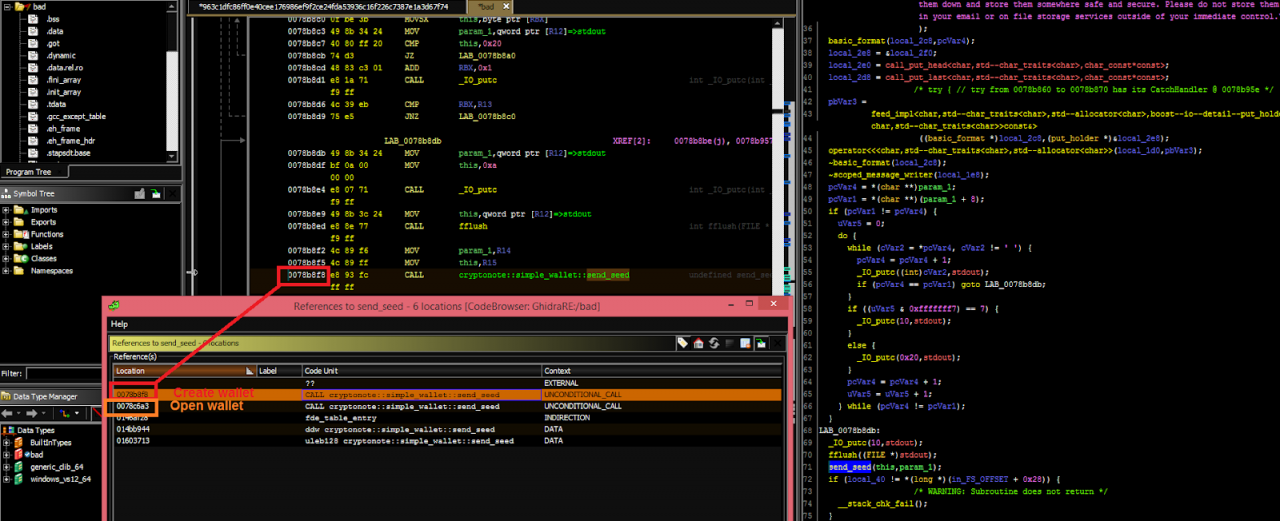

19日更新2: PwC威胁情报分析师Bart Parys对被黑的二进制文件进行了分析,发现该Linux样本感染了偷币恶意软件。他从攻击者的C2服务器上还获取了Windows版本的恶意样本,Windows版本的恶意样本与Linux一样,会窃取seed并尝试从受害者钱包偷币。

Blaze还提供了检测该恶意软件样本的详细过程,以及如何恢复seed和账号的建议。更多 Bart Parys的技术分析参见:https://bartblaze.blogspot.com/2019/11/monero-project-compromised.html

本文翻译自:https://www.bleepingcomputer.com/news/security/coin-stealer-found-in-monero-linux-binaries-from-official-site/如若转载,请注明原文地址: https://www.4hou.com/malware/21677.html

如有侵权请联系:admin#unsafe.sh