腾讯安全玄武实验室和浙江大学的安全研究人员日前在Arxiv发布论文介绍一种名为BrutePrint的攻击方案。

这种攻击方案利用漏洞在目标设备上无限次匹配指纹图像 , 进而在 3~14 小时间破解验证系统接管目标设备。

研究显示这种攻击方案仅在安卓和鸿蒙系统上有效,苹果的iOS 系统设置指纹验证爆破保护因此无法被破解。

这篇论文重点不仅是安卓和鸿蒙系统的安全保护问题,还有用户的生物特征信息一旦被泄露就可能造成危害。

攻击原理简介:

研究人员发现部分指纹传感器的串行外设接口上的生物识别数据并没有得到充分保护,可以发起中间人攻击。

也就是攻击者可以劫持指纹图像信息,重点是受测试的设备都没有对指纹验证测试进行验证,可无限次验证。

除了传感器问题外研究人员还借助名为Cancel-After-Match-Fail和Match-After-Lock的两个未修复的漏洞。

一说到无限次验证那就是我们常说的暴力破解,攻击者可以从已经泄露的生物特征数据库里无限次匹配指纹。

而生物特征信息是无法修改的,你的面部特征、指纹、掌纹、声纹等信息一旦被泄露,就会存在着安全风险。

👇攻击流程图

实际攻击测试:

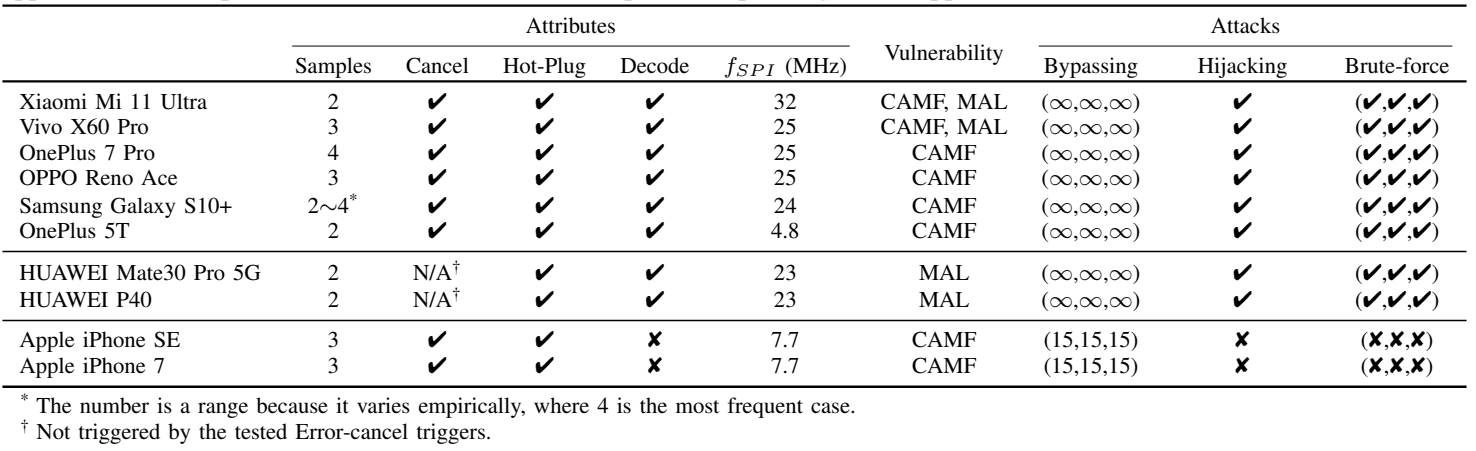

研究人员在10台设备上进行攻击测试,除了苹果的iPhone SE和iPhone 7 (均运行iOS 14.5.1版) 均成功破解。

被破解的安卓设备搭载的传感器包括光学传感器、电容传感器和超声波传感器,这些传感器均存在安全缺陷。

👇测试设备及对应的系统、解锁限制次数

👇绕过验证限制后是否可以破解(两款iPhone无法绕过)

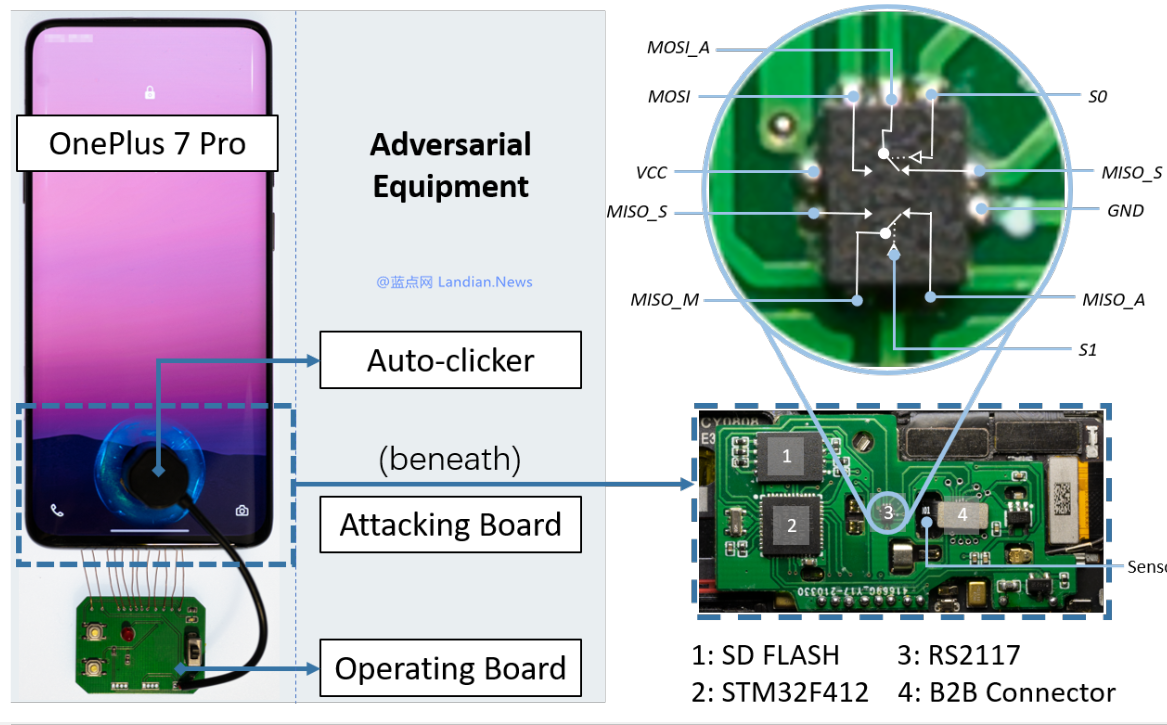

发起攻击首先要准备一个串口设备 (约15美元),这个串口设备需要连接到目标设备,其次需要准备好数据库。

👇一个可以提交数据并自动点击的小装置

指纹数据库来源包括某些学术用途的数据集或某些泄露的数据库,其中泄露的数据库一般在按网上公开销售。

准备工作完成后就可以连接设备发起攻击,配合使用漏洞绕过安全保护,这样就可以无限次提交指纹去匹配。

当然这个过程说是简单,但研究人员还利用神经网络分析指纹数据库,然后再编辑这些指纹图像去多次匹配。

这其中除了硬件外研究人员编写了多种算法进行尝试,最终利用无限次指纹匹配提交找到正确指纹解锁手机。

那为何苹果的设备无法被破解呢?原因在于研究人员无法绕过苹果的指纹提交次数,一旦超过次数就会锁定。

被锁定后无法再提交指纹,必须输入密码才行,苹果也会限制密码提交次数,错误次数过多就延长验证时间。

👇传感器的校验方式

设置一个指纹更安全:

基于日常使用方便考虑,一般用户都会录入多个指纹,不过从暴力破解来看录入指纹越多、越容易遭到破解。

在录入一个指纹的情况下,暴力破解要2.9~13.9小时,录入两个以上指纹时,暴力破解仅要0.66~2.78小时。

因为录入的指纹越多,生成匹配的指纹图像就会呈指数级增长,因此实际破解起来要比单一指纹速度快得多。

相关漏洞是否容易被修复目前还是个未知数,估计后续传感器制造商得想办法做好校验避免被绕过提交限制。

👇实际破解时间(单位:小时)

版权声明:感谢您的阅读,除非文中已注明来源网站名称或链接,否则均为蓝点网原创内容。转载时请务必注明:来源于蓝点网、标注作者及本文完整链接,谢谢理解。