首次揭秘!默安科技“基于攻击欺骗的情报与反情报体系”

星期一, 十一月 25, 2019

网络攻防实战对抗对于大多数防守方来说是一场敌强我弱的持久战。由于攻防双方能力不对等、信息不对称等原因,导致防守方一直处于劣势和被动状态。

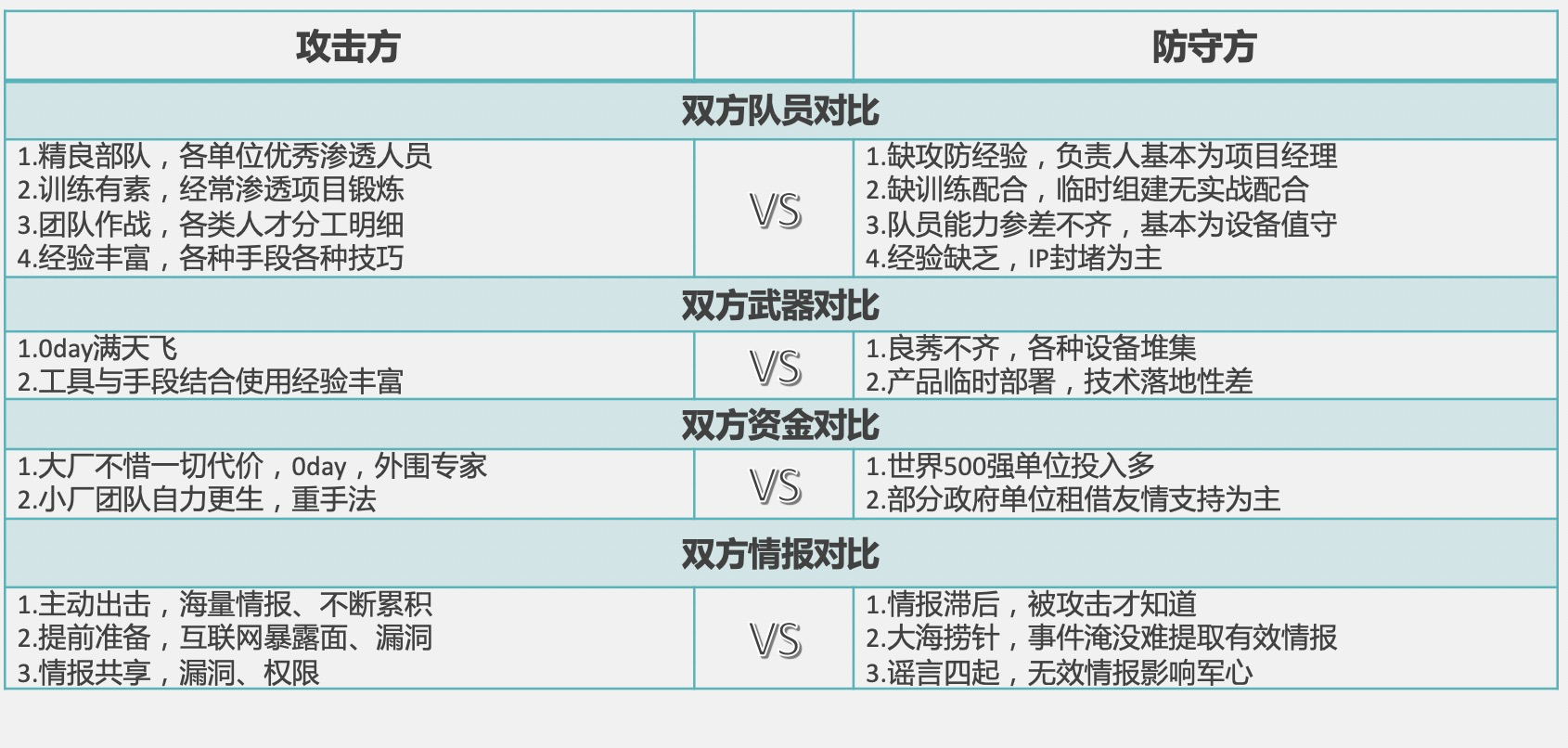

攻防演练中攻防双方对比

反观攻防对抗中的各关键因素,其中的人员、武器(安全产品)、资源投入都有机会弥补。但在攻防情报上,防守方处于天然的劣势状态。因为不管是防守方还是攻击方,情报是指导决策与行动的关键依据,直接影响攻防的效果。但现实情况是:攻击方随着攻击越来越深入掌握的情报越来越多,逐渐占据主动地位;而防守方往往因为误报、情报滞后、虚假情报经常处于被动状态。

针对这一困境,默安的思路是利用攻击欺骗技术,针对攻击者的攻击渗透的思路和习惯,反其道设置虚假的信息、系统、脆弱点等等。通过制造信息不对称,使得攻击者做出错误的行动,实现攻击行为感知和攻击误导(反情报)。

我们经常会遇到一个用户的提问:攻击者一定会受骗吗?这个问题后面再做回答。

攻击者在攻击渗透过程中,都会有一些固有的手法。以下列举一个常见的场景:

攻击者在攻击的初期会进行信息收集,信息收集之后会做基础的信息查看,进行目标排查。例如发现一个8080端口运行了http服务,具体是什么业务,还需要人工的判断识别。

我们将一个单位的网络比喻成一棵树,而互联网暴露面是上面的树叶。攻击者想要对这个单位进行突破,通常会对暴露面进行探测收集。我们可以构造部分假的树叶混在其中(暴露面端口、URL等),一旦攻击者进行探测即可发现和感知到攻击者的活动。如下图。左边是攻击者眼中的目标,右边是实际已部署了默安科技情报与反情报体系的目标。

之后攻击者进行基础信息验证排查,会对端口运行的服务应用进行查看,判断是否值得进行深入攻击。

但凡一个人被欺骗,他必有所图。那么攻击者图的是什么?攻击者通常对两类目标感兴趣:权限和数据。

针对权限类的意图,可以模拟脆弱性(漏洞)或者假的脆弱性(看起来是漏洞但实际没有漏洞)、权限的空口(控制台)等等。针对数据类的意图,我们可以模拟看起来很重要的系统、信息、线索等。

在这里回答前面提的问题。我们认为利用攻击欺骗技术,是可以实现精准攻击活动情报感知的,而且埋得点越多,感知能力越强。攻击活动中类似情报收集绕不开“翻树叶”这个动作,至少要知道“树叶”背后是什么;至于误导(反情报)的程度,这主要取决于防守方模拟的欺骗沙箱——“树叶”背后的东西是否符合攻击者的“喜好胃口”,他们是不是会深入攻击或者采纳情报。

因为默安产品提供了灵活的欺骗沙箱模拟能力,结合工程师的个性化方案模拟定制,在过去攻防实战中,用户利用欺骗防御获得了显著的效果。

在实战中,我们将欺骗技术应用在2大场景中,一类是情报,一类是反情报。主要包括:感知、溯源、误导、反制。我们针对不同的场景,不同的攻防阶段,提供了不同的战术。

攻击欺骗的目标是最终打破攻击者收集情报可靠性,甚至误导攻击者做出错误的决策和动作,实现攻击感知、攻击延缓、攻击挫败目的,为企业构建新的一层纵深防御体系。

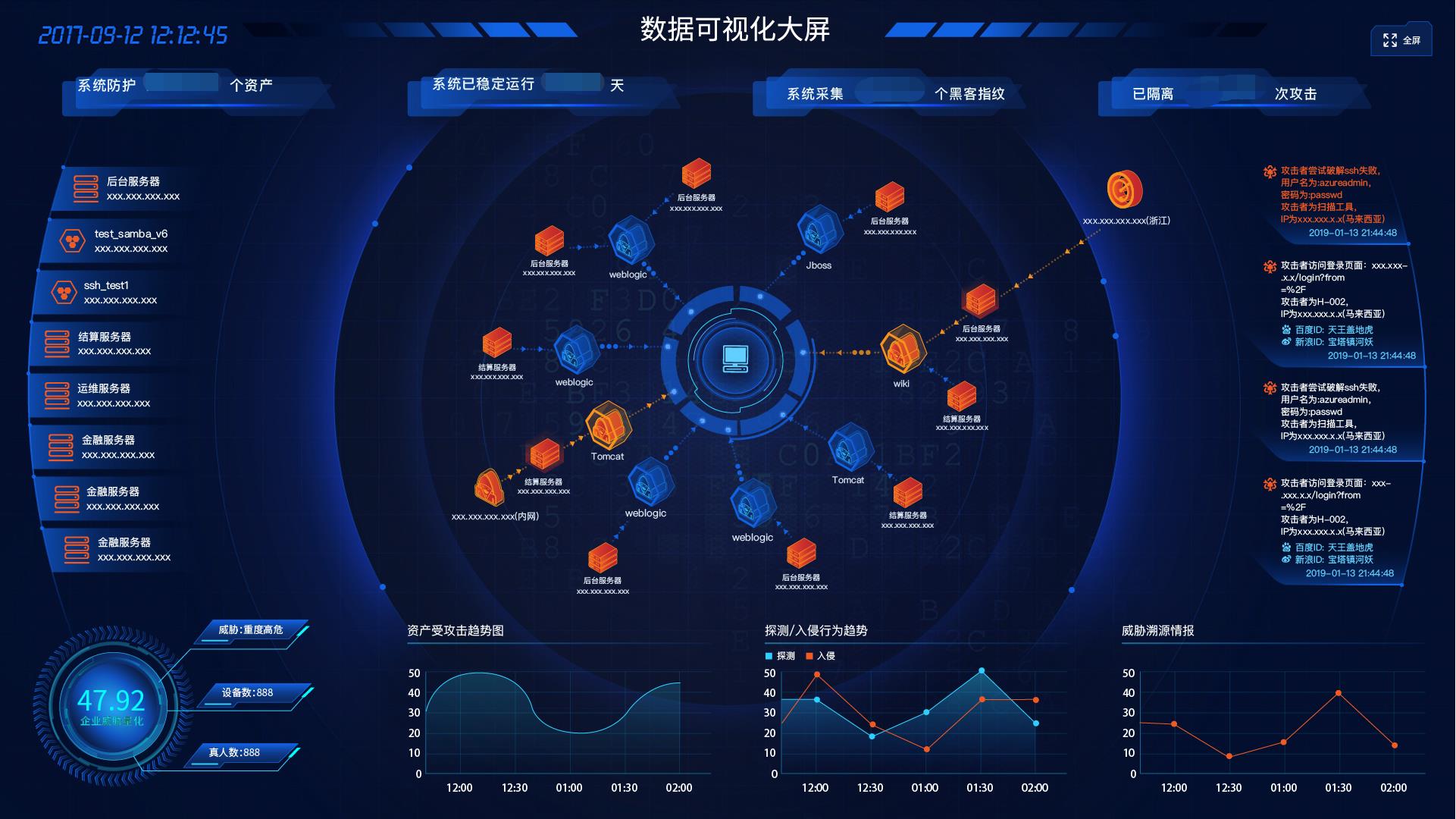

默安科技幻阵可视化界面

以上是默安科技基于攻击欺骗技术的情报与反情报体系的概况。

长期以来,业内对攻击欺骗技术的理解存在一些偏差,认为欺骗技术就是蜜罐,认为攻击欺骗技术就是模拟漏洞。而默安认为,攻击欺骗技术本身一种检测和防御的思路,至于产品的形态是不是蜜罐,是不是构造漏洞,则需要根据实际的应用场景来确定。

本文希望从基础原理和应用思路方向上,给业内提供一些参考思路,希望欺骗技术可以帮助用户把网络安全防御做得更好。

关于攻击欺骗技术的未来?

攻击欺骗技术应用在情报与反情报领域除了攻击误导延缓以外,更有价值意义的在于精准情报的获取。基于精准的攻击情报,可“激活”日志和流量分析类产品,解决此类产品海量数据误报不易产出的痛点;也可联动其它设备进行自动化阻断或处置。在这些方面,默安已经推出了基于攻击欺骗技术的“刃甲”网络动态防御系统。

除了情报与反情报领域,默安科技在安全服务方面的保障工作也取得了优秀的成果。

如有侵权请联系:admin#unsafe.sh