介绍

不久前,Checkpoint研究团队对Phorpiex僵尸网络的大规模性勒索邮件活动进行了介绍(可参见《肆虐的性勒索邮件,躺赚的Phorpiex botnet幕后人员》一文)。Phorpiex既像蠕虫病毒又像文件病毒,它能通过漏洞利用工具包和其他恶意软件传播,迄今为止已经感染了一百多万台Windows电脑。据Checkpoint的测算,Phorpiex僵尸网络每年产生的犯罪收入约为50万美元。

当然,要维护如此庞大的僵尸网络,需要一个可靠的命令与控制(C&C)基础设施。对于范围较小的恶意软件来说,最常使用的是虚拟专用服务器(VPS)。VPS托管服务可以从合法的公司购买,且许多VPS供应商不对使用者进行身份验证。但是对于Phorpiex僵尸网络而言,公共VPS并不合适,因为每天有超过十万唯一IP地址的数百万请求发送到Phorpiex C&C服务器,每月产生的C&C流量可能超过70 TB,这么大的流量容易引起注意,因此Phorpiex不使用公共VPS托管服务,而是使用一些挂名的专用IP子网。

Phorpiex僵尸网络架构

早期的Phorpiex是使用IRC协议(也称为Trik)操作的僵尸网络,但近期的Phorpiex活动已转换为模块化架构,并且摆脱了IRC通信。

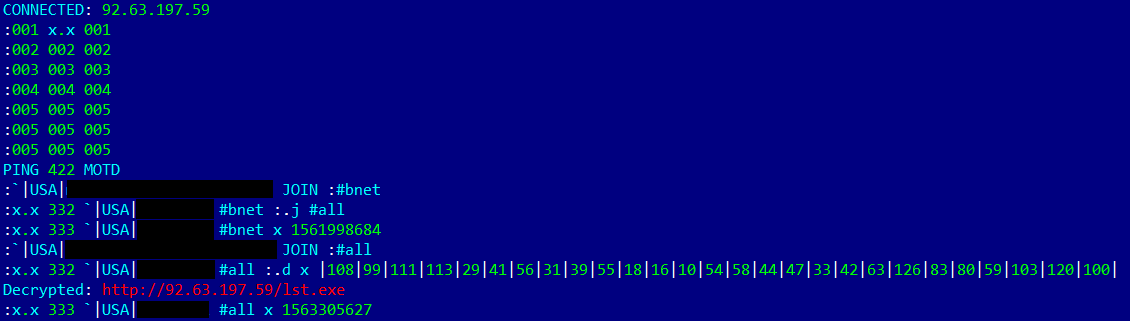

2019年,我们几乎没有看到它的IRC C&C服务器上线过,然而遥测数据表明仍成千上万的主机遭受Trik感染,于是我们设法捕获了一个IRC C&C服务器命令,此命令用于加载另一恶意软件到电脑:

图1 –带有解密URL的Trik C&C通信转储。

我们猜测,这个名为Tldr(可能是“TrikLoader”)的恶意软件目前已经成为Phorpiex僵尸网络的核心部分。Tldr是一个下载程序,它使用HTTP协议与C&C服务器通信。它的主要目的是在机器上加载另一个恶意软件。一些Tldr样本具有计算机蠕虫的功能,可以通过可移动驱动器传播。我们还观察到该恶意软件的变种,其行为类似于感染其他软件的文件病毒。

如果攻击者需要,可以通过加载额外的模块来扩展僵尸网络的功能。下图显示了当前僵尸网络的感染流程和模块化架构。

图2 – Phorpiex感染流程和架构。

Tldr、VNC蠕虫和NetBIOS蠕虫等模块的目的都是尽可能散布僵尸网络,散布越广,Phorpiex运营人员获得的利润就越高。

僵尸网络获利方式主要有以下四种:

· 色情短信

· 加密货币劫持

· 加密货币剪切(Crypto-currency clipping)

· 加载其他恶意软件(间谍软件Raccoon、Predator The Thief等)

目前,Phorpiex僵尸网络停了勒索软件的分发服务。自GandCrab勒索软件宣布退役后,Phorpiex完全转向了分发色情垃圾邮件、加载间谍软件的方式。

值得注意的是,几乎所有Trik和Tldr的样本都包含加密货币剪切板功能。所有加密钱包的地址都由数字和字母组成,在不使用其他设备的情况下,传输加密货币的惟一方法是将地址复制到剪贴板,然后将其插入钱包应用程序中相应的字段中。恶意软件会改变剪贴板上的加密钱包地址,钱就会被转移到攻击者的钱包里。这个功能能让恶意软件运营商躺着赚钱,即使当C&C服务器离线时也是如此,到目前为止,他们通过这种方式已经收集了超过17个比特币。

Phorpiex僵尸网络容量评估

Phorpiex机器人会不断扫描从配置中提取的域名和IP地址,即使有效的C&C服务器做出响应,也会继续查询其他主机。因此,在注册了不同Tldr配置的域之后,我们开始从Phorpiex机器人接收大量连接,这使我们能够对Phorpiex容量做评估。

在过去的两个月中,我们登记了超过1,000,000个独立主机的连接。任意时间平均都有15,000个机器人在线,每天约有100,000个机器人处于活动状态。

图3 –每小时在线的机器人数量。

僵尸网络主机主要位于亚洲,其中印度、中国、泰国和巴基斯坦的占比最高,美国、墨西哥和许多非洲国家/地区也有,欧洲则几乎不受僵尸网络的影响。

图4 – Phorpiex僵尸网络的全球位置。

C&C基础架构

所有Phorpiex模块都使用IP地址和域名的硬编码列表进行C&C通信。尽管大多数恶意软件都实施了DGA,但使用硬编码域名不会损害Phorpiex机器人的生存能力。我们推测域名列表被用作了一种预防措施,以便在被IP地址访问的C&C服务器丢失的情况下能够重新获得对机器人的控制。域名列表是定期更新的。在2019年监测Phorpiex期间,我们发现了4000多个不同的Tldr样本,拥有大约300个配置和3297个域名和IP地址。

Tldr与Trik IRC机器人使用相同的C&C服务器:

图5 – Phorpiex僵尸网络的全球位置。

当前,僵尸网络为其C&C服务器使用的最活跃IP是185.176.27.132,其地址来自子网92.63.197.0/24。

我们发现托管大量Phorpiex C&C服务器的子网92.63.197.0/24在诸如Smoke Loader和Necurs等其他威胁行动中也被观察到,并用于发送网络钓鱼和垃圾邮件以及端口扫描。

关于此子网的另一个值得注意的地方是,它由乌克兰的一位企业家注册:

组织名称:FOP HORBAN VITALII Anatoliyovich

机构类型:OTHER

地址:62408, KHARKIV REGION, ELITE village, SCHOOL str. 25, AP. 26

电子邮件:[email protected]

利用这些信息我们找到了名为“ FOP HORBAN VITALII Anatoliyovich”个体企业家的注册数据。他的主要业务是食品零售:

图6 –这家公司目录的截图。

因此,我们认为“FOP HORBAN VITALII Anatoliyovich”只是一个幌子。

如果我们搜索Phorpiex C&C服务器使用的另一个IP地址(185.176.27.132)的数据,会出现相同的情况:

组织名称:IP Dunaev Yuriy Vyacheslavovich

机构类型:OTHER

地址:420132, Kazan, Chuikova str, 69

电子邮件:[email protected]

Dunaev Yuriy Vyacheslavovich也是来自俄罗斯(鞑靼斯坦共和国)的个体企业家,主要从事运输服务。与前一个案例一样,业务与互联网或IT没有任何关系。

到该网络的数据包经过了物理上位于保加利亚的Telehouse ISP路由:

9 50 ms 49 ms 49 ms as50360.peer.telehouse.bg [178.132.83.102] 10 46 ms 46 ms 46 ms 192.168.244.2 11 51 ms 50 ms 50 ms 185.176.27.9 12 50 ms 46 ms 50 ms 185.176.27.132

这也许是Phorpiex运营者和另一个网络犯罪组织之间的合作,该组织从RIPE获得IP子网,并提供托管恶意C&C基础结构的服务。

加密劫持

加密劫持是指未经授权使用他人的计算机来挖掘加密货币。Phorpiex装载到计算机的其中一个payload就是XMRig矿机,它使用Phorpiex C&C服务器作为矿池:

表1 – Phorpiex C&C服务器和XMRig矿池。

此外,我们找到了Phorpiex XMRig样本的XMR地址,它与性勒索活动中使用的地址相同。钱包以集成格式存储,这意味着地址里还包含了付款ID。付款ID通常用于识别与商家和交易所的交易。Phorpiex XMRig样本中提取的、用于性勒索活动中的XMR地址只有付款ID不同:

表2 -在XMRig样本和性勒索活动中发现的Phorpiex Monero钱包。

由于Monero区块链的隐私设置,它不允许我们跟踪交易和查看个人的余额,不过我们还是可以使用僵尸网络容量评估、Monero采矿盈利能力计算,以及其他Monero基准的结果来估计密码劫持活动的盈利能力。假设Phorpiex的平均受害者没有顶级硬件,我们计算的基础是100 H/s的低哈希率,相当于INTEL I5-6500T CPU,在任何时候平均都有15000个机器人在线,因此,Phorpiex僵尸网络提供的Monero挖掘的总哈希率为1.5 MH/s。当然,Phorpiex运营人员还不用像其他人一样支付电费和矿池费,所以我们假设这些值为0:

图7 –Monero采矿的获利能力计算。

因此,根据我们的评估,Porpiex僵尸网络每年至少产生3122 XMR,目前相当于约21个比特币(BTC)或180000美元。

加密货币剪切

2016年8月,我们首次在Trik配置中观察到加密货币剪切功能的添加,一开始Trik只窃取比特币,但在Tldr中添加了对其他虚拟货币的支持,包括以太币、Litecoin甚至Perfectmoney。

与Monero不同,比特币和以太坊区块链允许我们监控所有交易。因此我们收集了大量的Trik和Tldr样本,并从中提取了比特币钱包。

从Trik配置中提取的比特币钱包在376笔交易中总共收到了超过11个BTC:

表3 – Phorpiex Trik用于加密货币剪切的BTC钱包

从上表中我们可以看到,尽管Trik机器人没有收到更新,C&C服务器也离线了,但一些钱包仍然在持续获得比特币。

下表为从Tldr配置中提取的比特币钱包:

表4 – Phorpiex Tldr用于加密货币剪切的BTC钱包

因此,在3年的时间里,加密货币剪切使得运营人员在875笔交易中窃取了17个比特币,即每年约5.6个比特币。

提取自Trik和Tldr样本的以太坊加密货币钱包的收益远低于比特币钱包:

表5 – Phorpiex 加密货币剪切的ETH钱包

目前仅有51笔交易,共计约17 ETH,其现值远低于比特币。然而,我们对这些钱包感兴趣还有另一个原因:诸如etherescan.io之类的服务可以显示以太坊地址是否属于特定的交易所或服务,而对于表中的地址,所有ETH都将传输到Cryptonator服务的地址:

图8 -来自Phorpiex ETH地址的以太坊交易。

因此我们可以得出结论,在加密剪切行动中使用的以太坊地址是在一个Cryptonator钱包中创建的。Cryptonator需要一个有效的电子邮件地址,以便通过电子邮件为每个新IP地址和设备进行注册和确认。我们认为,Cryptonator服务的访问日志可能会存储Phorpiex运营者的真实IP地址。

另一个值得注意的地方是,一些以太坊钱包收集了大量的ERC-20代币:

图9 –以太坊ERC-20代币交易到Phorpiex ETH地址。

但是,由于Cryptonator不支持基于以太坊区块链的代币,代币无法从钱包中提取。运营人员很有可能没有考虑到这一点,因此从受害者那里获得的代币转移是无法实现的。

与性勒索活动的比较

大约半年以来,我们一直在观察Phorpiex的性勒索活动,并记录到与该活动获得了14个以上的比特币。如果这种趋势继续下去,那么年收入应该是28个比特币。

图10 –不同恶意活动的收益比较。

与使用僵尸网络进行加密货币剪切或挖掘相比,性勒索似乎是一种更具盈利能力的业务。这些业务并行每年能产生约54.6个比特币,估价约为500,000美元。

结论

我们查看了一些提供恶意软件安装服务的暗网广告,通常每感染1000个的价格在100美元到1000美元不等,取决于受害者的位置。Phorpiex机器人大多位于亚洲——在这个地区恶意软件安装服务是最便宜的。因此,要在暗网上购买恶意软件感染服务,Phropiex运营者需要支付大约10万美元,不过除了通过RIG exploit kit或Smokeloader僵尸网络等服务购买感染之外,Phropiex还使用自己的分发技术:VNC蠕虫模块、NetBIOS蠕虫模块和文件病毒功能。扣除这些成本,创建这样一个僵尸网络也是是非常有利可图的。

Phorpiex使用的工具并不复杂,运营人员在其发展上花的时间也并不多。这个案例向我们展示了网络罪犯分子创建这么一个庞大的僵尸网络时,不需要对系统编程、密码学等有深入的了解,就能容易上手。

而暗网中当前存在的生态系统,也使得网络犯罪分子想实施犯罪的想法变得更加容易。

如有侵权请联系:admin#unsafe.sh