1.综述

Apache Solr是美国阿帕奇(Apache)软件基金会的一款基于Lucene(一款全文搜索引擎)的搜索服务器。该产品支持层面搜索、垂直搜索、高亮显示搜索结果等。

Apache Solr存在远程代码执行漏洞,该漏洞源于默认配置文件solr.in.sh中包含ENABLE_REMOTE_JMX_OPTS配置选项的不安全设置。

2.漏洞概述漏洞类型:远程代码执行漏洞

危险等级: 高危

受影响系统: Apache Solr 8.1.1 and 8.2.0 for Linux

3.漏洞编号

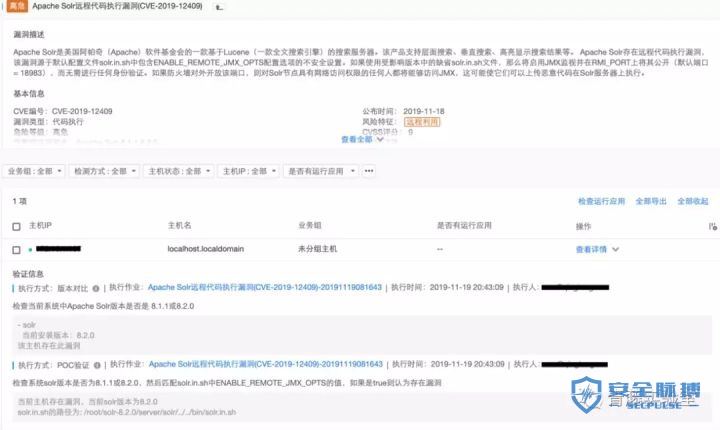

CVE-2019-12409 Apache Solr远程代码执行漏洞

4.漏洞描述

Apache Solr存在远程代码执行漏洞,该漏洞源于默认配置文件solr.in.sh中包含ENABLE_REMOTE_JMX_OPTS配置选项的不安全设置。如果使用受影响版本中的缺省solr.in.sh文件,那么将启用JMX监视并在RMI_PORT上将其公开(默认端口= 18983),而无需进行任何身份验证。如果防火墙对外开放该端口,则对Solr节点具有网络访问权限的任何人都将能够访问JMX,这可能使它们可以上传恶意代码在Solr服务器上执行。

5.修复建议确保在每个Solr节点上有效的solr.in.sh文件都将ENABLE_REMOTE_JMX_OPTS设置为“ false”,然后重新启动Solr。同时,用户应确认在Solr的管理员界面中的“Java Properties”选项中不包含 “com.sun.management.jmxremote*”的相关属性信息。

6. 即时检测

青藤云安全在漏洞爆出的第一时间,已经及时分析响应并支持该漏洞的检测。

具体产品的使用方法:

登录青藤主机平台,选择漏洞检测功能进行检查。

参考链接https://lucene.apache.org/solr/news.html

本文作者:青藤云安全

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/119059.html

如有侵权请联系:admin#unsafe.sh