交代背景

在逆向分析的工作中,因为经常要面对海量的代码,往往都会尝试很多小技巧来高效准确的定位关键点,trace便是其中之一,其他的在此篇就不展开了。

tracer顾名思义就是用来追踪代码(执行)的工具,当然,根据需求的不同,tracer也分几类,比如trace指令、trace函数、trace文件操作等,本篇讲的是实现一个Android Java方法的Tracer,也是较为简单的一种。

现有的轮子>>frida-trace

可能有人会问,FRIDA官网不就有一个frida-trace吗?不好意思,那个是用来trace native code的,并不支持Java方法。

Github上面搜索类似关键词,能搜到各种各样的脚本,那咱直接用不就完了吗,还造撒子轮子..能用是能用,就是命令行刷的有点快,看得我眼睛疼。还有的沙雕代码不支持多线程,所以结果跑完出来顺序都不对。还有大部分,不能灵活的控制目标类名,要么只让选一两个类,要么全给你tra上然后崩掉。

需求

实现

GUI

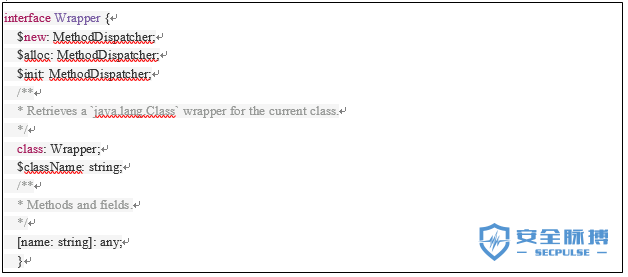

hooking

所以我决定使用

JavaScript端:

Python端:

炒鸡简单明了。

支持类名匹配这个事情,其实直接使用JS里的match就可以了,可以匹配正则表达式,所以我支持了两种模式,分别是E(qual)和M(atch),就是支持全等的类名,或者正则匹配的类名。同时还支持白名单和黑名单。

开车

ps

本文作者:万能钥匙SRC

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/119314.html

文章来源: https://www.secpulse.com/archives/119314.html

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh