阅读: 2

6月,绿盟科技威胁情报中心(NTI)发布了多个漏洞和威胁事件通告。

另外,本次微软共修复了6个Critical级别漏洞,69个Important 级别漏洞。强烈建议所有用户尽快安装更新。

在本月的威胁事件中,Mustang Panda使用不同的技术来绕过各种安全解决方案,将目标扩大到不同地区,例如东欧和西亚。APT-C-28组织假借“付款申请表”等恶意文档向目标投递RokRat恶意软件。

以上所有漏洞情报和威胁事件情报、攻击组织情报,以及关联的IOC,均可在绿盟威胁情报中心获取,网址:https://nti.nsfocus.com/

一、 漏洞态势

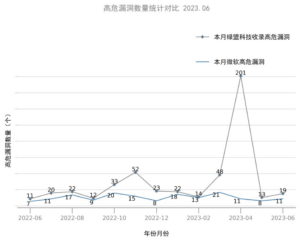

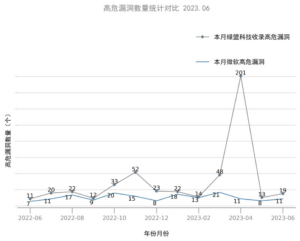

2023年06月绿盟科技安全漏洞库共收录103个漏洞, 其中高危漏洞19个,微软高危漏洞11个。

* 数据来源:绿盟科技威胁情报中心,本表数据截止到2023.07.03

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等;

二、 威胁事件

- 针对iOS的iMessage 0day漏洞攻击-Operation Triangulation

【标签】 0day

【时间】2023-06-09

【简介】

2023年6月1日卡巴斯基发布了一篇最新的ATP分析报告《Operation Triangulation: iOS devices targeted with previously unknown malware》称发现了一种针对iOS的iMessage 0day漏洞攻击,“远程无感”的那种,随即同一天俄罗斯联邦安全局发布公告揭露美国情报部门使用苹果移动设备进行情报行动

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Mustang Panda组织最新活动IOC

【标签】 Mustang Panda

【时间】2023-06-30

【简介】

Mustang Panda正在将目标扩大到不同地区,例如东欧和西亚,包括台湾、缅甸和日本等亚太地区的几个国家。该组织一直在使用不同的技术来绕过各种安全解决方案,跟踪安全厂商的对该组织C&C的监控,该组织在后续攻击中有重用之前使用过的服务器的趋势。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- APT-C-28(ScarCruft)组织利用恶意文档投递RokRat攻击活动分析

【标签】 APT-C-28

【时间】2023-06-25

【简介】

研究院捕获了APT-C-28组织假借“付款申请表”等恶意文档向目标投递RokRat恶意软件。本次攻击活动与2021年公开威胁情报披露APT-C-28组织利用VBA自解码技术注入RokRat攻击活动的流程基本一致[1]。在本次攻击活动中,我们发现的初始样本是伪装成“付款申请表”的恶意文档,诱导用户启用宏后下载并执行RokRat恶意软件。不过结合以往公开威胁情报信息,此次攻击活动初始载荷应该是钓鱼邮件。

【防护措施】

绿盟威胁情报中心关于该事件提取9条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- DEV-0196:QuaDream 的“KingsPawn”恶意软件

【标签】 DEV-0196

【时间】2023-06-30

【简介】

Microsoft 跟踪的威胁组织 DEV-0196 与总部位于以色列的名为 QuaDream 的私营部门攻击者 (PSOA) 有关。QuaDream 出于执法目的向政府出售他们称为 REIGN 的平台。REIGN 是一套漏洞利用、恶意软件和基础设施,旨在从移动设备中泄露数据。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- APT-C-36(盲眼鹰)近期攻击手法分析

【标签】 APT-C-36

【时间】2023-06-25

【简介】

在对APT-C-36组织进行狩猎活动中发现近期APT-C-36组织使用加密自解压压缩包以及LNK文件等对目标人群进行鱼叉钓鱼攻击,经过进一步分析溯源发现APT-C-36组织长期针对南美洲国家使用多平台投递钓鱼文件分发多个开源RAT后门软件,结果表明该组织在不断更新自己的武器库以及攻击流程。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 具有间谍野心的网络犯罪集团Asylum Ambuscade

【标签】 Asylum Ambuscade

【时间】2023-07-01

【简介】

Asylum Ambuscade是一个网络犯罪组织,一直在进行网络间谍活动。该组织针对的是参与帮助乌克兰难民的欧洲政府工作人员。该组织以带有恶意Excel 电子表格附件的鱼叉式网络钓鱼电子邮件进行攻击。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Spyboy AV Killer安全产品终止工具事件

【标签】 Spyboy

【时间】2023-06-09

【简介】

2023年5月21日,名为Spyboy的网络武器军火商在地下黑客论坛高调售卖一款进攻性网络武器,号称该武器使用了非公开攻击技术手段,能实现对市场中所有品类的终端防护产品的检测逃逸。根据该网络军火商表述,该威胁直接针对了国内外24家网络安全公司的AV/EDR/XDR产品,同时发布了针对个别防护产品的对抗验证视频。5月31日安全厂商CrowdStrike对该武器的细节进行了披露,攻击者利用了土耳其安全厂商具有漏洞的驱动文件实施攻击。

【参考链接】

https://www.reddit.com/r/crowdstrike/comments/13wjrgn/20230531_situational_awareness_spyboy_defense/

【防护措施】

绿盟威胁情报中心关于该事件提取2条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 以中东和南亚政府和外交实体为目标的APT组织Goldenjackal 活动

【标签】 GoldenJackal

【时间】2023-06-30

【简介】

GoldenJackal 组织至少自 2019 年以来一直活跃,主要针对中东和南亚的组织。GoldenJackal 具有复杂而隐蔽的作案手法,与合法软件混合并使用各种规避技术来避免检测。他们利用流行应用程序中的漏洞并利用社会工程技术进行初始访问。该小组展示了高级功能,包括自定义恶意软件开发和从受感染系统收集敏感信息的能力。GoldenJackal 的主要目标似乎是网络间谍活动,重点关注目标地区的政治、外交和经济利益。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 银狐团伙C2

【标签】 银狐团伙

【时间】2023-06-09

【简介】

域名注册机构为PrivacyGuardian.org llc,在2022年11月18日注册,在2023年11月18日过期,服务商为NameSilo,LLC。作为银狐团伙的C&C(命令与控制)服务器,向失陷主机发送命令进行控制并从目标网络接收被盗数据。

【防护措施】

绿盟威胁情报中心关于该事件提取1条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- APT-C-55(Kimsuky)组织假借“生日祝福”为诱饵分发Quasar RAT的攻击

【标签】 APT-C-55

【时间】2023-06-25

【简介】

最近监测到APT-C-55组织采用带有“生日祝福”诱饵信息的CHM类型文件实施攻击活动,并成功投递Quasar RAT,以获取用户的敏感信息。 Quasar RAT是一个开源的远程访问木马(RAT),使用.NET编写,主要针对Windows操作系统。具有强大的远程控制功能,包括远程桌面访问、文件和系统管理、键盘记录、密码恢复和远程Shell命令等。其高度的隐蔽性和强大的功能使其成为攻击者的常用工具。保护措施包括保持系统和应用的更新、安装强大的安全解决方案,以及对网络流量进行监控。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- DoubleFinger携带GreetingGhoul加密货币窃取器

【标签】 DoubleFinger

【时间】2023-07-01

【简介】

DoubleFinger是一个提供加密货币窃取器的多级加载器。DoubleFinger部署在目标机器上,当受害者打开电子邮件中的恶意 PIF 附件时,最终执行DoubleFinger的第一个加载程序阶段。DoubleFinger加载程序和GreetingGhoul恶意软件的最新特点类似于高级持续威胁 (APT),具有隐写功能的多阶段shellcode式加载程序、使用 Windows COM接口进行隐蔽执行以及实施Process Doppelgänging以注入远程进程都指向精心制作和复杂的犯罪软件。使用Microsoft WebView2运行时创建加密货币钱包的伪造界面进一步强调了恶意软件采用的高级技术。

【防护措施】

绿盟威胁情报中心关于该事件提取8条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- APTJC-JR-001专项追踪情报

【标签】 APTJC-JR-001

【时间】2023-06-28

【简介】

APTJC-JR-001组织针对金融行业,专项追踪威胁指示器

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- APTJC-NY-001专项追踪情报

【标签】 APTJC-NY-001

【时间】2023-06-28

【简介】

APTJC-NY-001组织针对能源行业,专项追踪威胁指示器

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Lazarus攻击组织利用金融行业漏洞攻击的最新活动

【标签】 Lazarus

【时间】2023-06-30

【简介】

近期Lazarus攻击被发现利用VestCert 和TCO!Stream的0-day漏洞以及之前被利用的 INISAFE CrossWeb EX和MagicLine4NX 进行攻击。攻击者使用水坑方法初步渗透到公司内部。当用户在安装了易受攻击版本的VestCert的Windows系统上使用网络浏览器访问带有恶意脚本的特定网站时,无论网络浏览器类型如何,都会由于VestCert软件中的第三方库执行漏洞而执行PowerShell。然后受害者连接到C2服务器,下载并执行恶意代码。Lazarus组织使用 TCO!Stream漏洞将恶意软件从原始受害系统分发到内部系统。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 盲眼鹰的子组?来自Hagga组织的近期攻击活动分析

【标签】 Hagga

【时间】2023-06-25

【简介】

Hagga自2019年以来一直活跃,最早可追溯至2018年,并通常在攻击活动中使用相同的TTP,早期攻击活动该组织曾使用Internet Archive、Pastebin和Blogspot来托管恶意脚本和有效载荷,通常是RevengeRAT,后续陆续观察到的RAT包括有LimeRAT、NjRAT、AsyncRAT、NanoCoreRAT、RemcosRAT、Agent Tesla等。

【参考链接】

https://www.freebuf.com/articles/paper/366880.html

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。