导语:微软Office 0 day漏洞被用于北约峰会的攻击活动。

微软Office 0 day漏洞被用于北约峰会的攻击活动。

漏洞概述

7月11日,微软披露了一个影响多个Windows和office产品的未修复的0 day漏洞,漏洞CVE编号为CVE-2023-36884,CVSS V3评分8.3分。攻击者利用该漏洞可以通过恶意office文档实现远程代码执行,并在无需用户交互的情况下利用该漏洞实现复杂攻击。攻击者成功利用该漏洞可以访问敏感信息、关闭系统保护、拒绝正常用户对系统的访问。

漏洞被用于攻击北约峰会,与俄罗斯有关

CVE-2023-36884漏洞已被用于攻击参与北约峰会的组织。乌克兰计算机应急响应中心(CERT-UA)和BlackBerry研究人员称,攻击者使用伪装为乌克兰世界大会的恶意文档来安装恶意软件payload,包括MagicSpell加载器和RomCom后门。安装成功后,攻击者可以通过伪造的.docx或.rtf文档来发起远程代码执行攻击,向执行的工具传递一个命令。

利用该漏洞的攻击者6月的活动与RomCom存在相似之处。RomCom是一个俄罗斯黑客组织,主要利用勒索软件来窃取凭证、支持情报活动等。

漏洞补丁

目前该漏洞尚未修复,但微软称将通过每月的微软补丁日或其他安全更新的方式为用户提供补丁。微软称用户可以使用Defender for Office启用拦截所有office应用创建子进程攻击面减少规律来防止利用该漏洞的钓鱼攻击。

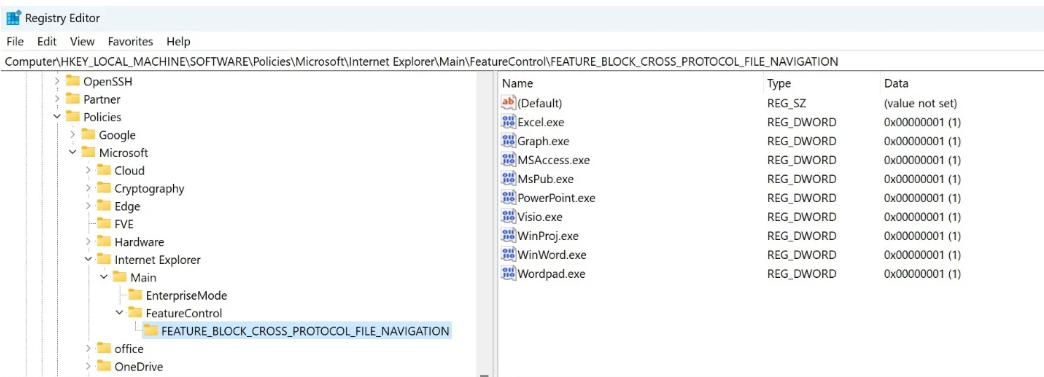

此外,用户还可以将以下应用名添加到HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Internet Explorer\Main\FeatureControl\FEATURE_BLOCK_CROSS_PROTOCOL_FILE_NAVIGATION注册表键值:

Excel.exe

Graph.exe

MSAccess.exe

MSPub.exe

PowerPoint.exe

Visio.exe

WinProj.exe

WinWord.exe

Wordpad.exe

图 设置FEATURE_BLOCK_CROSS_PROTOCOL_FILE_NAVIGATION注册表

图 设置FEATURE_BLOCK_CROSS_PROTOCOL_FILE_NAVIGATION注册表

设置注册表可能会拦截漏洞利用企图,也可能会影响与以上应用相关的office正常功能。

本文翻译自:https://www.bleepingcomputer.com/news/security/microsoft-unpatched-office-zero-day-exploited-in-nato-summit-attacks/如若转载,请注明原文地址