导语:本周(2023年7月10日~14日),网际思安麦赛安全实验室(MailSec Lab)观察到大量新增的以“电子发票”为主题的特洛伊木马类恶意邮件,并做了详细的风险特征、攻击溯源等技术研究与分析,请各企事业单位及时做好相关的防护。

“电子发票”木马类恶意邮件激增

本周(2023年7月10日~14日),网际思安麦赛安全实验室(MailSec Lab)观察到大量新增的以“电子发票”为主题的特洛伊木马类恶意邮件,并做了详细的风险特征、攻击溯源等技术研究与分析,请各企事业单位及时做好相关的防护。

关于此批“电子发票”为主题的病毒样本邮件,如下图所示:

图1. “电子发票”为主题的特洛伊木马邮件

该邮件通过伪造下载电子发票通知,诱导员工点击邮件正文中的URL超链接,从而下载Trojan Droppers程序。当员工双击触发程序后,该恶意程序将自动连接攻击者搭建的恶意网站,进一步下载特洛伊木马病毒,并对计算机进行远程控制、数据盗窃、内网横向攻击等APT攻击行为。

Trojan Droppers是一种恶意软件,用于传递和部署其他恶意软件或特洛伊木马(Trojans)。它们通常被设计成看似无害或合法的文件,以欺骗用户进行下载和执行。一旦Trojan Dropper被执行,它会解压或下载其他恶意组件并将其安装到受感染的计算机上,而这些组件可能会执行各种恶意活动,如窃取敏感信息、远程控制计算机、加密文件等。

Trojan Droppers的主要目标是通过绕过安全防护机制,将恶意软件引入目标系统。为了达到这个目的,它们常常采用以下策略:

伪装成合法文件:Trojan Droppers会将自己伪装成常见的文件类型,如图像文件、文档、媒体文件等,以便让用户误以为它们是无害的。

利用安全漏洞:Trojan Droppers可能会利用操作系统或应用程序中的已知漏洞,通过这些漏洞将恶意软件注入目标系统。

社会工程攻击:Trojan Droppers有时会利用社会工程技术,通过欺骗用户进行下载和执行。例如,它们可能会伪装成电子邮件附件、下载链接或弹出广告等形式出现。

多层加密和混淆:为了逃避安全软件的检测,Trojan Droppers通常使用多层加密和混淆技术,使其代码变得难以分析和检测。

一旦Trojan Dropper成功投递并安装了其他恶意软件或特洛伊木马,后者可能会执行各种恶意活动,如数据窃取、远程控制、密钥记录、网络攻击等。

图2. 点击链接后下载Trojan Droppers程序

MailSec Lab的技术专家从源IP、URL链接、EXE文件风险性、邮件头、邮件内容等方面,对此邮件的风险特征进行了详尽的技术分析。

使用welljoint.com域名的某高科技公司,通过“新网互联”网站购买了域名和邮箱服务。但是该邮箱服务器被黑客攻陷,welljoint.com域名被恶意利用为下载Trojan Droppers程序提供服务。

从分析来看,不仅是welljoint.com域名受影响,其他十几个域名也同时受影响,可能被黑客用于攻击活动。

图3. 某某科技公司官方网站

对“welljoint.com”域名的Whois信息进行查询。该域名于2011年5月11日注册,到期时间为2032年4月17日,域名持有者为“Xin Net Technology Corporation”。

图4. welljoint.com的Whois信息

进一步调查可知,该域名的持有者“Xin Net Technology Corporation”(新网互联)为一家提供域名注册、虚拟主机、网站建设等服务的公司。而通过“天眼查”可以了解到,在welljoint.com域名上建设官方网站的某高科技公司成立于2011年4月21日。结合以上信息,我们可以推断:该高科技公司成立1个月以后,通过新网互联公司注册了域名。

图5. 通过新网互联注册域名

邮件样本中的恶意URL链接为:

http://mail.welljoint.com:81/download/attachment/xxxxxx

子域名“mail.welljoint.com”被黑客用于放置Trojan Droppers程序。通过查询可知,“mail.welljoint.com”通过DNS的CNAME记录指向“mx171.dns.com.cn”。而“mx171.dns.com.cn”为“welljoint.com”域名的DNS MX记录,用于解析邮件服务器的IP地址。

图6. 查询mail.welljoint.com的信息

进一步追踪“mx171.dns.com.cn”域名可知,新网互联为该公司提供了在线邮箱服务。

图7. 新网互联提供的在线邮箱服务

与此同时,通过IP反向查询域名可知,该被攻陷IP不仅为welljoint.com域名提供邮箱服务,还为其他公司的域名也提供邮件箱服务。这些域名都可能被黑客恶意利用,引诱员工下载病毒程序。

图8. 被攻陷IP下提供邮箱服务的域名

经过对EXE文件的静态和动态分析可知,员工双击下载的“电子发票.exe”文件后会顺序触发如下恶意行为:

(1). 运行环境检测。检测程序是否在真实的物理机上运行?若在沙箱中运行,不触发恶意行为;

(2). 关闭Windows日志记录。通过关闭Windows各种类型的日志记录,隐藏恶意行为;

(3). 下载木马程序。连接外部的僵死控制服务器,下载木马程序;

(4). 安装木马程序。自动安装下载的木马程序,并开始对员工计算机的恶意攻击。

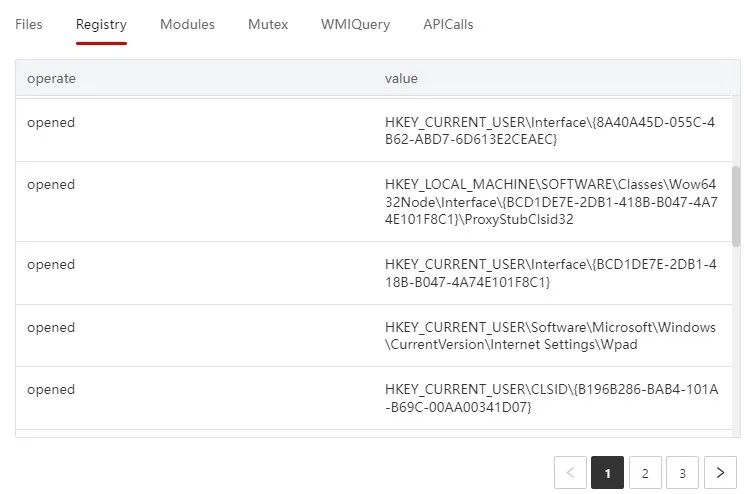

“电子发票.exe”文件被双击后,首先触发了大量检测注册表中网络相关配置的行为,如下表所示。此类检测,经常被恶意程序用于确定自身的运行环境是否安全。如果恶意程序发现自身是在虚拟环境中执行(例如:沙箱),将不运行病毒行为,从而躲避安全设备的检测。

图9.“电子发票.exe”检测注册表中网络相关配置

在确定自身是在员工的真实物理机上运行后,“电子发票.exe”通过修改注册表恶意关闭了Windows操作系统的各类日志监控功能,从而隐藏后续的攻击行为。

图10.“电子发票.exe”恶意关闭各类日志监控

在成功完成一些系列的准备工作后,“电子发票.exe”连接外网的僵尸控制服务器,尝试下载木马程序(http://134.122.133.51:80/Client.bin)。该僵尸控制服务器位于香港,其所在的邻近公网IP网段(极可能在同一机房),存在大量的类似僵尸控制服务器。

图11. “电子发票.exe”恶意下载病毒

图12. 134.122.133.0网段存在大量僵尸控制服务器

此恶意邮件的来源IP地址被列入多达12个RBL黑名单

通过对邮件头字段的分析可知,该恶意邮件的来源IP地址是119.28.25.25。

图13. 邮件头部源IP字段展示

查询覆盖全球的91个RBL数据源,检测结果如下。此IP地址被列入了多达12个RBL黑名单。

序列号 | 被列为黑名单的RBL名称 |

1 | Abusix Mail Intelligence Blacklist |

2 | Hostkarma Black |

3 | IMP SPAM |

4 | ivmSIP |

5 | MAILSPIKE BL |

6 | Sender Score Reputation Network |

7 | SORBS NEW |

8 | SORBS SPAM |

9 | SWINOG |

10 | UCEPROTECTL1 |

11 | UCEPROTECTL2 |

12 | UCEPROTECTL3 |

发件人域名于1个多月前新创建,并且未在公安部注册。

该域名与邮件正文内容中涉及的公司域名不一致。

对该发件人域名“yunpiaoxitong.com”的Whois信息进行查询。该网站于1个多月前新注册(2023年6月4日)。此类新创建且未进行公安部注册的网站大概率被用于发起黑客攻击。

图14. 发件人域名的Whois信息

另外,邮件的正文仿造了“发票通”电子发票网站(www.fapiao.com)的邮件样式。很明显,发件人的域名“yunpiaoxitong.com”与发票通网站的域名“fapiao.com”完全不一样。

图15. 仿造“发票通”的邮件样式

需要补充说明的是,从邮件头字段可以看到,发件人的邮件服务器启用了DKIM签名和SPF记录。我们猜测是攻击者为了证明发件域名的有效性,从而躲避邮件安全设备的检测。

图16. 攻击者启用了DKIM签名和SPF记录

经思安麦赛安全实验室的分析测试,我们认为此“电子发票”样本邮件为高危邮件。总结来看,其含有的风险特征包括:

经过对EXE文件的静态和动态分析,证明“电子发票.exe”为Trojan Droppers程序;

welljoint.com域名被恶意利用为下载Trojan Droppers程序提供服务;

不仅是welljoint.com域名受影响,其他十几个相同IP地址的域名也同时受影响,可能被黑客用于攻击活动;

此恶意邮件的来源IP地址被列入多达12个RBL黑名单;

发件人域名于1个多月前新创建,并且未在公安部注册;

该域名与邮件正文内容中涉及的公司域名不一致。

此邮件的完整攻击溯源图如下所示:

图17. 攻击溯源图

携带木马的恶意邮件是指邮件中包含木马附件或链接。此类邮件可能会采用各种策略来迷惑用户并促使他们打开附件或点击链接。一旦用户执行了这些操作,木马病毒就会被释放或下载到用户的计算机上,从而导致系统被感染。木马病毒可以允许攻击者远程控制受感染的计算机、窃取个人信息、损坏数据、记录按键信息或启动其他恶意活动。

要防范携带木马的邮件,用户应保持安全意识,不轻信可疑邮件,使用防病毒软件进行扫描和检测,并遵循如下一些安全实践:

1. 保持警惕:对于来自陌生发件人或不可信来源的邮件要保持警惕。如果邮件的主题、内容或附件引起您的怀疑,最好避免打开或下载附件;

2. 不随意点击链接:避免在邮件中随意点击链接,特别是来自不可信来源的链接。这些链接可能会引导您访问恶意网站或下载木马病毒;

3. 小心下载附件:慎重对待附件,尤其是来自未知或不可信的发件人的附件。不要轻易打开、执行或下载任何可疑的附件,因为它们可能包含木马病毒;

4. 使用安全软件:确保您的计算机上安装了可靠的防病毒软件和防火墙,并及时更新其病毒定义文件。这些工具可以帮助检测和阻止潜在的木马病毒;

5. 定期更新系统和程序:保持您的操作系统、电子邮件客户端和其他应用程序的更新。这样可以修补已知漏洞,减少被利用的风险;

6. 定期备份数据:定期备份您的重要数据,并将备份存储在离线或安全的位置。这样即使受到木马病毒攻击,您的数据也能得到恢复;

7. 培养安全意识:加强员工和自己的安全意识培训,教育他们如何识别潜在的恶意邮件,并提醒他们不要随意打开或执行可疑的附件;

8. 使用邮件安全防护设备:部署可靠且稳定的邮件安全网关、邮件安全沙箱等邮件安全防护设备;

9. 定期检查安全防护设备:确保邮件安全防护设备的策略配置正确且生效,并确保设备的防护库已升级到最新版本;

10. 鼓励员工报告可疑邮件:如果收到可疑的病毒邮件,员工应及时将其报告给您的组织或相关机构,以帮助企业采取适当的行动保护其他员工;

关于MailSec Lab

北京网际思安科技有限公司麦赛邮件安全实验室(MailSec Lab)依托于网际思安过去12年积累的邮件威胁数据,汇集了一批10+工作经验的行业专家,专注于新型邮件威胁的调研,和下一代邮件安全技术的创新性研究。在过去十多年中,MailSec Lab服务于3000+家各个行业领域的典范客户,获得客户的广泛赞誉。与此同时,实验室积极与国际和国内知名信息安全厂商合作,广泛开展威胁情报互换、共同研究等合作,构建共同防御的威胁防护体系。

如若转载,请注明原文地址