2023年第二季度邮件安全观察:诈骗邮件内容更加流利

日期:2023年07月20日 阅:83

根据ASRC (Asia Spam-message Research Center) 研究中心与守内安公司的监测观察,2023年第二季度,全球整体垃圾邮件、钓鱼邮件数量小幅上升,常见病毒附文件邮件有些许减少,来自新申请域名的垃圾邮件约较上季增加60%。可能因为今年初以来,生成式AI工具的应用爆发,让语言在邮件的隔阂明显被打破:这些过去常用英语书写的诈骗邮件,转成中文内容时,变得比过去更加流利了;同样的情况也发生在过去出现在非英语语系流行的诈骗邮件,英文的诈骗内容文法变得流利,更不容易看出破绽。另一个较特别的威胁邮件是简体中文的钓鱼邮件,数量较上一季飙升许多,滥发时间落在三月底四月初。

01

手机成为新突破口

第二季度,研究人员观察到大量持续且携带二维码的钓鱼邮件爆发,攻击时间持续了一整季。这波钓鱼邮件的主要特色为冒用政府或公司公告邮件,假借补助、退款或其他名义,进行钓鱼诈骗,并且不带有任何文字内文;一般钓鱼邮件常见的钓鱼链接及诱骗受害者点击的社交工程文字内文,则被攻击者分别以QRcode及图片格式的方式隐蔽,借以躲开传统的超链接及文字扫描。

研究人员观察了许多样本,发现攻击者除了试图以QRcode及图片格式妨碍扫描外,也试图挑战邮件扫描机制对图片的解析功能,例如同一类型的攻击,图片夹带的方式就有一般图片附件、非图片附件及通过HTML的 tag将图片内嵌于内文三种方式,

这样的手段除了可以尝试突破邮件扫描机制外,攻击者也可能借由这些攻击穿透成功的统计,推测邮件扫描机制对夹带图片的处理方式或实作上的弱点,用以改良后续的攻击手段。

此外,由于恶意连结藏在QRcode中,所以惯于用手机扫描QRcode内容的受害者,曝险的对象由计算机转向了手机,企业较多保护措施的终端对象通常是工作用计算机,而个人用的手机就成了新的风险突破口。

02

存活时间长的钓鱼网站

在过去,钓鱼网站的生命周期都不长,尤其是寄宿在有管理的服务主机或域名上的钓鱼网站。根据卡巴斯基公司在2021年揭露的钓鱼网站活动统计,多数的钓鱼网站在一天后,甚至是出现的数小时之后,就已经处于非活动 (inactive) 状态。

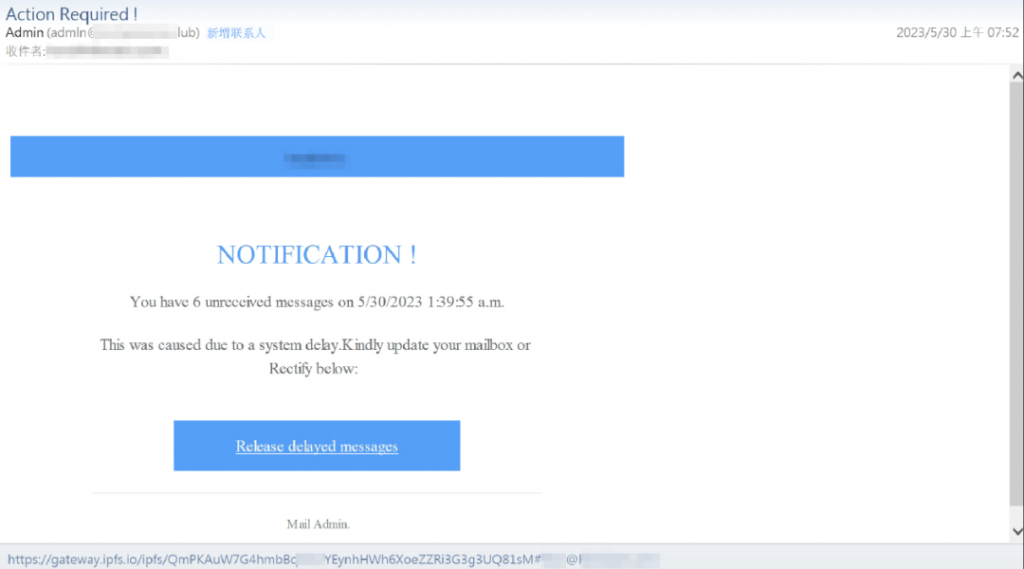

第二季度开始,研究人员明显观察到有许多的钓鱼邮件开始搭配星际文件系统(InterPlanetary File System,缩写为IPFS)作为钓鱼网站。IPFS是一个对等的分布式文件系统,没有采用传统的集中式架构,而是使用遍布全球的点对点 (P2P) 数据网络,无需第三方或中央机构管理,因此,IPFS网络钓鱼内容可以很容易地分发,更难以检测,并且具有持久性,这样的钓鱼网站只能由建立者自行删除。

以IPFS建构的钓鱼网站,存活时间非常久,直至截稿前,这些恶意的钓鱼网站仍在正常运行。并且这个钓鱼网站会根据攻击目标E-Mail账号的域名进行页面的标题变化,借此降低戒心;当受害者第一次输入密码时,系统会响应密码错误,再输入第二次窃取密码后,将页面重新导向至目标E-Mail账号的域名。

03

滥用 Glitch 平台散布钓鱼邮件

同样,网络上关于最新邮件安全的内容也屡见不鲜,据媒体报道,网络安全分析公司Vade日前揭露有黑客利用Glitch(网站代管服务平台),平台上部署钓鱼邮件服务器,并针对Microsoft 365用户进行钓鱼邮件攻击。

据悉,黑客在钓鱼邮件中夹带含有JavaScript程序代码的HTML附件,一旦收件人按照邮件中的指示打开附件,就会看到伪装成Microsoft 365登录页面的钓鱼网页,在这一步,一些没有那么仔细的用户就会在其中输入账号密码,将自己的信息主动交给黑客。

研究人员分析HTML代码后,发现黑客的钓鱼邮件是从名为eevilcorp [.] online处发出,该钓鱼网站实际上是部署在网站代管服务Glitch上,黑客滥用了其托管服务,并绕过了相关网络安全系统,得以分发传播此类钓鱼文件。

除了 Microsoft 365 用户外,研究人员同时注意到,黑客也假借登录 Adobe Document Cloud 的名义发送相关钓鱼邮件,要求收件人登录伪装的网站,输入Office 365、Outlook、AOL或Yahoo! 账号密码信息进行身份验证。

结语

利用IPFS建设的钓鱼网站,由于其分散系统的特性,没有中央机构可以对它稽查或管理,再加上IPFS还可搭配缩址、转址等功能进行更复杂的蒙骗或躲避稽查,未来可能会变成钓鱼网站存在的主流趋势。

企业防御最直接的方式是避免接触这类的钓鱼邮件,采用有效的邮件扫描机制是一个好方法;此外,在无必要使用IPFS的前提下,直接隔离IPFS网址,也可让此类风险大幅度降低。

文章来源:守内安

如有侵权请联系:admin#unsafe.sh