Fortinet Security Fabric架构下的OT安全

星期二, 十二月 3, 2019

《中国制造2025》战略的提出、全球高频发的工业网络攻击、以及近几年我国连续出台多项有关工业互联网安全的政策要求,都足以让工业企业开始重视并积极的为工控安全寻求完善的安全解决方案。需求的出现自然带动了新的安全领域的出现——工控安全。与面向 IT 网络的安全技术或产品不同,“工控安全” 因其应对环境的特殊性,现已成为安全全景图中独立的细分领域。

工业控制系统 (Industrial Control Systems,ICS) 作为OT (Operation Technology) 中的重要组成部分,是由各种自动化控制组件以及对实时数据进行采集、监测的过程控制组件,共同构成的确保工业基础设施自动化运行、过程控制与监控的业务流程管控系统。其核心组件包括数据采集与监控系统 (SCADA)、集散控制系统 (DCS)、可编程逻辑控制器 (PLC) 等。

ICS 与 IT 系统核心区别在于其可用性要求。工业控制安全防护的前提是必须维持可持续性的运转,任何系统干扰导致系统停止或延迟运转都将会给生产环境带来重大损失。在 IT 系统中常见的设备重启、升级系统补丁等操作在工业环境中需要实现得到严格规划,并在非业务忙时才可进行,从而保证系统的高可用性。

工业控制系统是工业自动化生产的核心,多采用专用硬件、操作系统及专有通信协议,过去 ICS 大多是封闭可信的生产环境,受外来攻击影响较小。随着工业互联网化的快速发展,IT 与 OT 深度融合,帮助制造企业改善了业务系统以及部门之间的信息流动,从极大提升了企业的运营水平。与此同时,也给国内制造业生产网 (OT) 带来了许多安全问题,主要有以下几点:

- 网络由封闭到开放,OT/IT 网络共用同一网络设备互联;

- 缺少网络安全设备有效地针对 OT/IT 网进行安全区域划分和进行安全运行状态的统一监控;

- OT 网设备接入缺乏必要身份或资产识别,定位安全威胁与取证过程低效;

- 因历史原因造成 OT 网系统、版本老旧、设备系统非标准化,管理杂乱、漏洞多等安全问题;

- 缺乏安全的操作规范和流程。管理人员和操作人员缺乏相应的网络安全操作培训。

2004 年 Fortinet 与 IDC 共同提出 UTM(统一威胁管理)这一全球安全技术,并连续多年成为全球 UTM 技术的领导者。2016 年 Fortinet 基于其领先的威胁检测及技术整合能力,提出 “Security Fabric”,其中包括 WAF、邮件网关、沙箱、威胁情报、终端安全、云安全、无线安全、IoT、SD-WAN 等多种安全解决方案,及其协同与联动的安全整体架构。

Fortinet 技术总监张略指出:目前,Fortinet Security Fabric 安全架构已经实现了与 Nozomi Networks 等第三方 OT 安全解决方案商的集成,提供了基于 SCADA(数据采集与监视控制系统)安全的主动防御能力。

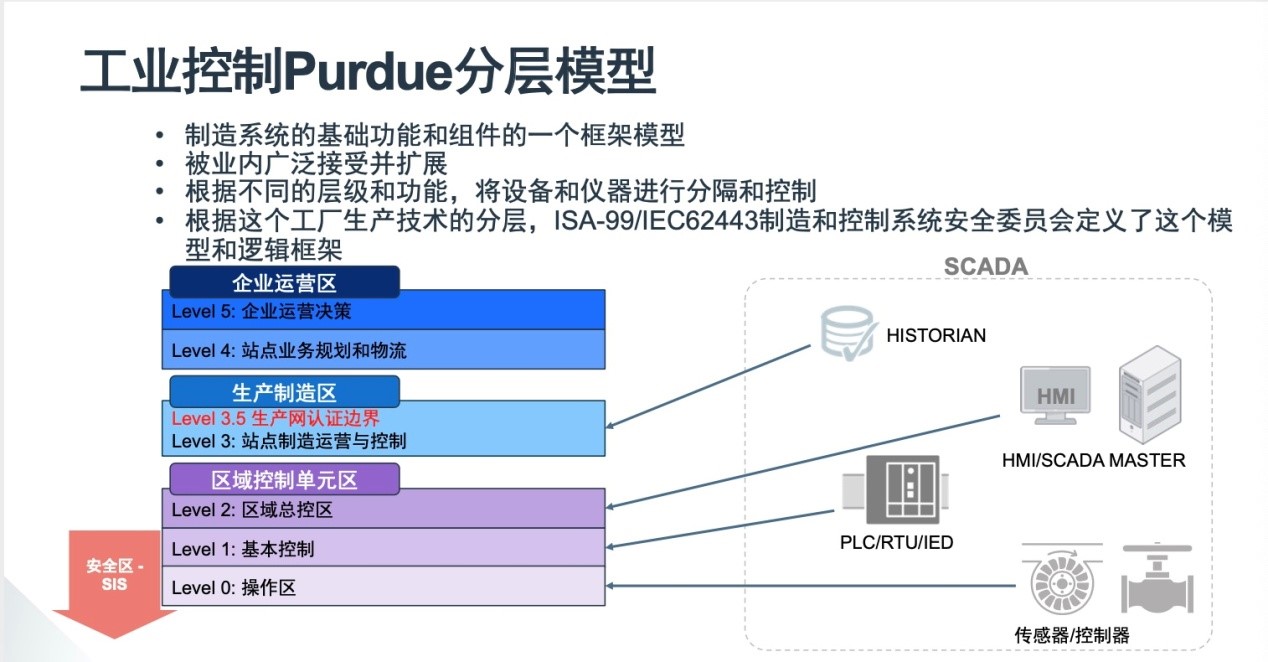

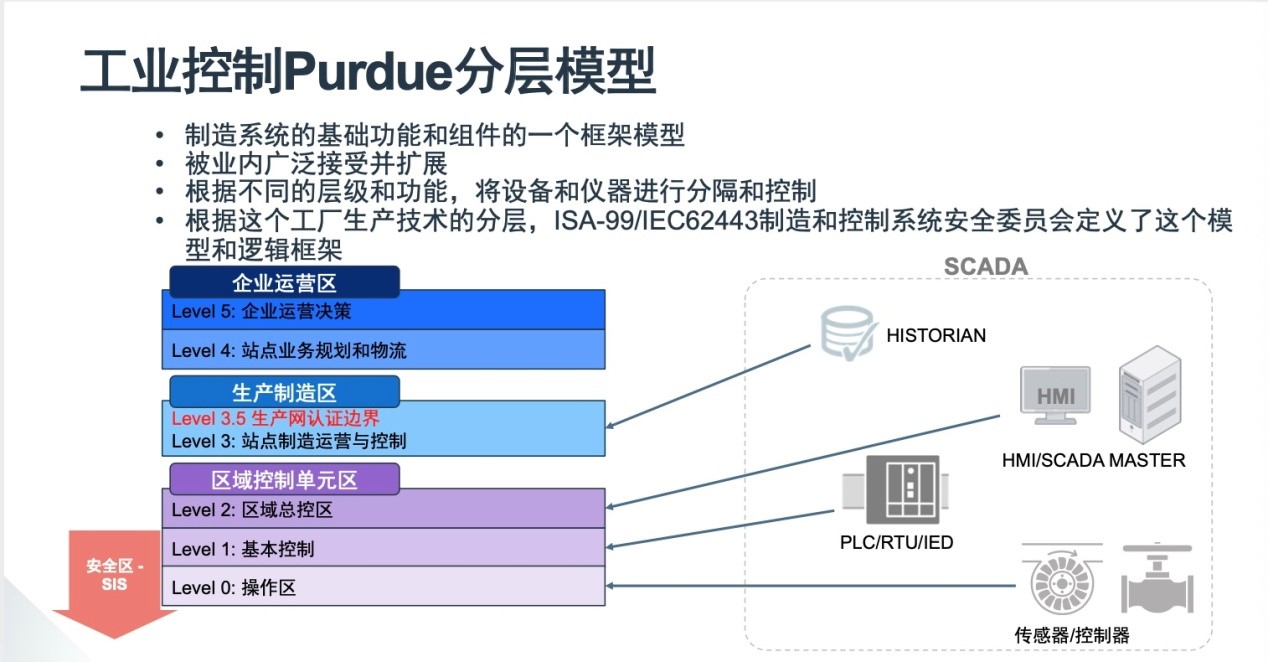

基于工业控制 Purdue 分层模型,并遵循 ISA-99/IEC62443 制造和控制系统安全委员会对工业生产网络制定的标准与逻辑框架,Fortinet 将安全控制能力有计划的部署在工业生产网络中的仪表总线网络、流程控制局域网、区域总控网络、生产区域、企业环境等不同层面并进行有计划的分段安全保护。

Fortinet Security Fabric 的风险管理框架在不同场景下均能提供高适应性的安全能力,这些场景包括:

- 针对已知威胁的可见性和分段保护:在此类场景中,Fortinet方案提供了FortiGate防火墙、FortiGuard威胁情报服务等组件,实现了从监控网络到流程控制网络的主动防护,以及对于常见的ICS/SCADA协议、基于工业协议的IPS特征的识别和监控,并可以通过集中安全管理报告实现自动化安全防护。

- 异常检测和响应:FortiSIEM安全信息与事件管理解决方案可以在统一可扩展的解决方案中提供可见性、关联性、自动响应和补救措施建议,FortiGate则可以提供从监控网络到控制网络的主动防护,在与Nozomi对网络的被动监控能力融合起来之后,帮助用户对于异常行为进行及时响应。

- OT Security Fabric自动化联动:通过与Nozomi终端等第三方解决方案商的的联动与集成,增强在检测、发现、响应异常行为,并作出自动阻截攻击的能力。

- 攻击欺骗:FortiDeceptor作为一个轻量级的,专门针对OT网络的蜜罐,可以快速创建一个伪造的“迷宫网络”,以诱使攻击者进行攻击,进而检测到攻击者的活动详细信息,以在攻击真正造成损害之前进行遏制。

张略表示,工业控制 Purdue 分层模型与 Fortinet Security Fabric 开放、联动和自动化的安全架构理念非常接近。两者的结合为工业互联网提供全面可见性、网络分段以及端到端的整体解决方案。

自 2014 年起,国内涌现出数十家专注于工控安全的厂商,与此同时,传统网络安全提供商也正积极的将业务向此领域扩展,其中不乏拥有深厚技术实力的外资公司,如 Fortinet。Fortinet 除了拥有先进 IT 技术之外,在工业互联网安全领域也在积极的与众多工业产品设备商(如:西门子、ABB、施耐德等)、安全厂商、操作系统厂商(微软)建立 CTA(威胁情报分享联盟),同时 Fortinet 也在积极的与设备产品厂商达成战略合作。这都极大的帮助 Fortinet 对工业产品和工业体系深度理解,并成为了 Fortinet 在工业互联网 OT 安全领域的重要优势。

相关阅读

如有侵权请联系:admin#unsafe.sh