编者按

美国防信息系统局(DISA)近日发布消息称,美国家安全局于6 月 30 日正式将“鲨鱼先知”(SHARKSEER)项目过渡给DISA,标志着美国防部信息网络(DODIN)网络安全新时代的开启。

SHARKSEER利用商品化的产品和技术,通过利用、动态生成和增强全球威胁知识来快速保护网络,检测并缓解基于网络的恶意软件零日威胁和高级持续威胁。该项目主要有两项目标:一是保护互联网接入点(IAP)。即为所有 10 个美国防部IAP 提供高度可用且可靠的自动感知和缓解功能。通过自动化数据分析流程,利用美国安局特有知识来丰富商业行为和启发式分析以及威胁数据,从而构成发现和缓解的基础。二是实现网络态势感知和数据共享。即利用美国安局独特的知识和流程丰富公共恶意软件威胁数据,通过自动化系统与合作伙伴实时共享相关数据。

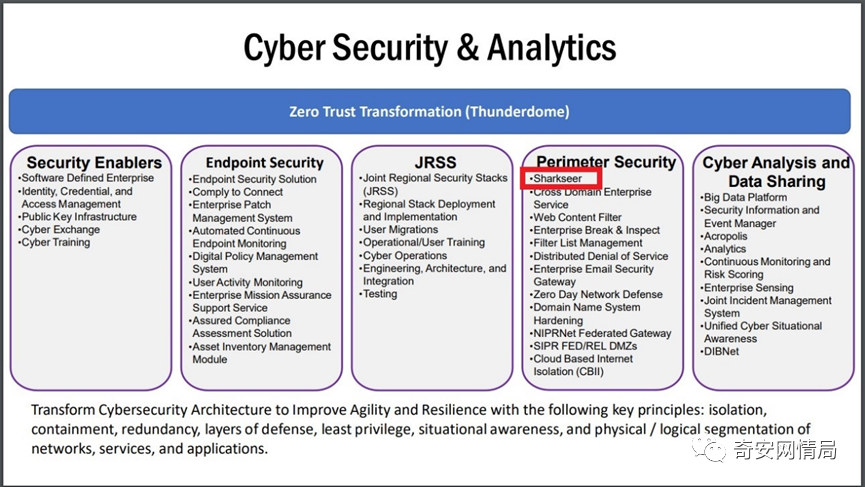

SHARKSEER 最初由美国安局于2015年开发和设计,是一个由商业、政府和开源系统组成的系统,通过自动化和分析人员驱动的阻止机制主动检测、报警和阻止恶意、可疑或异常网络流量。该项目被开发为一个自适应平台,能够在部署 SHARKSEER 系统的任何地方快速集成新技术。SHARKSEER通过提供能够主动阻止可疑或潜在恶意对象的行为分析平台强化了DISA现有纵深防御能力,并通过提供独特的威胁数据内容辅助其他防御系统缓解威胁。SHARKSEER实现了签名更新自动化并利用了基于行为的云技术,从而解决了当前网络防御严重滞后于网络威胁的问题。此外,SHARKSEER还是DISA零信任项目“雷穹”的边界安全组成部分的重要构成。

奇安网情局编译有关情况,供读者参考。

美国国防信息系统局(DISA)8月7日发布消息称,DISA和国家安全局(NSA)官员7 月 20 日在马里兰州Annapolis Junction会面,庆祝国防部关键边界防御工具“鲨鱼先知”(SHARKSEER)的最终过渡。

SHARKSEER 于 6 月 30 日正式从 NSA 过渡,标志着美国防部信息网络(DODIN)网络安全新时代的开始,DISA 承担了该项目的运营和管理责任。

7 月 20 日,NSA 执行主管 凯瑟琳·奥塞拉在SHARKSEER过渡庆典上发表讲话称, “DODIN 是一项不能失败的任务,因此许多人都依赖于这一成功。感谢DISA承担这一使命并坚持下去。”

SHARKSEER 是一个由商业、政府和开源系统组成的系统,它通过自动化和分析人员驱动的阻止机制主动检测、报警和阻止恶意、可疑或异常网络流量。该项目由NSA于2015年开发和设计,并被开发为一个自适应平台,能够在部署 SHARKSEER 系统的任何地方快速集成新技术。

DISA从一开始就是SHARKSEER的积极合作伙伴,并被2019年美国防授权法案指定为该项目的过渡机构。

NSA 交叉访问前端解决方案负责人詹姆斯·科迪在过渡庆典上发表讲话称,“事实上,NSA 和 DISA 在过去4年中能够共同努力,成功地将 SHARKSEER 项目从一个机构转移到另一个机构,这不是一项常见的行动或请求,并且服务中断程度极低,这一事实证明了这种关系。”

DISA的SHARKSEER 项目工程师奥兰雷瓦朱·巴克诺表示,多年来,有多位DISA员工一直支持 SHARKSEER,直到今天。他已在该项目上工作了3年。奥兰雷瓦朱·巴克诺解释称,NSA仍然是SHARKSEER不可或缺的合作伙伴,在该环境中提供软件和应用程序。

詹姆斯·科迪表示,“确保 SHARKSEER DODIN 边界网络防御系统的可持续性和功能性,可确保所有国防部任务合作伙伴拥有一个面向已知和新兴敌对网络威胁的动态互联网保护屏障。”

SHARKSEER 通过提供能够主动阻止可疑或潜在恶意对象的精心策划的行为分析平台,补充了 DISA 全球战地司令部的防御性网络作战任务的现有纵深防御能力。SHARKSEER 还提供独特的威胁数据内容,以通知其他防御系统进行缓解。

DISA的SHARKSEER 项目经理亚历克西斯·格雷森表示,“在 DISA 管理的 10 个互联网接入点上按地理位置部署 SHARKSEER 功能来监控流量,为支持国防部网络防御事件响应任务的作战人员提供了前所未有的可视性。”

亚历克西斯·格雷森表示,DISA 将继续开发和发展 SHARKSEER 系统,计划添加多因素身份验证、过渡到零信任模型并利用更多基于云的安全解决方案来提高可扩展性、灵活性和集中管理等功能。

附:SHARKSEER 项目情况

项目定义

利用商品化的产品和技术(COTS ),通过利用、动态生成和增强全球威胁知识来快速保护网络,检测并缓解基于网络的恶意软件零日威胁和高级持续威胁。

项目目标

互联网接入点(IAP)保护:为所有 10 个美国防部IAP 提供高度可用且可靠的自动感知和缓解功能。通过自动化数据分析流程,利用美国家安全局独特的知识丰富商业行为和启发式分析以及威胁数据,从而构成发现和缓解的基础。

网络态势感知和数据共享:使用公共恶意软件威胁数据,利用 NSA 独特的知识和流程进行丰富。通过自动化系统与合作伙伴共享,例如 SHARKSEER 全球威胁情报(GTI)和 SPLUNK 系统。这些数据将与非机密、非机密/仅供官方使用(U//FOUO)、秘密和绝密网络上的利益相关者和网络维护者实时共享。

SHARKSEER 提供了一个自动化的社区网络分析环境,该环境能够生成可由绝密网络分析人员管理的警报、报告和机器可重读数据。该环境可执行深度数据包检查规则、开展自动化分析和分诊,并通过分析管理提供7*24小时运营中心服务。

针对“当前的防御严重依赖基于签名的工具”、“签名在威胁被识别后生成”、“DAT 文件手动更新需要数周或数月的时间”三类防御问题,SHARKSEER提出了两种解决方案,包括实现签名更新自动化以及利用基于行为的云技术。

美国帕森斯公司于2020年10月根据美国国防信息系统局 (DISA)的系统工程、技术和创新(SETI)合同获得 SHARKSEER 2.0 任务订单。固定价格合同包括1个基准年和4个期权年,如果执行,总潜在价值将达到 2800 万美元。SHARKSEER 2.0将通过改进的架构和新的任务要求来增强该项目的原始运行能力。此项工作支持体系边界防御系统,该系统使用人工智能来识别和减轻零日网络攻击和高级持续威胁,以保护美国防部网络。

此外,根据美国防信息系统局 (DISA)发布的消息,SHARKSEER还是DISA零信任项目“雷穹”的边界安全组成部分的重要构成。

网络国防知识库

产业发展前哨站

开源情报信息源

奇安网情局

如有侵权请联系:admin#unsafe.sh