导语:CAC2.0有效加强企业的安全防护体系,提升整体安全性和响应能力。未来,CAC2.0的发展将持续助力企业构建更加健壮的邮箱安全生态链!

对于企业而言,如何主动防护邮箱威胁已成为企业邮箱安全的重要课题。Coremail作为国内头部电子邮件产品与解决方案提供商,在邮箱安全防护上积累了多年经验。近期,Coremail举行了把脉2023年下半场—主动防御邮箱盗号威胁交流会。

本次交流会上,Coremail邮件安全产品经理分享了Coremail在邮箱威胁防御方面的综合经验,并邀请嘉宾中圣科技(江苏)股份有限公司(以下简称“中圣科技”)信息部庄剑剑老师分享了高新技术企业的防盗号经验,为其他企业提供了可借鉴的经验。

邮箱盗号攻击的威胁分析

邮箱盗号常见方法

一直以来,各行业的邮箱管理员一直受到邮箱盗号威胁的困扰。由于邮箱盗号的成本低且高效,在黑产团伙中被广泛应用于企业攻击。邮箱盗号的攻击手法通常可以分为三类:暴力破解、非法网站密码泄露和社工钓鱼。

Coremail之所以将CAC2.0打造成一个综合型邮箱防护产品,是因为Coremail认为,反钓鱼和防盗号是密不可分的,两者需要形成一个安全闭环,才能最大程度地减少盗号威胁。

成功拦截钓鱼邮件可以有效降低邮箱盗号的概率,相应地,邮箱盗号概率降低了,域内收到的钓鱼邮件数量也会可预见地减少。

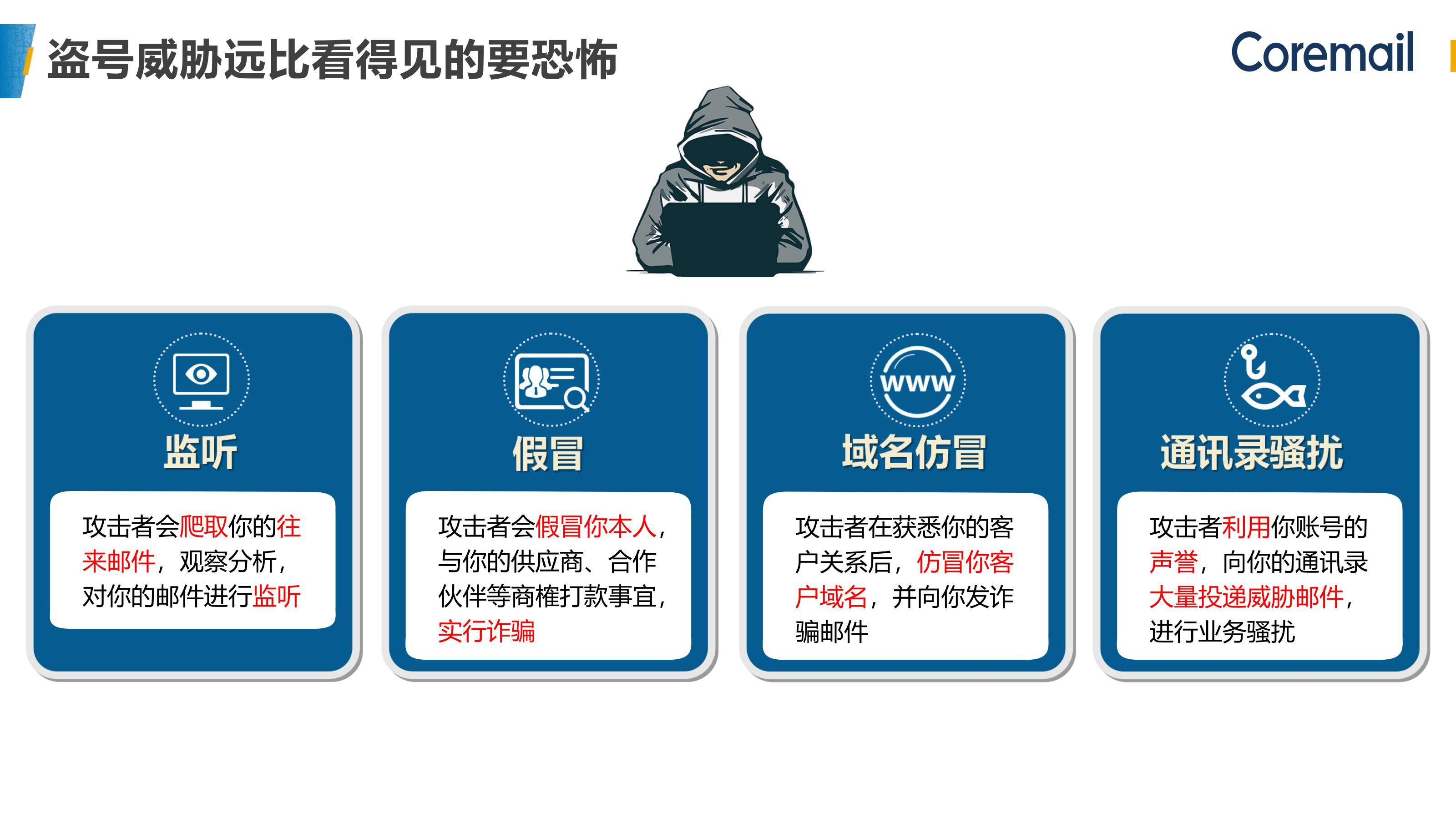

邮箱盗号威胁

攻击者成功盗取邮箱账号后,在潜伏时,通常具有很高的隐秘性,用户可能在毫不知情的情况下被监控。一些管理员可能认为被盗账号最多只会被用于群发钓鱼邮件,然而实际上邮箱盗号威胁远比我们所见到的更加可怕。账号被盗不仅仅意味着失去对账号的管理权限,还可能面临被监听、被冒充和骚扰等风险。

交流会上Coremail邮件安全产品经理覃开源结合近期邮件安全团队收到的盗号案例,分析了攻击者的攻击手法和还原攻击视角。更多盗号案例讲解请上Coremail管理员社区观看回放。

防盗号升级——CAC2.0助力异常账号告警研判

邮箱账号被盗后,让邮箱管理员惶恐不安的是攻击者利用被盗账号实施非法操作的潜在未知性。

CAC2.0是一个综合型的邮件安全云产品,具备威胁邮件强化检测能力、可疑登录拦截、登录/发信异常告警和本域威胁态势感知等功能,为邮箱管理员提供整体的数据面板,让管理员能够全面监控观察本域整体的安全情况。

Coremail坚信反钓鱼和防盗号形成安全闭环后,才能最大程度减少盗号的发生。

在反钓鱼方面,CAC2.0和CAC1.0都对接收邮件进行加强的语义和URL威胁分析,并且能够对识别出来的邮件进行检测和分类。相比于CAC1.0,CAC2.0进一步强化了这些功能。此外,CAC2.0还提供钓鱼邮件实例情报,通过每个工作日给邮箱管理员推送典型案例,助力邮箱管理员增强钓鱼邮件甄别能力。

在防盗号方面,CAC2.0通过监测和分析用户的登录和发信行为,实现了对风险登录的拦截和账号异常的告警。同时,CAC2.0还提供了详细的信息,以便邮箱管理员进行进一步的研判和处理。

可疑登录拦截

风险IP情报库收录了存在暴力破解行为、大量外发垃圾钓鱼邮件、已被公开的情报标记为黑的IP等,累计超过138W、日活超过3W。CAC2.0通过风险IP情报库实现可疑登录拦截功能,为邮箱管理员拯救账号争取时机。

当攻击者使用被CAC2.0识别为风险IP的IP登录已失陷账号时,即使邮件系统校验账号密码正确,CAC2.0仍会拦截登录并提示密码错误。这会让攻击者误以为账号密码已被更改,从而放弃进一步攻击,为该账号提供了暂时的安全保障。管理员可通过云服务中心的面板查看本域的可疑登录拦截日志,如有误拦,可对IP进行加白处理。

准实时告警

准实时告警

CAC2.0的准实时告警能够帮助管理员快速判断登录异常和发信异常行为,并支持自定义通知策略,包括设置通知类型、通知级别和通知频率等。当管理员收到CAC2.0分析的异常行为通知时,及时进行研判和排除,可以有效防止攻击者传播被盗账号信息,避免进一步引来更多的攻击。

登录行为异常告警

CAC2.0能够识别三种异常登录特征:异地登录类、风险IP登录类和疑似被暴力破解类。

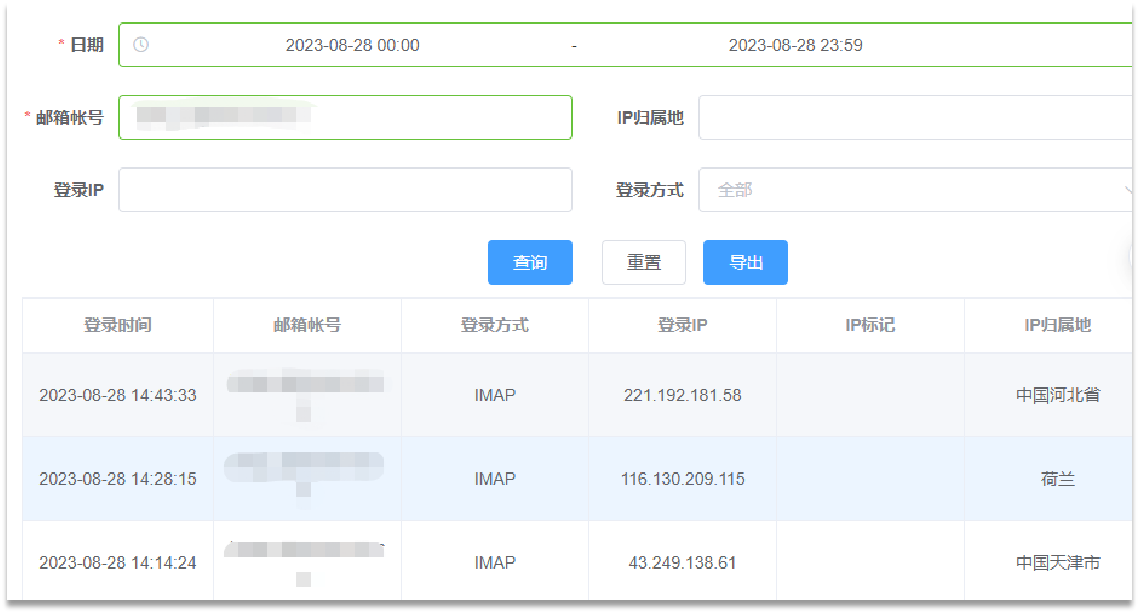

高危账号的异常登录行为通常在同一天内会多次出现异常登录尝试,并且登录IP分布较广,这种类型的高危告警通常具有较高的准确率,建议管理员通过查看账号的详细登录痕迹进行综合判断。

CAC2.0的详细登录痕迹页面为管理员提供了域内异常登录账号当天所有的登录成功记录,帮助管理员研判域内异常登录账号的异常登录行为。

发信行为异常告警

即使攻击者成功绕过可疑登录拦截、准实时告警和登录行为异常监测,成功盗取账号,CAC2.0的发信行为异常告警仍能够帮助管理员及时监测出被盗账号。

当域内账号突然出现外发垃圾邮件,例如钓鱼邮件,结合账号历史的发信记录,管理员可以确认为账号被盗。CAC2.0提供了整体的发信记录,通过发信主题、发信IP信息以及CAC给出的邮件定义情况,管理员能够快速对账号进行研判和处理。

帮助管理员预防账号失陷和识别潜在风险

CAC2.0不仅提供对已经被盗账号的监控情况,还能够提供域内账号被盗前、被攻击时的信息,帮助管理员及时预防账号失陷。CAC2.0基于风险IP情报库,侦测攻击者对本域账号的攻击,提供攻击IP面板和攻击记录&被攻击账号面板,协助管理员了解本域的潜在风险。

推送典型威胁邮件案例,协助域内侦测

CAC2.0每个工作日都会向管理员推送当天的典型威胁邮件案例,是当天影响范围较广的案例。同时,CAC2.0还会根据推送的案例主题对域内进行侦测,若域内出现与推送案例相似的邮件,CAC2.0将为管理员提供相应收件人和异常行为用户的信息。

钓鱼邮件实例情报可以帮助管理员了解全网的威胁态势和走向。当域内收到的邮件中出现类似情报中的钓鱼邮件主题的内容,管理员可以及时进行侦测和研判,并采取相应的防范措施,确保域内安全。

高新技术企业如何反钓鱼和防盗号?——基于CAC2.0的实践经验分享

中圣科技是一家高新技术制造业公司,拥有庞大的用户数量,并且业务覆盖国内外。在日常运营中,企业面临着邮箱丢失信件和收发信件不稳定的问题,同时也频繁受到暴力破解和钓鱼邮件攻击。企业每天收发邮件数量为5000封左右,其中22.7%是钓鱼邮件和垃圾邮件,这给管理员带来了很大的困扰。钓鱼邮件不仅占用了邮箱的存储空间,而且具有潜在的威胁性。

尽管企业内部每月都进行安全意识培训,管理员设定了高强度的密码规则、关键词规则、发信人规则,并设置了黑白名单等防护措施,但企业员工的邮箱账号仍然容易被盗取。这是因为企业员工对邮件安全意识的薄弱,邮箱密码强度设置不够强,对邮件真实性的辨别能力也不足,容易成为攻击目标。

庄剑剑老师是中圣科技信息部的专家,他结合企业自身使用感受分享了防盗号的经验。他很认可CAC2.0,对准实时告警功能尤为肯定,因为准实时告警能够及时通知域内用户的异常登录行为和异常发信行为。管理员可以通过自定义设置通知策略来及时接收通知,并在云服务中心查看用户的异常行为记录,以便进行研判和处理。

自从使用了CAC2.0,企业基本上没有再遇到过因账号被盗而造成的经济损失了,并且为管理员减少了账号监测的时间和人工成本。

CAC2.0发展畅想——反钓鱼与防盗号的安全闭环

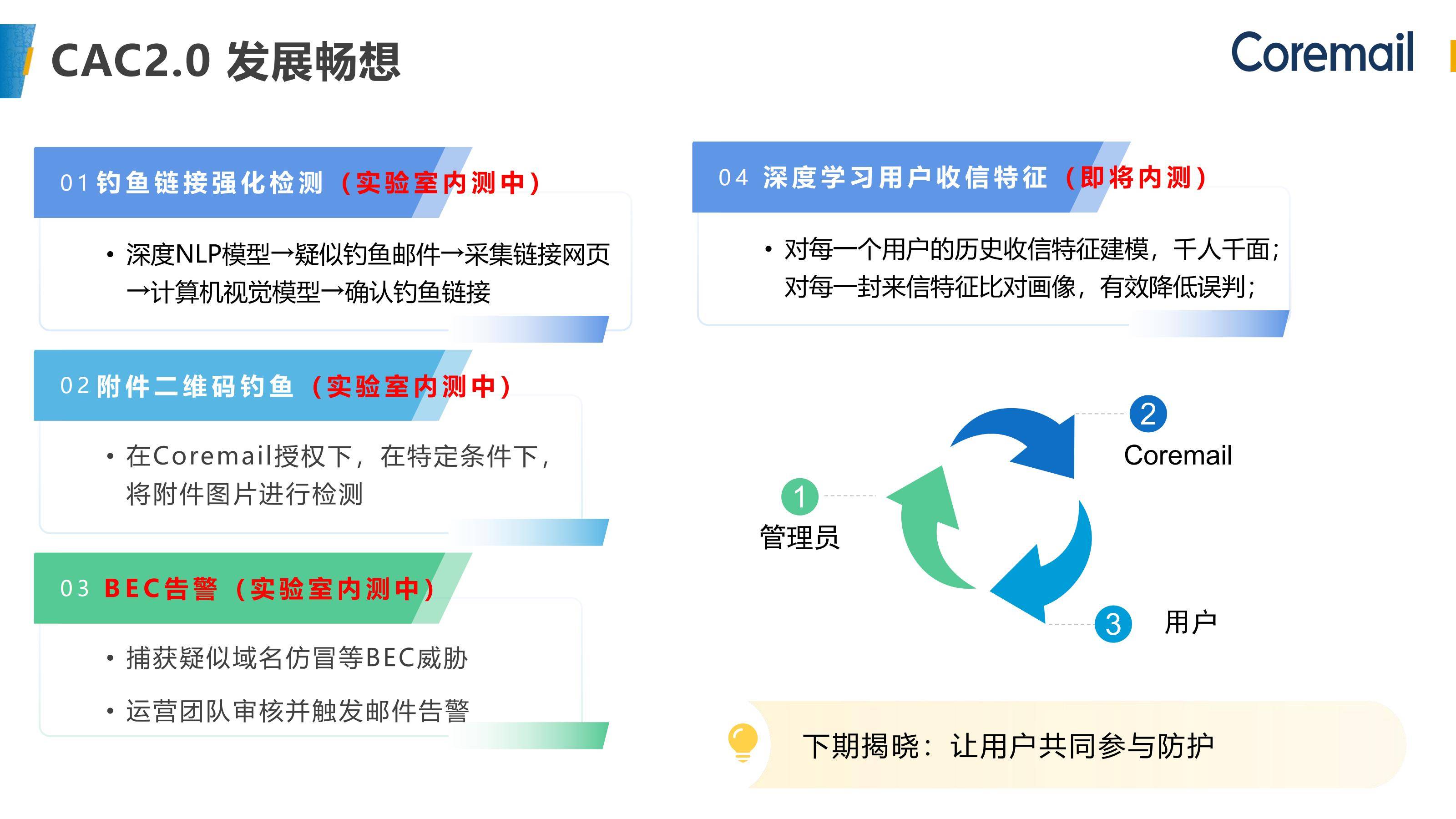

CAC2.0将实现管理员、Coremail和用户之间的闭环循环,引入与用户层面相关的内容。未来的CAC2.0将在反钓鱼和防盗号模块方面进行强化和提升。作为一款云产品,CAC2.0具有处理海量数据的优势,能够快速响应。因此,在实验室内测中,CAC2.0取得了积极的进展。

1.钓鱼链接强化检测

针对钓鱼链接的强化检测,CAC2.0采用了深度NLP模式。首先它对疑似钓鱼邮件的内文进行初步判断,并访问内文中的链接。然后它将访问到的网页的视觉信息传递给计算机视觉模型。计算机视觉模型借助海量的大数据对网页进行判断,以确定是否为钓鱼网页,从而确认链接是否为钓鱼链接。

目前,该功能仍处于实验室内测阶段,部分CAC2.0的客户已经无感知地接入了该功能。

2.附件二维码钓鱼检测

在Coremail客户的授权下,CAC2.0可以对附件中的图片进行检测,并对附件中的钓鱼链接进行强化检测。附件中的二维码钓鱼检测需要获得Coremail客户的授权方可进行。CAC1.0的客户群庞大但其算法受限,因此附件二维码钓鱼检测仅能在CAC2.0的客户群中实现。

3.BEC告警

目前BEC告警功能仍处于实验室内测阶段,旨在捕获疑似域名仿冒等BEC威胁。一旦触发BEC威胁,CAC2.0运营团队将进行审核并触发邮件告警。审核内容包括比对仿冒发件人和算法匹配到的原发件人之间的相似长度,以及仿冒域名的注册时间。在收到告警后,运营团队会进行研判,并通知相应的邮箱管理员。

4.深度学习用户收信特征

深度学习用户收信特征功能即将进行内测,它能够对用户的历史收信特征进行建模,对每一份来信特征比对画像上的特征,从而有效降低误判的可能性,确保安全策略和过滤规则与用户的行为和偏好相匹配。

未来,CAC2.0的研究方向将集中在实现管理员、Coremail和用户之间的闭环循环。这意味着用户将参与防护工作,从而降低邮箱管理员的管理成本,并提高反钓鱼和防盗号的效率。这种闭环循环模式将有效地加强企业的安全防护体系,提升整体安全性和响应能力。CAC2.0的发展将持续助力企业构建更加健壮的邮箱安全生态链。

如若转载,请注明原文地址