2023-9-27 19:6:20 Author: mp.weixin.qq.com(查看原文) 阅读量:6 收藏

概述

近期,深信服深瞻情报实验室监测到Ducktail组织对市场营销从业者的最新攻击动态。Ducktail组织在2021年被首次发现,目前该组织已经将重点从针对具有管理或财务权限的特定员工转移到更广泛的受众,通过将恶意ZIP压缩包托管在文件共享平台上,恶意程序伪装成office、pdf等文档文件,或者图片、视频、安装包等文件,当恶意文件执行时会窃取浏览器中的cookies信息,根据Facebook的cookies信息劫持BM(商务管理平台)来分发攻击者的广告,最后通过Telegram传输窃取的数据。攻击者可以利用劫持的广告账户下发虚假广告或者挂载恶意软件下载链接,损害受害者个人或者企业的名誉和公信力,造成经济损失。

近期我们捕获到的Ducktail钓鱼压缩包的文件名,以及压缩包中的诱饵文件,与市场营销(虚假广告宣传)相关,在视频图片文件里面穿插伪装成文档的可执行文件,诱导用户执行恶意文件,最终导致账号数据泄露。压缩包名称如“PROJECT INFORMATION PROFILE AND FACEBOOK ADVERTISING PROJECT CONTRACT” (项目信息简介及Facebook广告项目合同)、“New Digital Marketing Project Plan - Prada Group”(新数字营销项目计划)等各种各样与市场营销相关话题、图片及文档。

样本分析

ZIP压缩文件中的图片视频文件是正常文件没有恶意功能,可以通过显示文件后缀名称进行辨别,恶意文件使用word和pdf图标伪装成文档文件,通过标题来引诱用户执行文件,所有的可执行恶意文件都拥有相同的功能,用于加载Ducktail窃密组件。

描述 | 详细信息 |

名称 | A.1 _ Job contract, budget, salary . _word_ Headphones S.exe |

文件大小 | 74835616 bytes |

文件类型 | EXE |

文件功能 | Stealer |

编译时间 | 2023-06-18 23:38:25 UTC |

开发平台及语言 | .NET |

是否加壳 | 否 |

VT首次上传时间 | 2023-09-09 20:01:46 UTC |

md5 | 1ef399a561fd52d574f3b06bbabebd76 |

Sha256 | 403991bbcd169f5c9e01bb872951d05a45c2bd840776587197d5dc1f16e9bc59 |

该文件带有合法的数字签名,虽然文件在2023-06-18编译,但签名在2023-08-02签发,显然该组织仍然在使用这类方式进行攻击。

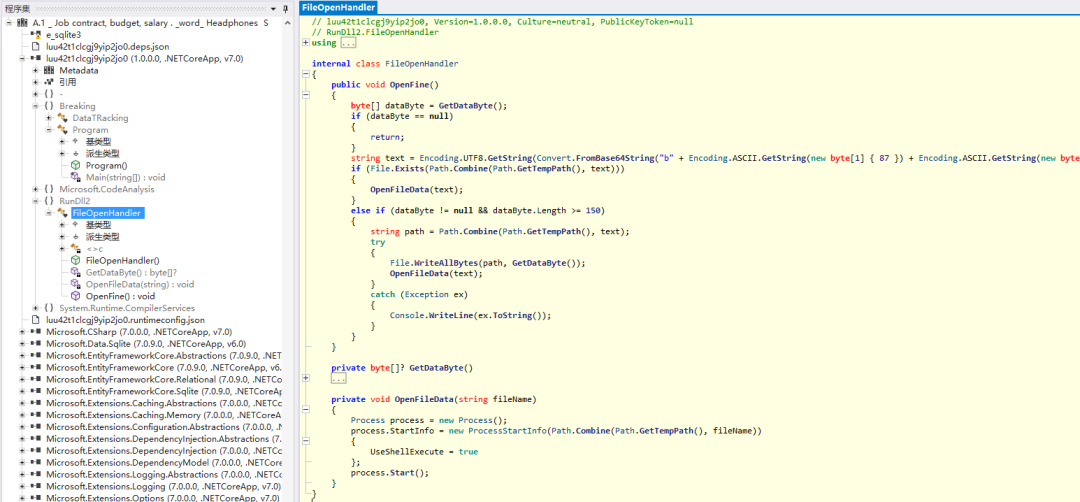

文件是使用.NET CORE发布的.net self-contained(自包含)文件,文件中会包含大量.NET CORE依赖库文件,可以保证恶意文件在windows系统摆脱环境依赖稳定运行,释放的依赖库文件和恶意文件会释放在%localappdata%\Temp\.net\<文件名>\<随机名称文件夹>\。

释放的文件详细信息如下,是Ducktail使用的.net加载器。

描述 | 详细信息 |

名称 | luu42t1clcgj9yip2jo0.dll |

文件大小 | 192512 bytes |

文件类型 | DLL |

文件功能 | Loader |

编译时间 | 2084-03-05 19:47:35 |

开发平台及语言 | .net |

是否加壳 | 否 |

VT首次上传时间 | / |

md5 | ec2e2802799af58b43d3bfc1bb84e5a1 |

Sha256 | a58f5cf7819a3ac10438dad93023c5e3da73e73045efce2a47c35c2a290c2089 |

该组件会检测系统进程数量,数量大于150才会继续执行,这个检测用于对抗沙箱和虚拟机。

然后在%temp%目录下释放media_cbbf68_docx.docx诱饵文件,文件名的生成方式不固定。

使用Teletgram的api接口与Ducktail组织的账户进行通信,将下载的数据解压后在内存中加载。

后续的窃密代码功能为下表,具体会表现为被入侵机器上的Facebook BM平台被劫持,攻击者可以任意添加用户来下发广告,自动处理BM中的请求信息,修改用户角色,以及BM平台中的客户数据泄露,广告账户数据泄露。

窃取google chrome、Microsoft edge、Brave-Browser、Firefox等浏览器中保存的cookies信息 |

利用Facebook cookies窃取该账户的广告账户信息 |

获取Business Manager(商务管理平台)中保存的营销信息 |

获取Business Manager(商务管理平台)中所有用户的广告账户信息 |

获取Business Manager(商务管理平台)中获取客户广告账户的信息 |

获取Business Manager(商务管理平台)中信用分配信息 |

获取广告账户中待处理的用户(潜在客户、广告受众或与广告相关的其他用户)邮箱信息 |

将攻击者在telelgram设置的邮箱添加为ADMIN管理员角色,不成功就添加为非管理员角色"EMPLOYEE","FINANCE_EDITOR","FINANCE_EDIT","FINANCE_VIEW","DEVELOPER","DEFAULT |

将Business Manager(商务管理平台)中的用户修改为财务编辑角色 |

获取facebook账户的两步验证码 |

关联分析

另外我们也抓到了其他的Ducktail加载器组件,也证明了该组织正在积极修改其代码和攻击流程来绕过安全软件的检测和增加逆向分析的成本。

描述 | 详细信息 |

名称 | SR SPECIALIST DIGITAL VM TOYOTA.exe |

文件大小 | 74282409 bytes |

文件类型 | EXE |

文件功能 | Stealer |

编译时间 | 2023-01-24 05:31:29 UTC |

开发平台及语言 | .net |

是否加壳 | 否 |

VT首次上传时间 | 2023-07-31 07:20:10 UTC |

md5 | 196036aed01f491e061c900b4749f26d |

Sha256 | ca94e757a4defef6551fa2a0535fe91f2d0c410819f6467f5cfa99def9db8825 |

将硬编码的base64字符串反转后使用AES-128解密数据,在内存中加载并调用OLDCORE.EntryPoint.OldCoreEntry入口点,执行下一阶段的载荷。

加载的载荷是经过SmartAssembly混淆过的Ducktail窃密组件,功能和上文的一致。

描述 | 详细信息 |

名称 | SOCIAL MEDIA MARKETING BUDGET 2023.exe |

文件大小 | 79190304 bytes |

文件类型 | EXE |

文件功能 | Stealer |

编译时间 | \ |

开发平台及语言 | .net |

是否加壳 | 否 |

VT首次上传时间 | 2023-06-04 07:12:00 UTC |

md5 | a5853373d6648a6aee00dd8d83579e71 |

Sha256 | d2531dd889054751833c6a62e77c0682142f5d8837dbf4372e2c3e4656c550f1 |

该组织对加载器做出改进,发送https://google.com请求获取content-type中的内容作为key2,再从多层嵌套函数中取出key,由key和key2组成最终的AES密钥解密硬编码的数据,随后在内存中加载下阶段载荷(Ducktail窃密组件)。

溯源归因

Ducktail的开发人员在程序日志中使用了大量越南语,我们将其归因为越南的黑客组织,针对使用Facebook进行广告推广的市场营销人员进行攻击,最后劫持被攻击者的BM(商务管理平台)来谋取经济收益。

结论

Ducktail现在正积极地维护代码提升攻击成功率,扩大影响面。使用SmartAssembly混淆窃密组件的代码,加密保存窃密组件,多阶段执行,增加与telegram的交互行为从telegram获取下阶段载荷并在内存中加载,等多种手段提升静态文件免杀效果。使用国际知名品牌的最新产品广告、常用盗版软件、虚假广告链接来伪装自己,扩大影响范围。通过挂载在dropbox等共享文件平台和利用telegram传输数据来规避流量设备的检测。

深信服蓝军高级威胁(APT)团队专注全球高级威胁事件的跟踪与分析,拥有一套完善的自动化分析溯源系统以及外部威胁监控系统,能够快速精准的对APT组织使用的攻击样本进行自动化分析和关联,同时积累并完善了几十个APT以及网络犯罪威胁组织的详细画像,成功帮助客户应急响应处置过多起APT及网络犯罪威胁组织攻击事件,未来随着安全对抗的不断升级,威胁组织会研究和使用更多新型的TTP,深信服高级威胁团队会持续监控,并对全球发现的新型安全事件进行深入分析与研究。

IOCS

IOC类型 | 详细信息 |

URL | https://www.dropbox.com/e/scl/fi/10rn2dpc8gbro9gakpx9y/Product_Video_Goal_KPI_Budget-Table_2023.zip?dl=1&rlkey=fr22miahpqvnp40f7w5awa1pn |

URL | https://mccadvertising.company/Advertising_Campaign_Details_02 |

URL | https://uc9a27e534e4344e481005a592ec.dl.dropboxusercontent.com/cd/0/get/CBiLo71vBOzjglFVF-wiLln2bAEDNfCXwaG9nLqBJI9iuYJQAT8YgWPp-w7Bm8Qyez7NF_Nfsn4WJCN-7VjKdFLILsO5R2vaebCboext7Bxp5UVn7_P9xBgsdRz3QGGzBZMUTakExSiP-lH1Fs1W_F0_/file?dl=1 |

SHA256 | 403991bbcd169f5c9e01bb872951d05a45c2bd840776587197d5dc1f16e9bc59 |

SHA256 | a58f5cf7819a3ac10438dad93023c5e3da73e73045efce2a47c35c2a290c2089 |

SHA256 | 203786350b78d88f0a3e8ac5d1e14091316477e53bab2f6ca4e2a4ffc3faa9e3 |

SHA256 | 45b12491daa4d9e0b4af83915e7ae3ce593e47d3bfa91d48e665a9a7b55fe3bf |

SHA256 | 4bbbeeb4e8dfa502b1e47dca8e608c3a5068d9f28bd75dbef2201c23304ace08 |

SHA256 | 72b814f5c839d9960be74de169918d9451f60572c13c59dc4383b9b3d822d8a4 |

SHA256 | 23b5b537f1cf8914d2d65f95beedb8c6499c0abbf2c0ea2cd285d86c8331b0df |

SHA256 | 73c4c2f3f3332d141766f101bd77a3058abaeeb2d42de18d0245f72fffb2f3f4 |

SHA256 | abab8dd208ec7db2c5c231e32105df556f7cf7dc1ebc64f0b9eacb4312c116ea |

SHA256 | 403991bbcd169f5c9e01bb872951d05a45c2bd840776587197d5dc1f16e9bc59 |

SHA256 | 5f030de3e53f3edfee02de7e7dde28805450aaa73bcff763f022048448ff8950 |

SHA256 | 472c77e22e1230fbf4ca2802e2a68a0ce8f7ec3555f3c732f64ea116e8b996f3 |

SHA256 | c93e5e45baabb55cb5d53a3efddb5dbc93fc4f94fb4155f74c21c99260db1902 |

SHA256 | 9a55f8490f17e095899df8bd57cbc2e8a451f01573d3763fb87d9186addc7d4e |

SHA256 | 94e0864469219ed839646d4a4f54e3f9bd9ba97695703fd3380985f015c88d95 |

SHA256 | 587e6de636ebd299e26cd6f1d39fd95d45d3900a7afd65d6c58890d4e2b33396 |

SHA256 | 3909e77cf48f810d892be8b0ce9ef35d29a99fbefc7ab8c7cc40cb476f050984 |

SHA256 | ca94e757a4defef6551fa2a0535fe91f2d0c410819f6467f5cfa99def9db8825 |

SHA256 | d2531dd889054751833c6a62e77c0682142f5d8837dbf4372e2c3e4656c550f1 |

参考链接

1、 https://labs.withsecure.com/publications/meet-the-ducks

2、 https://www.trendmicro.com/en_us/research/23/e/managed-xdr-investigation-of-ducktail-in-trend-micro-vision-one.html

如有侵权请联系:admin#unsafe.sh