恶意文件家族:

8base

威胁类型:

勒索病毒

简单描述:

8base勒索家族首次出现于2022年3月,VMware 怀疑 8Base 是 RansomHouse 的一个分支,此外8base勒索家族与Phobos家族勒索代码相似度极高,被加密文件添加 .8base 扩展名,早期也使用 .8 扩展名,于今年6月初,该家族开始通过窃取受害者数据升级为双重勒索。

恶意文件描述

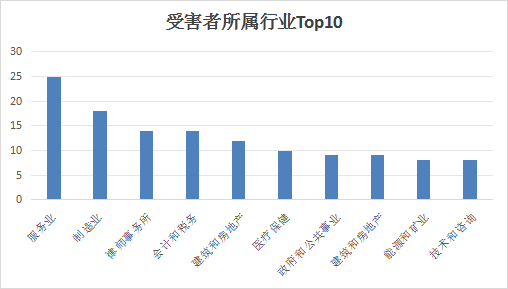

深信服深盾终端实验室在近期的运营工作中,发现8Base勒索软件团伙在今年夏季的活动出现大幅增加,此次捕获到的样本与Phobos家族的样本具有高度相似性。截止到2023年9月18日,8Base已经发布了192个受害者,并且受害者数量还在持续增加。通过分析发现,受害者遍布全球多个行业。受害者国家分布广泛,覆盖多个国家和地区,没有明显的地域限制;受害者行业类型广泛,覆盖多个行业和领域,没有明显的行业限制。具体情况请参见下图:

事件分析

通过分析受影响的系统,发现攻击者在如下几个目录\Documents\、\Desktop\、\Downloads\上传了多个黑客工具,此次攻击的杀伤链如下所示:

1. 初始访问

内网的一台服务器错误的将3389端口映射到公网上,使得攻击者通过泄露的账号密码获得初始访问权限。

2. 防御规避

使用unlocker-setup 32.exe解除所有正在占用文件的进程,从而能够最大化的加密所有的文件。

使用LogDelete.bat清空当前系统中所有的事件日志

3. 凭据访问

使用mimikatz.exe进行凭据转储,收集Windows账户登录名和密码。通过收集的合法的凭据可以使攻击者访问系统或者获取持久化,使其更难检测。

4. 发现

一旦进入网络,攻击者使用NS v.2.exe网络扫描器进行内网初步侦查,包括扫描当前网段存活的主机、映射文件共享等功能。

使用Advanced IP Scanner工具进行内网探测,管理远程主机。该工具在VT上全报白,可见它是个合法的工具,能够躲避众多杀软的查杀。

使用2.39版本的ProcessHacker查看主机正在运行的所有进程,如安全软件、数据备份、系统信息等。根据需要进行终止,避免被检测或者通过数据备份系统恢复数据。

猜测通过powershell脚本获取用户邮箱大小,将内容导出到export user mail box size.txt文件中。该行为可能是为了获取有关组织或个人的敏感信息,例如了解组织的业务活动、客户关系、合同和财务信息等。由于export user mail box size.txt和powershell脚本已全部被加密,所以里面内容暂时未知。

5. 横向移动

攻击者使用收集或者爆破成功的有效账号通过远程桌面协议(RDP)进行横向移动。此外通过RDP与受害者然系统进行交互,浏览和传输文件。

勒索样本分析

被加密文件添加后缀:

.id[FA658247-3481].[[email protected]].6y8dghklp。加密后文件系统如下所示:

勒索信info.hta内容如下:

勒索信info.txt内容如下:

为了避免勒索软件重复执行,该程序首先会检查当前主机内是否存在互斥量。如果当前主机中未发现互斥量则创建互斥量,如果存在相同的互斥对象,则其他勒索软件进程将退出。使用互斥对象来确保只有一个勒索进程在运行。当多个勒索软件重复运行时,可能导致重复文件被重复加密从而损坏。

提升权限至SeDebugPriviledge,以便后续通过调用CreateRemoteThread函数生成一个提升权限后的自身副本进程。

为了维持在目标机器上的权限,该勒索软件采取了以下三种方式实现持久化,当Windows启动时,这两个文件夹中的可执行文件由Windows系统自动执行,同时由于存在互斥量机制,因而每次只会启动一个文件,因而勒索软件不会重复运行。

(1) 勒索软件会复制自身至如下目录:

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp

C:\Users\John\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

(2) 为维持持久化,将自身目录写入注册表HKEY_LOCAL_MACHINE和HKEY_CURRENT_USER下的Run目录。

为了枚举本地资源,该勒索软件会检索本地可用磁盘驱动器,从”A:\”—”Z:\”开始枚举

为了枚举网络资源,该勒索软件调用WNetOpenEnum()多次来枚举不同的资源类型,一旦成功地枚举到一个资源,它会启动两个线程扫描资源的UNC路径:\\服务器名\共享文件名,其中服务器名为GetComputerName()获取到的计算机名,共享目录名为通过GetLogicalDrives()枚举到的物理驱动器名,UNC路径为二者的拼接,当扫描到的文件符合要求时,则开始加密线程。

在桌面和每个盘符的根目录释放勒索信文件info.hta和info.txt

该勒索软件会执行以下命令,以下命令均为配置信息块中解密而来,调用CreateProcessW()执行以下命令:

(1) 删除所有的卷影或副本(卷备份或快照)

vssadmin delete shadows /all /quiet

wmic shadowcopy delete

(2) 禁用Windows修复功能并忽略故障信息

bcdedit /set {default} bootstatuspolicy ignoreallfailures

bcdedit /set {default} recoveryenabled no

(3) 删除备份目录

wbadmin delete catalog -quiet

(4) 关闭防火墙

netsh advfirewall set currentprofile state off

netsh firewall set opmode mode=disable

为了防止加密过程中,由于文件被占用导致加密失败。该勒索软件会终止一系列如下进程:

msftesql.exe;sqlagent.exe;sqlbrowser.exe;sqlservr.exe;sqlwriter.exe;oracle.exe;ocssd.exe;dbsnmp.exe;synctime.exe;agntsvc.exe;mydesktopqos.exe;isqlplussvc.exe;xfssvccon.exe;mydesktopservice.exe;ocautoupds.exe;agntsvc.exe;agntsvc.exe;agntsvc.exe;encsvc.exe;firefoxconfig.exe;tbirdconfig.exe;ocomm.exe;mysqld.exe;mysqld-nt.exe;mysqld-opt.exe;dbeng50.exe;sqbcoreservice.exe;excel.exe;infopath.exe;msaccess.exe;mspub.exe;onenote.exe;outlook.exe;powerpnt.exe;steam.exe;thebat.exe;thebat64.exe;thunderbird.exe;;visio.exe;winword.exe;wordpad.exe

为了加密文件,该勒索软件使用AES-256-CBC模式来加密文件,本次变种并未使用Windows系统自带的加密函数来执行AES加密操作,而是执行自己的AES算法函数,此外它使用了RSA非对称加密算法加密AES算法中的密钥。

下图为一个被加密文件的二进制文件,各部分解释如下所示:

1. 第一部分(黄色区域)为初始文件内容的密文

2. 第二部分64字节(粉色色区域)为包含被AES加密的一些常量值和初始文件名

3. 第三部分20字节的全”00’作为数据的分割

4. 第四部分16字节(绿色区域)为加密该文件的IV

5. 第五部分”02 00 00 00 ”为不满足16字节的填充的数据大小

6. 第六部分(红色区域)为128字节的被加密的AES的key

7. 第七部分“F2 00 00 00”为除第一部分外的其他部分的大小

8. 第八部分最后6字节4D F8 40 4F F5 42从配置信息块中解密而来

与Phobos相似度比较度比较:

使用BinDiff将Phobos与8base勒索家族的此次样本进行比较,我们发现它们代码的相似度为99%,同时该受害者已被展示在8base的数据泄露站点上,足以证明此次攻击确属8base勒索家族,而从二者样本相似度来看,猜测两个家族可能存在某种联系。

ATT&CK

TA阶段 | T技术 | S技术策略 | 动作 |

初始访问 TA0001 | T1078 有效账户 | T1078.003 本地账户 | 使用合法的本地用户访问受害者网络 |

执行 TA0002 | T1059 系统服务 | T1059.003 Windows Command Shell | 使用一系列Windows命令,如bcdedit.exe、vssadmin 等 |

T1047 WMI | N/A | 使用WMIC删除卷影副本 | |

T1106 原生API | N/A | 使用GetLogicalDrives()枚举物理驱动器名 | |

防御规避 TA0005 | T1562 削弱防御 | T1562.004 禁用或修改系统防火墙 | 关闭并禁用系统防火墙 |

T1562.001 禁用或修改工具 | 终止杀毒软件实时监控程序 | ||

T1070 指标清除 | T1070.001 清除Windows事件日志 | 使用bat脚本清空当前系统中所有的事件日志 | |

凭据访问 TA0006 | T1003 操作系统凭据转储 | N/A | 使用Mimikatz来获取凭证 |

发现 TA0007 | T1057 枚举进程 | N/A | 枚举当前系统环境中所有正在运行的进程 |

T1083 文件和目录发现 | N/A | 查询指定的文件、文件夹和文件后缀 | |

T1082 系统信息发现 | N/A | 使用GetComputerName()获取计算机名 | |

T1135 网络共享发现 | N/A | 利用工具NS v.2.exe枚举网络共享 | |

TA008 横向移动 | T1021 远程服务 | T1021.001 远程桌面协议 | 使用 RDP 进行横向移动 |

TA0011 命令与控制 | T1219 远程访问软件 | N/A | 使用远程访问软件控制受害者机器 |

影响 TA0040 | T1490 禁止系统恢复 | N/A | 删除卷影副本,禁用Windows系统恢复功能 |

T1489 终止服务 | N/A | 终止与数据库、服务器、备份相关的进程和服务 | |

T1486 为影响而加密的数据 | N/A | 加密计算机上的文件 |

IOC

ipscan25(1).exe

347e248b9a98ac73aa0a40b2e2348d91

LogDelete.bat

fb9c610ba195f9b18a96b84c5e755df7

NS v.2.exe

597de376b1f80c06d501415dd973dcec

processhacker-2.39-setup.exe

54daad58cce5003bee58b28a4f465f49

unlocker-setup.exe

5840aa36b70b7c03c25e5e1266c5835b

onion链接

http://basemmnnqwxevlymli5bs36o5ynti55xojzvn246spahniugwkff2pad.onion/

8base勒索样本

f9e639c88570879389a7c0629be903d7

6d76c910155388f6830086de33958de5

8b3ebf83ef13fc6fb805a60851635751

0a81005410b6aa31d69e9d88ddd6d5b5

aa953562a65b23988178414c62977fde

a2f3d796dc2c2f474188db58d5ca7593

e2c05722293b07319cfd5bb1fef74f44

b2243260d077693972cc92b7302cb372

e244628c750d40509ef2e3e72e4c2049

cb0f99306d05042b8b3db064ac3489b9

ac26f4cb5345a3238e6ec8415257eb0d

41a2caf298a6de6ea55d918a83d0bfca

65ba8303fabfb2652158af69f7124772

01a262aedc9018f027425f9e65eeace4

046148e3d9add54fb12e68c912691ae1

6b3591bf6430f0fc3cbb52803aaf4cbe

7166d39e9c1cb17e1728d316531242b1

966061cecee2b65fe7149dfa1d0f2c3a

2809e15a3a54484e042fe65fffd17409

ac4214257cb740b2c3043419d8c50932

6fe22fa55f11a703a8d526498823872c

0846baaf907c299cdbc067d610f2c33b

解决方案

处置建议

1. 为本地和域账户设置强密码策略,定期更改账号密码

2. 及时更新操作系统和软件,使用杀毒软件定期查杀。

深信服解决方案

【深信服统一端点安全管理系统aES】已支持查杀拦截此次事件使用的病毒文件,aES全新上线“动静态双AI引擎”,静态AI能够在未知勒索载荷落地阶段进行拦截,动态AI则能够在勒索载荷执行阶段进行防御,通过动静态AI双保险机制可以更好地遏制勒索蔓延。不更新也能防护;但建议更新最新版本,取的更好防护效果。

如有侵权请联系:admin#unsafe.sh