HTTP 是当前互联网上最主流的通信协议,大到企业小到个人,可以使用建站工具轻松搭建一个新的网站。今天推荐给大家的就是这样一款网站防护工具,一款广受好评的社区 WAF 项目:雷池。在 GitHub 发布三个多月就斩获了 3K Star。

官网:https://waf-ce.chaitin.cn/

GitHub:https://github.com/chaitin/safeline

WAF 是 Web Application Firewall 的缩写,也被称为 Web 应用防火墙。区别于传统防火墙,WAF 工作在应用层,对基于 HTTP/HTTPS 协议的 Web 系统有着更好的防护效果,使其免于受到黑客的攻击。

Slogan:不让黑客越雷池半步

雷池使用容器化部署,由多个 Docker 容器组成。

首先验证环境是否满足安装需求,可参考以下命令:

uname -m # 查看指令架构是否为 x86_64docker version # 确保 Docker 版本不低于 20.10.6docker compose version # 确保 Docker Compose 版本不低于 2.0.0docker-compose version # 同上(兼容老版本 Docker Compose)cat /proc/cpuinfo # 查看 CPU 信息,最低 1 核即可cat /proc/meminfo # 查看内存信息,最低 1 GB 即可df -h # 查看磁盘信息,最低 5 GB 即可lscpu | grep ssse3 # 确保 CPU 支持 ssse3 指令集

克隆 github 仓库,执行仓库中的 setup.sh 即可安装,可参考以下命令:

git clone [email protected]:chaitin/safeline.gitcd safelinebash ./setup.sh

安装完成后访问本地 https://127.0.0.1:9443/ 即可开始使用。

bash -c "$(curl -fsSLk https://waf-ce.chaitin.cn/release/latest/setup.sh)"安装完成后访问本地 https://127.0.0.1:9443/ ,绑定 TOTP 认证即可开始使用。

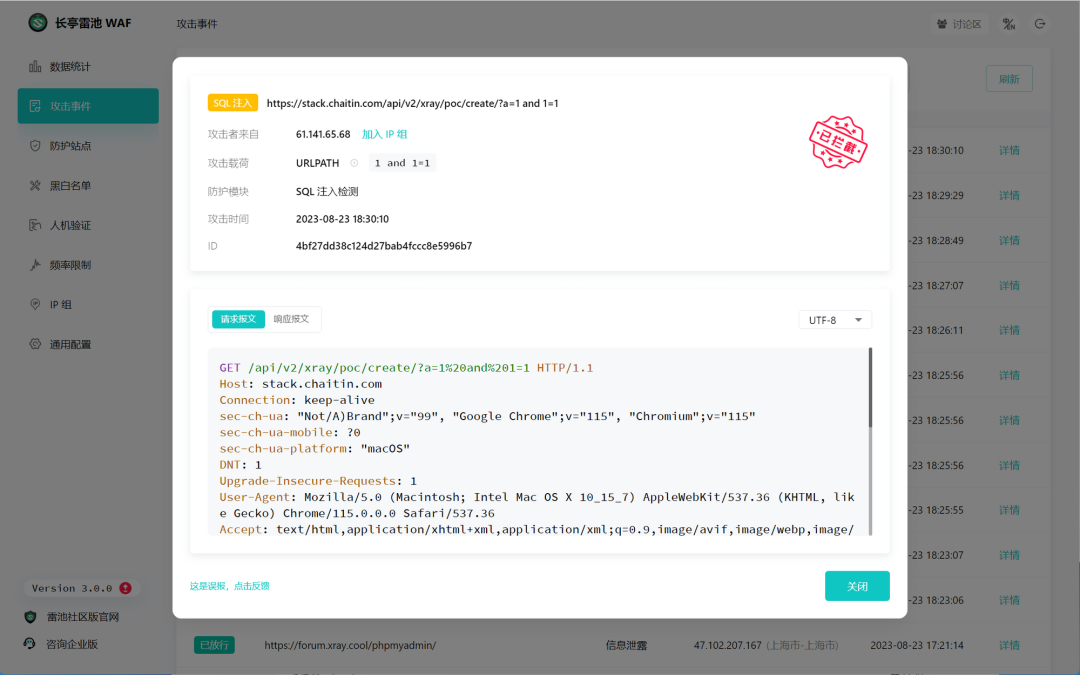

雷池 Web 攻击检测能力由智能语义分析算法驱动,具备对 OWASP Top 10 攻击的防护能力,也具备对 Web 攻击的泛化识别能力,可对抗绝大部分特征不明确的 0Day 攻击。

雷池允许使用者根据 HTTP 请求特征来设置条件实现黑白名单方式的访问控制。

雷池通过高频访问封禁和高频攻击封禁能力,可实现访问频率控制以对抗 CC 攻击。

雷池内置了基于客户端识别,人机行为识别,恶意 IP 情报的机器人检测算法,对抗爬虫,对抗扫描器,对抗自动化攻击也是一把好手。

雷池集成了基于流量的资源自动识别能力,对流量进行精确画像,自动梳理 API 格式,可用于 API 管理和 API 防护。

安装只需要一条命令,界面情形脱俗,安全配置开箱即用,易用性高。

攻击检测使用了业界首创的智能语义分析算法,同时还具备威胁情报、动态限频、智能建模等多种高级防护模式。

单核轻松支撑 2000+ TPS 流量,平均请求检测延迟在 1 毫秒级别,只要硬件足够强,可支撑的流量规模无上限。

END

扫码加入雷池交流群

如有侵权请联系:admin#unsafe.sh