这一年的时间,不知各位有没有注意到,各个迹象表明,安全对抗正逐步迁移至云端。面对这种迅猛的云原生趋势,在本次的hvv中,我们应该如何对这种新型的云上攻击进行防护?

👉 有效的云上攻击防护需要从基础架构开始。云服务提供商应该提供全方位的安全保障,包括数据隔离、访问控制和监控等。

👉 人为因素在云安全中占据重要地位。许多安全事件都源于员工的错误操作或者是对安全意识的缺乏。所以,提高员工安全意识是很必要的。

👉 利用先进的安全工具来监控和检测云上的异常行为也是非常重要的一环。通过实时监控和日志分析,安全团队可以及时发现并应对潜在的攻击,从而减少安全漏洞造成的损失。

面对即将来临的hvv, 牧云免费提供了前期准备的巡检工具和攻防对抗中的三板斧,来为 hvv 全程提供强有力的云安全保障。

hvv 前必不可少的巡检工作

首先是我们的 hvv 前巡检插件,方便各位在开始前几天入场前做一个摸底检查。主要包括:

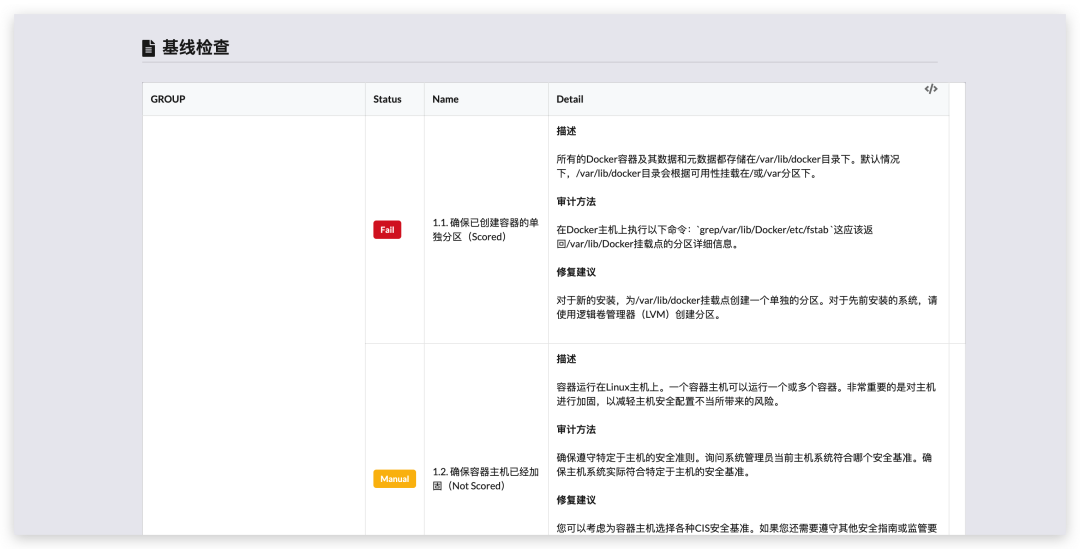

基线检查

牧云基于CIS benchmark实现了docker/kubernetes的检测,快速按照云原生安全实践的最佳标准,对所负责的云环境进行核查,列出具体的检测项合格情况,来为容器安全加固、云安全建设提供指导性的方向建议。

重大漏洞扫描

牧云整理了2022-2023发生的最新漏洞,结合多年的hw经验,对其中的关键性漏洞/红队常利用漏洞进行扫描和检查,如:WebLogic 远程代码执行漏洞、Nacos 身份认证绕过漏洞、ThinkPHP nday等等。除此之外,还收录了本年度云原生场景下的相关重要漏洞,如:minio CVE-2023-28432等。

重大漏洞扫描主要专项针对多年hw红队最常利用的打点漏洞,以此来与红队实施精准打击性的对抗,为防守人员增加一张强力有效的王牌。

第一斧:云上攻击阻断,权限是关键

在众多云实战攻防中,权限的提升往往是最关键、最核心的攻击链路节点;当由于各种原因导致容器沦陷时,良好的权限控制能够很大程度的阻止攻击的扩散。而容器内的权限提升,又主要分了两个部分:

• 对于非root启动的容器,首先需要从普通用户 -> root用户提权

• 获取root权限后,通过容器逃逸来获取宿主权限

针对这两个部分,我们提供了 2 个专项插件:

veinmind-escape

(专项检测镜像/容器中可能存在的逃逸风险)

检测了容器的各项配置,结合容器常用逃逸方法,逐一进行审查,探测是否存在逃逸的利用链路;防止攻击行为扩散至宿主机器导致更严重的安全事件。

veinmind-privilege-escalation

(专项检测镜像/容器中可能存在的提权风险)

基于常见提权手段,对容器内不安全的权限配置进行检测,防止攻击者在容器内部获取到容器root权限。

第一板斧砍断了攻击者继续扩散的希望,保证防守人员能有足够的时间来响应、处理红队的攻击事件。

第二斧:后门专项检测,打断持久化攻击

后门攻击是攻击者利用系统或应用程序中的漏洞,以隐藏的方式在目标系统上安装恶意代码的手段。这使得攻击者可以在未经授权的情况下继续访问系统,从而造成不可估量的损害。

后门攻击的特征包括:

veinmind-backdoor 对于后门安全问题,结合云上实战场景,实现了如下部分的检测:

• 多种后门类型检测:如bashrc、动态链接库、inetd、sshd等常见后门检测。

• 内核级rookit检测:近百种rootkit的检测识别,如LKM、Superkit等。

第三斧:入侵痕迹检测,确保当前安全状态

红队的入侵手段多不胜数、防不胜防;防守人员在做了多重防护后,如何能够增加自己的防守信心?入侵痕迹检测插件可以检测容器是否曾被攻击/已经沦陷:

veinmind-trace 提供了如下的常见入侵痕迹检测:

快速扫描容器中的异常进程:

• 隐藏进程(mount -o bind方式)

• 反弹shell的进程

• 带有挖矿、黑客工具、可疑进程名的进程

• 包含 Ptrace 的进程

快速扫描容器中的异常用户:

• uid=0 的非root账户

• uid相同的用户

快速扫描容器中的异常文件系统:

• 敏感目录权限异常

• cdk 工具利用痕迹检测

如何使用/获取

下载地址:https://stack.chaitin.com/tool/detail?id=1206

扫描后完整输出报告示例:

END

平台介绍

牧云·云原生安全平台

扫码加入

云原生交流群

如有侵权请联系:admin#unsafe.sh