9月19日,火线安全主办的第28期火线沙龙圆满落幕,本次沙龙围绕IAST在大型企业的落地实践,由来自火线安全的顶尖专家顾问和58集团的安全专家带来精彩分享。

随着数字化转型的加速推进,AI大模型也加入到了应用开发的行列中来,应用的数量和迭代速度都越来越快,因应用程序漏洞导致的数据泄露等业务风险时有发生。如何更早、更快地进行漏洞发现,提前规避安全风险,已经成为各行各业安全发展的基本需求和众多安全开发者不可或缺的责任义务。

DevOps时代,需要更高效的漏洞发现工具。

01

IAST如何助力企业实现安全左移

火线安全的专家顾问高鹏在本次沙龙中从IAST的原理出发,深入剖析了IAST与传统的DAST和SAST之间的关键差异,详细剖析了洞态IAST在跨微服务漏洞检测、API资产测试以及黑盒联动方面的解决方案。

Vol.1

IAST的由来与原理、分类

交互式应用程序安全测试(IAST)最早在9年前由Gartner提出,结合了静态应用程序安全测试(SAST)和动态应用程序安全测试(DAST)技术。

这旨在通过SAST和DAST技术的交互来提高应用程序安全性测试的准确性。IAST将SAST和DAST的优点融合到一个解决方案中,这种方法可以确认或反驳检测到的漏洞的可利用性,并确定其在应用程序代码中的起源点。

IAST可以进一步详细分类为流量型、主动插桩型、被动插桩型。高鹏对每一种类型的IAST分别进行了详细的讲解。

Vol.2

白盒与黑盒

这一部分对白盒和黑盒在漏洞检测方面的区别进行了详细分析。

黑盒扫描器

传统黑盒扫描器的实现原理:

通过大量的payload发送请求fuzz某个接口某个站点进行测试。

1、在企业内部安全测试中会对业务造成影响,因为发送大量payload,难免会存在发送大量请求;

2、漏洞检测的准确率也无法保证,因为有很多漏洞,需要特定条件,特定payload才能触发,扫描器能发送的payload只有已知已存在的payload;

3、漏洞漏报率无法保证;

4、对测试环境业务造成脏数据;

5、参数测试不全,例如存在一个orderby的GET参数,但是测试人员在测试时并没有带上这个参数,这就导致了GET参数Orderby存在注入,但是由于前端没有传入,导致无法fuzz;

6、无法获取已覆盖测试的接口,无法保证接口安全测试的完整性;

7、无法完整定位漏洞具体代码位置。

白盒审计工具

白盒代码扫描器的实现原理:

基于正则匹配、语法树控制流、数据流、函数调用关系等,可以对代码规范进行检测。

1、无法拿到运行时的参数数据流,只能通过静态代码分析来判断;

2、扫描速度慢;

3、误报率高;

4、无法确定漏洞的可利用性。

Vol.3

漏洞检测现状

如今,应用开发的技术趋势是单体架构向微服务架构演进,客户诉求是跨微服务漏洞难以检测,追踪,修复,在新的DevSecOps时代,我们需要更适应微服务场景的漏洞检测手段。

在DevSecOps和SDLC中,快速迭代的速度带来了漏洞检测的挑战,快速发布新版本的开发模式可能导致安全问题被忽视,此外,快速迭代要求安全检测工具和流程不断更新。

Vol.4

洞态IAST新技术与解决方案

在第四部分中,高鹏对洞态IAST在新的技术方向与新的思路尝试进行了介绍。并介绍了洞态研发团队在洞态IAST在漏洞检测上所做的新的解决方案。

迭代

全新UI数据展示,为更清晰直观展示漏洞检测数据,洞态进行了全新UI改版,支持多维度数据展示。

开放

漏洞检测规则全开放。

创新

跨服务全链路漏洞污点追溯。洞态IAST支持将多个微服务串联,并进行漏洞检测。

价值

关联图谱。支持项目多版本调用链路时序追溯;支持项目多版本维度拓扑架构梳理。

共创

黑盒联动。IAST类产品在漏洞验证上存在天然难点,洞态通过联动黑盒、白盒、SCA、API等安全工具与测试工具,辅助验证IAST检出漏洞真实性,降低推进漏洞修复工作的难度。

集成

解决全流程嵌入的问题: 成熟的DevOps流程接入能力。

数据

查询中心。DongTai Server针对每个请求采集结果进行存储,将数据集合,通过接口可提供给黑盒,白盒,自研安全工具等任意产品实现联动,提高漏洞检出效率。

修复

对研发友好的修复方案,减少无效/反复沟通。

自动

解决全流程嵌入的问题: 与测试Pipeline结合。

完整演讲内容

请扫码观看视频回放

02

58集团IAST调研与实践:日活5000Agent的IAST落地全流程

58集团高级安全工程师孙志雯本次分享围绕选择洞态IAST的原因、IAST在58集团落地全流程及重难点解析,对IAST的优化以及后续规划展开了精彩的分享。

经过两年的持续运营,洞态IAST在58集团的落地取得了一些成果,目前日活Agent数量在5000左右,检测出来数百个高危漏洞。这些高危漏洞都是之前的安全能力无法发现的,给SAST等其他产品提供了召回手段。

Vol.1

背景

58同城此前已经成功应用了SAST与DAST,但由于对应黑白盒产品的天然限制,存在业务覆盖率有限、误报率较高、无法检测二方包等问题,并且饱受脏数据困扰。

洞态IAST误报率低,解决了业务脏数据问题,支持全链路污点追踪,并可采集测试流量,由此,58同城决定引入洞态IAST,为集团带来全新安全能力。得益于洞态IAST的轻量级Agent,本次引入对58集团性能影响很小。

Vol.2

试点部署

58集团首先在业务线的边缘业务进行了试点部署,以熟悉IAST流程,验证网络通信,测试洞态IAST的漏洞检出能力与性能负荷等。通过实时的性能监控与细粒度的熔断降级机制,确保业务正常运行。

Vol.3

批量部署

在试点部署取得成功后,58集团开始推动洞态IAST在集团内部的批量部署。

在洞态IAST嵌入CI/CD流程与SDL流程的过程中,58集团认为,IAST是安全辅助测试人员发现风险的产品,在批量部署过程中,灰度进度需要尽量平滑,并分优先级逐步接入业务。在前期,仅开启少量检测规则,逐步适应业务,并及时响应业务反馈的问题。

Vol.4

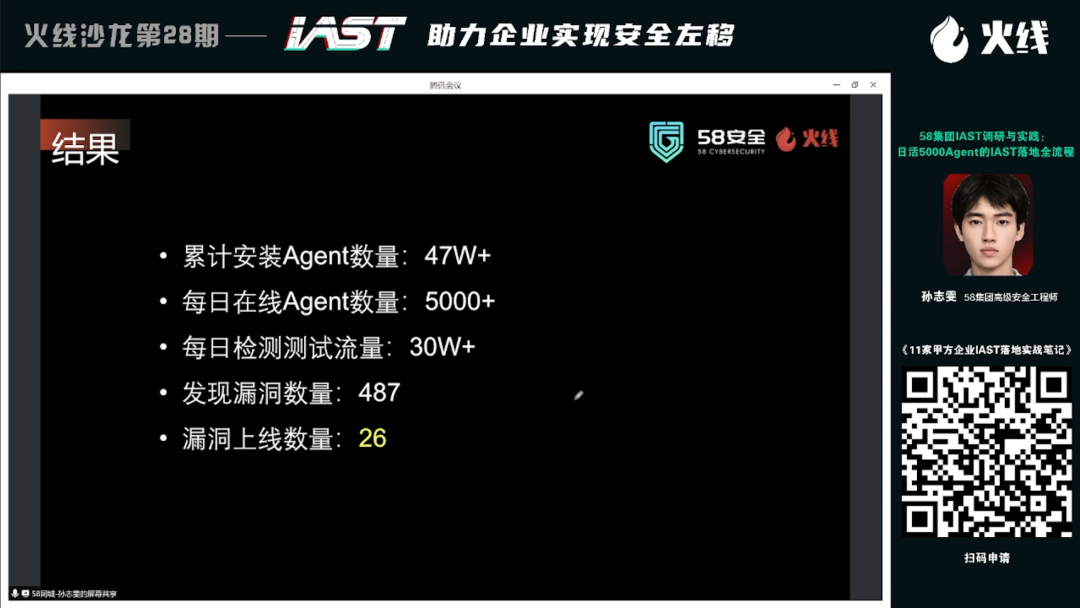

结果

在洞态IAST在58集团成功进行批量部署并持续运营的2年时间内,58集团累计安装Agent数量47万+,日活Agent数量5000+,每日检测测试流量30万+。

截至目前,洞态IAST累计帮助58集团发现漏洞487个。洞态IAST的成功接入,为SAST提供了召回手段,提高了58集团内部安全和测试的合作度。

完整演讲内容

请扫码观看视频回放

推荐阅读

如有侵权请联系:admin#unsafe.sh