基于我们课程的研发团队对往期学员的调研,我们发现即使在课程里对某些基础知识进行了讲解,但仍有部分学员反馈存在跟不上的情况。究其根本,则是没有红队体系建设或代码能力较弱导致的。若您的基础较为薄弱,我们不推荐您直接进行免杀课程的学习,针对此种情况,我们的研发团队推出了红队武器开发课程,能够快速的帮您进行红队知识体系的建设。

2.常见痛点

懂web渗透基础,又有了一定的红队代码开发能力基础后,很多同学发现对AV/EDR束手无策,在行动中编写的木马无法上线。

即便上线后各种行为、流量、内存中的查杀也让渗透变得举步维艰,好不容易写出来的钓鱼马过几天又被杀软查杀。

3.课程大纲/目录

| 环境搭建 | 免杀概述 vs环境搭建 分析工具安装 |

| 基础知识 | 汇编基础 堆栈 c语言基础编程 编写exe/dll 导入表 IAT表 导出表 重定位表 windows api shellcode原理 |

| windows相关 | dll注入&shellcode注入 uac白名单挖掘 模块踩踏 dll劫持挖掘 进程与线程 windows内存管理 windows异常 调试原理 PPL attack 进程强杀 |

| hook | Inline hook IAT hook SSDT hook |

cobalt strike免杀要点 | cs模块详解 stage&stageless C2profile execute-assembly bof UDRL Blockdlls 一些简单的二开 |

bypass hook | 直接patch硬编码 reload syscall Hells Gate Halo Gate syscall的检测与绕过 |

bypass etw | patch 检测与绕过 |

bypass amsi | patch 硬件断点patchless 检测与绕过 |

anti-sandbox | 抗沙箱手法 抗分析(调试) |

shellcode loader编写 | shellcode加密混淆(xor,rc4,aes..) shellcode分离 shellcode api替换 x64下完全隐藏导入表 |

对exe的处理 | 降低熵 添加文件属性 自签名 |

windows机制 | 回调函数机制 APC机制 VEH机制 线程机制 LSA机制 PPL保护 |

【360全家桶+核晶】专题 | 360特性讲解 静态绕过(上线) webshell执行被核晶拦截的绕过 certutil绕过360+核晶 powershell执行绕过 低权限下核晶的处理 绕过核晶进行远程线程注入 绕过核晶添加计划任务 绕过核晶添加用户 强杀360全家桶(开启核晶) |

【windows defender】专题 | defender特性讲解 静态绕过(上线) 绕过defender进行注入 强关defender 利用defender排除项 各种行为绕过 |

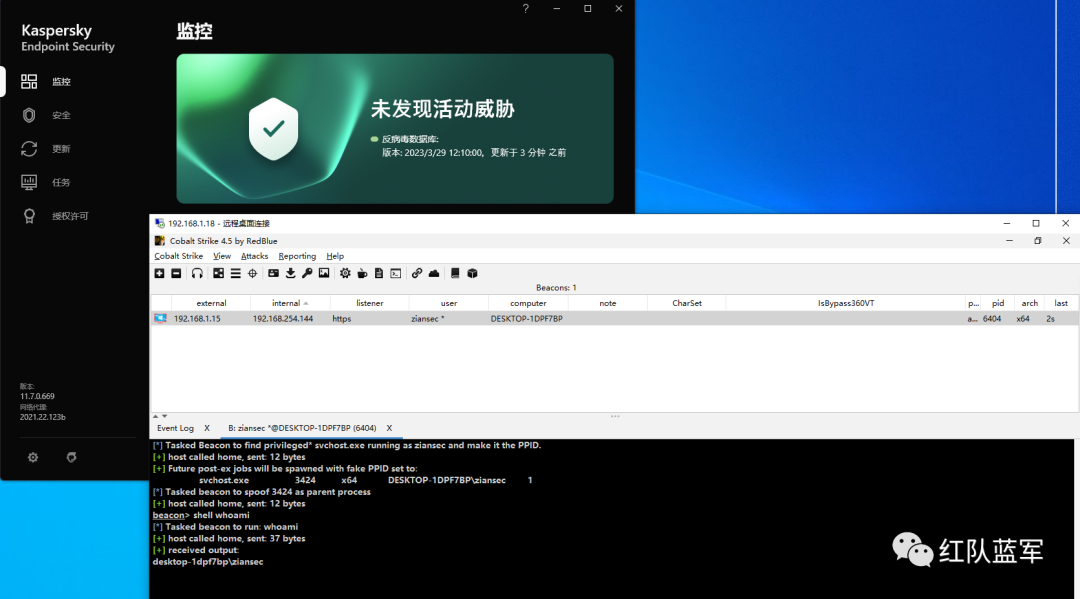

【卡巴斯基】专题 | 卡巴斯基特性讲解 静态绕过(上线) 绕过卡巴斯基内存扫描上线 动态绕过卡巴斯基各种行为拦截 强杀卡巴斯基 |

| 【EDR】专题 | EDR原理 EDR绕过 BYOVD对抗EDR |

| 【ESET/NOD32】专题 | 特性讲解 静态绕过(上线) 动态绕过各种行为拦截 |

| 【钓鱼免杀】专题 | 话术 探针编写 Ink钓鱼 捆绑马 |

| 【dump hash】专题 | 不同AV环境下的dump hash手法 mimikatz免杀 IFEO dump |

基础与高级课件合计近10w+字

4.课程优势

5.适合人群

6.你能获得什么?

1.在不同的AV/EDR环境下能够快速绕过获取目标权限

2.从webshell到后渗透整条链路的免杀方案

3.各大AV/EDR的查杀特性及拦截点

4.具备完整的免杀体系

5.一些免杀的钓鱼方案

7.课程考核

8.学员评价

9.课程价格/优惠

课程费用:5999元 学生出示学生证,立减300元 可分期(需签订合同),可开发票

10.上课时间/方式/时长

课程采用在线直播+录播+群答疑的形式。

每节课都会有相应的录屏,当天有事的同学可以课后自行观看录屏。

11.报名方式

课程详细咨询微信

官网地址: https://sec.zianstudy.com

如有侵权请联系:admin#unsafe.sh