本文3492字 阅读约需 10分钟

近日,从全国信息安全标准化技术委员会官网获悉,由我国牵头提出的网络安全国际标准ISO/IEC 24392:2023《网络安全 工业互联网平台安全参考模型》(以下简称《IIP参考模型》)已正式发布。

《IIP参考模型》国际标准用于解决工业互联网应用和发展过程中的平台安全问题,可以系统指导工业互联网企业及相关研究机构,针对不同的工业场景,分析工业互联网平台的安全目标,设计工业互联网平台安全防御措施,增强工业互联网平台基础设施的安全性。

工业互联网安全是国家安全的重要基础和保障

作为首个工业互联网安全领域的国际标准,《IIP参考模型》首次提出了安全域、安全全生命周期、业务场景三个维度的视角洞察工业互联网安全。

工业互联网最初由通用电气提出,由美国电话电报公司、思科、通用电气、IBM和英特尔推动,目的是将人类和计算机、软件和大数据结合起来,重建全球工业,为企业和经济提供新的机遇。作为工业互联网最重要的组成部分,工业互联网平台是面向制造业数字化、网络化、智能化需求,构建基于海量数据采集、汇聚、分析的服务体系,支撑制造资源泛在连接、弹性供给、高效配置的工业云平台。

当前,我国已经把工业互联网建设作为战略建设之一,成为推动新型工业化的关键基础设施组成部分,是加快制造强国和网络强国建设的关键路径。目前,工业互联网已成为国家关键信息基础设施的重要组成部分,其自身安全则是产业安全和国家安全的重要基础和保障。《国务院关于深化“互联网+先进制造业”发展工业互联网的指导意见》《十部门关于印发工业互联网安全工作的指导意见的通知》《工业互联网发展行动计划(2021-2023年)》等国家政策对工业互联网安全建设也相继提出了明确的要求和期望。

工业互联网安全目前面临哪些挑战?未来工业互联网安全又如何建设?作为首个工业互联网安全领域的国际标准,《IIP参考模型》对解决上述问题又有哪些指导意见,成为关注的焦点。

三大维度构建IIP安全参考模型

标准首先对IIP的特点和威胁做了针对性的描述。

作为工业互联网平台,IIP通常涉及大量异构工业设备和数据,可能会被用于各种安全目的,《IIP参考模型》国际标准针对性的例举了24个IIP特有的安全特点,包括工业设备废弃后在不同环境下的重复使用、设备的计算和网络资源有限、设备缺少加密和身份认证、操作系统和软件过时等,然后针对这些特点,针对性的提出了IIP特有的安全威胁,一共有18大类27小类,包括无线传感器的攻击、末端数据的数据泄漏、漏洞补丁无法安装、跨境数据传输、恶意工业应用等。

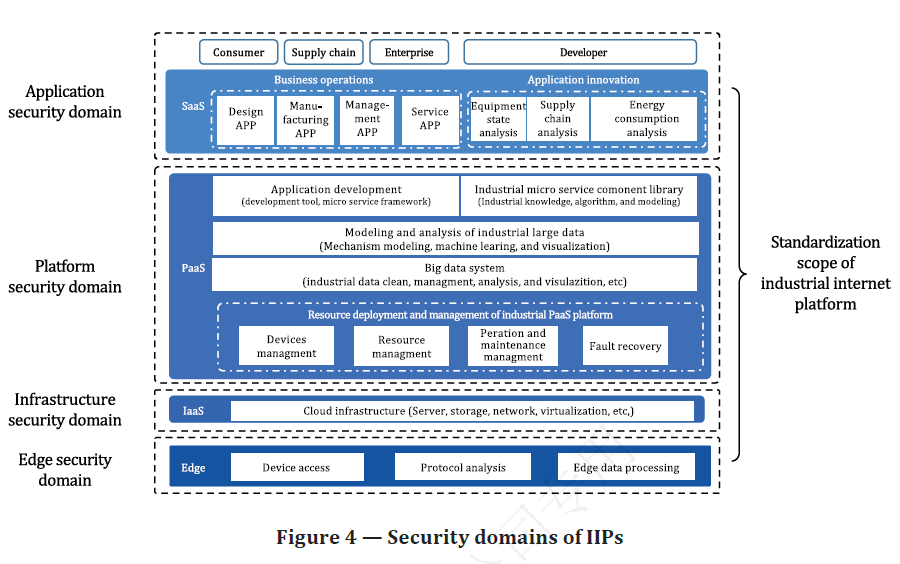

《IIP参考模型》国际标准,从三个维度构建了IIP安全参考模型:系统的安全域、全生命周期、业务场景,通过这三个维度,可以进一步分析出IIP特定的安全要求。

第一个维度:IIP安全域,由4个域构成。

主要分为四个域:边缘安全域、云基础设施安全域、平台安全域、应用安全域,分别从边缘层的采集接入、IAAS层、PAAS层、SAAS层展开。边缘安全域负责通过现场设备从各个系统收集海量工业数据,这带来了与传统软件系统不同的安全问题。工业云基础设施安全域涉及到虚拟化管理软件和虚拟化应用软件的安全性问题。平台安全域涉及工业应用的设计、测试、部署以及工业大数据的存储、处理、共享和销毁等安全问题。应用安全域涉及到与第三方服务和应用交付,相对而言,更容易受到外部攻击,不同的工业应用可能采用不同的分级方案,以加强各个应用程序的应用程序安全控制。

第二个维度:IIP系统全生命周期,应对各种安全风险。

该维度主要从开发、生产、使用、支持、退市/报废全过程展开对应的安全风险。每个阶段都涉及到不同的任务和针对特定目标的安全。IIP涉及到的各种角色相关者,如供应商、生产经理、运营者、设备回收商等,他们每个人都会参与特定的系统生命周期。开发生产阶段,涉及到需要其它生产设备和参与者。使用和支持阶段,涉及到该阶段直接相关的参与者、下游的参与者、云平台的参与者等。退市/报废阶段,也与多个参与者有关,如设备所有者、设备回收商、服务平台运营商。

第三个维度:IIP业务场景和角色,多层面分析安全问题

IIP业务场景和角色:主要从生产优化、定制产品生产、多业务生产、跨国合作几个层面的网络安全问题、数据安全问题以及跨境传输等相关安全问题,涉及到如工业客户、制造公司、服务提供商等各种角色。不同组织不同角色通过IIP交互和协作,不可避免共享某些数据,并引入更复杂和更具挑战性的问题,每个典型的业务场景都涉及特定的威胁。如在生产优化场景下,可能产生如下安全威胁:

T1:攻击者冒充物联网设备访问平台;

T2:工业互联网平台数据泄漏;

T3:云平台决策错误导致设备故障、停产等;

T4:设备安全性无法适应应用程序的变化;

T5:传输过程中数据泄漏。

其中在产品定制环节,涉及到攻击者通过侵入单个设备来攻击整个系统、网络过载导致生产终端、漏洞补丁修复困难、工业控制系统软件漏洞、恶意工业应用。

在多业务生产场景,涉及攻击者攻击无线传感器复制或更改数据;边缘计算平台遭到恶意攻击或运行失败,存在业务中断的风险;攻击者通过侵入单个设备来攻击整个系统;安全末端支持设备的数据泄漏;网络过载导致生产中断;IP机密性容易受到攻击。

在跨境合作场景,涉及到工业互联网平台数据泄漏;攻击者通过浸入单个设备来攻击整个系统;云平台配置错误导致设备故障、生产停工等;攻击者冒充物联网设备访问平台;云到云的互操作性;跨境传输数据的隐私等。

12项目标与8大要求为工业安全建设提供指引

结合IIP特定的威胁场景,《IIP参考模型》国际标准从功能、绩效和合规,针对性的提出了12项安全目标和8大安全要求。该标准特别强调了随着IIP的使用范围扩大,IIP的设计应防止绕过安全控制,不能有规避安全措施的动机。这与目前网络安全的三同步要求(同步规划、同步建设、同步运行)基本类似。

最后,针对IIP特有的威胁,应采取IIP特定的安全控制措施,根据每个IIP参与者的业务领域来实施针对性的安全控制措施。《IIP参考模型》国际标准中,这些措施从物理安全、网络安全、访问安全、通信安全、系统安全、应用安全、操作安全、安全管理等8个方面分别对工业安全措施和要求展开了阐述,对现有的通用信息系统安全要求形成有益的补充。

不难看出,《IIP参考模型》国际标准通过三个维度的剖析,可以系统指导广大工业互联网企业,基于不同的场景和工业互联网平台的安全目标,提供针对性的安全防御措施,从而增强工业互联网的安全。

构建工业全场景化方案服务

《IIP参考模型》国际标准采用的三大维度IIP参考模型和安全目标要求的方法论,与奇安信的工业互联网安全理念不谋而合。

作为国内网络安全行业的领军企业,奇安信一直致力于基于场景化和全生命周期的工业互联网安全体系建设,公司于2015年建立工控网络安全实验室,经国家发改委批准成立“工业控制系统安全国家地方联合实验室”,致力于工控安全与工业互联网安全研究,承担了多个国家课题,参与制定了多项工业安全国家标准。

奇安信认为,随着工业互联网发展的深入,做好工业互联网安全建设,需要重点关注安全运营的场景化,做好目标设定和实施路径。

对于产品和解决方案,需要做好设计“三融合”与开发模式的“两合作”:业务与安全融合,网络安全在与可靠性、功能安全融合,网络安全与数据安全融合。此外,安全企业应保持与业务系统开发商合作,专业用户与安全企业也应深度合作,共同定制安全产品。

安全运营则要根据场景的业务目标,设定相应的安全运营的目标,进而制定具体的实施路径。实施路径包括运营模式、组织团队、平台工具和运营流程四大要素,缺一不可。例如大型央企集团要根据不同层级和部门的工业安全组织职责,调整运营模式甚至平台功能分配;对生产业务可靠性要求度高的场景,运营组织团队需要配备专职或兼职的生产设备或工艺专家;对新场景的安全运营要定制开发安全数采设备,根据威胁建模设计的相应的关联分析规则。

在工业互联网领域,奇安信将技术与客户场景化结合,形成多个特色产品和解决方案,提出了“双平台一中心”安全架构,构建了全场景化和全生命周期的工业互联网安全保障体系,

目前,奇安信工业互联网安全“场景化”方案已经在石油、电力、智能制造等多个行业场景落地实践。

关于作者

周永刚,奇安信工业互联网安全产品负责人,北京邮电大学硕士研究生,近20年网络安全从业经验,拥有丰富的产品研发和管理经验。研究领域包括传统信息安全、云安全、工业互联网安全等,负责过多个产品与大型网络安全项目的规划设计,具有丰富的实战经验。

END

如有侵权请联系:admin#unsafe.sh