一、写在前面

1月7日 在ADconf分享了 《攻防技术创新探究》。在公众号归档下。

总体分析和归纳不一定准确,欢迎各位大佬指正。

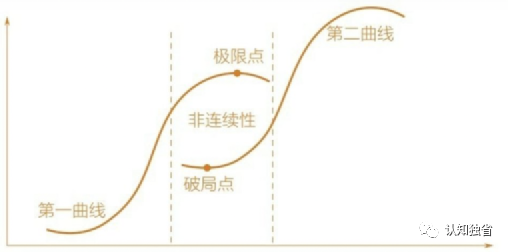

在技术发展的过程中,总会遇到极限出现的那一刻。一项技术在遭遇极限后只能就此停步。令人沮丧的是,极限点是不可避免的。

——《技术的本质》

发展瓶颈点分析:

个人瓶颈:技术瓶颈点、发展瓶颈点、高阶技术升华

团队瓶颈:赛道的选择、输出价值、技术认可

公司瓶颈:客户需求、商业价值、拔高能力

创新的意义:

解决瓶颈;

实现价值&创造新价值

关于创新三大误解:

创新就是发明创造;

创新是天才们的事情;

创新是灵光一现,孤立的,很难被学习和复制。

网络安全的创新动力:政策、场景、业务、理念、技术、模式…

安全是相对万金油的存在,只要场景应用够大,这个场景的安全就会更成体系化,例如云计算的普及对应云安全就很典型;零信任全方面应用后 零信任本身的安全也会比较有价值;车联网的赛道场景强化,进一步增强了车联网安全的应用,甚至基于5G 鸿蒙体系的安全会更加普遍。

整体以攻防技术为内核、赛道场景为驱动(业务逻辑辅助)、应用场景越广泛意味着这个攻防赛道价值越高。

实战几个问题,算不算创新?

实战攻防中,在内外网信息收集上花费了多少时间?还有没有提升效率的空间?

漏洞挖掘-0day储备,在储备的质量和数量,除了投入更多的研究员,还有哪些方法?

社工钓鱼,除了常规的邮件、社交、功能等形式 还有哪些可以提高准度和效率的点?

如何让自己的木马免杀持久性更好?而不是成为一个消耗品?(APT的马子)

内网过程,除了扫描还有没有更精准快速的扩大战果的手段?

破隔离、拿靶标?如何更高提升效率?

二进制在攻防实战有哪些更好的应用?

红队创新点

红队创新点梳理:

信息收集,基于业务资产的偏门资产组合拳,例如接口资产自动化、业务虚拟目录+Fuzz;

代码审计,利用多类型漏洞组合拳组合Getshell链;

打点,钓鱼自动化+人性化闭环;

木马&免杀,基于业务流向的泛木马、基于自定义加密算法的魔改;

内网横向,基于集权的维权与发包、专有协议、业务白名单、基于协议的认证突破;

隔离突破&靶标,基于集权&边界设备的自动化精准发掘、认证突破

红队vsAPT组织 重点差异-隐匿

重点归纳下靶标侧:

隔离突破:重点关注集权设备(AD k8s vcenter …)、边界设备(VPN、FW、SW)、Web应用-跨段(https 隐匿效果更佳)

漏洞系列:1day&nday(相对比感知明显)、0day储备、临时挖day(基于临时源码&闭源代码),总体来看漏洞打过后尤其RCE效果在端侧还是有动静被监测。(也要看防守人员是否针对告警做处置,例如佯装攻击批量告警后的专项攻击)

口令系列:密码提取&复用、规律提取、密码&验证码欺骗、基于社工的猜测推理

认证系列:基于协议、票据、认证类的突破。相对无感,毕竟都是正常行为,管理员也是这个业务流量。

手工渗透,组合拳。(top10类组合、 web&系统&组件的渗透组合)

基于社会工程(搞人),二次钓鱼&精准钓鱼,运维管理、业务管理等

攻防演练类,目前红队检测服务相对比较为成熟,还可以拓展红队专项评估,例如域安全评估、集权类专项评估(k8s、vcenter…) 入侵与模拟攻击BAS 云安全专项检测,本身对红队渗透有帮助,且可单独形成服务 红队中,移动端的暴露面自动化探测 红队中,借用api进行数据权限的获取,借助业务资产&表单构造寻找偏门资产,助力信息收集的最大化,实现ASM类的增值 规划建议类,红队攻防咨询、沙盘推演; 攻防咨询,基于红队检测结果,进行根因挖掘形成有效性检测建议(咨询类公司不一定好做,因为没有实际做,红队类没做总归是概念,做了就能得到验证) 沙盘推演,企业类不一定好组织,需要的资源相对较多。但的确能够发掘更广泛的风险及影响,进而佐证价值点 攻防咨询基于先执行了红队,基于结果来推动;沙盘有假设,不一定是(要)真打

如有侵权请联系:admin#unsafe.sh