什么是威胁情报?

说起威胁情报,我发现同行(甲方和乙方)提的最多的是Garner对威胁情报的定义。事实上Gartner压根不懂威胁情报,一群分析师瞎BB,一个APT、黑客团伙也没分析过。

Gartner的定义:(全是废话)

“Threat intelligence is evidence-based knowledge, including context, mechanisms, indicators, implications, and actionable advice, about an existing or emerging menace or hazard to assets that can be used to inform decisions regarding the subject’s response to that menace or hazard.”

威胁情报是基于证据的知识,包括上下文、机制、指标、影响和可操作建议,用于了解关于某一特定主体对威胁或危险做出反应时所需作出决策的相关信息。

第一个悲哀 国内已经没有威胁情报公司了

2015年,威胁情报进入中国市场。微某某、天某某和烽火台联盟等威胁情报厂商和平台相继成立;你看现在微某某什么都干,加入恶性竞争轮询,天某某去干数字风险了。。。,烽火台很少听到了。

第二个悲哀 威胁情报就是IP、域名

曾经很长一段时间,威胁情报厂商都是提供IP、域名这类IOC为主。护网,大家一个劲封IP,封IP的同学,我倒想问问你,你是不是对自己的防御体系没信心???

第三个悲哀 威胁情报就是样本分析

威胁情报厂商的APT报告,十个有九个是在进行样本分析,还有一个IOC也没有,让你猜。

笔者最近在一次分享上,提到一个观点:“网络安全攻防的本质是人与人之间的对抗或每一次入侵背后都有一个实体(人或组织)”。这不是一个新的观点。为什么要强调这个观点?目前,国内公开的APT报告中约有95%及以上都是基于样本的分析。而国外的整体情况恰恰相反,高质量的APT报告通常具备3+1个要素:威胁情报分析、“作案现场”取证和样本分析+Cui bono。而我国目前的APT报告缺少的恰恰是“作案现场”取证这一部分。说直白一点,去用户现场应急取证的工程师,不知道或没有人告诉TA,每一次入侵背后都有一个实体,通过现场取证分析,可提取用于跟踪入侵者的“指纹”。毫无疑问,理解“网络安全攻防的本质是人与人之间的对抗”这一观点,无论是在纵深防御体系设计、APT分析以及入侵响应等方面都能为我们开展工作提供清晰的思路。

第四个悲哀 战略情报没什么用

国内比较少同行讨论战略情报,很多同行都认为战略情报比较虚,没什么用。

下面给出两位国内威胁情报领域最好的专家之二对战略情报的理解,供大家参考,

威胁情报专家A

Strategic情报,一般翻译成战略情报,其实也没那么战略,听起来比较高大上而已,所包括范围的我理解主要为组织所在的行业当前面临的主要威胁类型以及中短期内的趋势,对应的中文翻译用一个已经用烂的词反而比较合适,那就是态势情报。此类情报产出非常耗费资源但获得却可以非常容易,阅读一些大厂的安全态势报告就行了。我们经常看到安全厂商对于新一年威胁演进的预测,到下一年回顾时你会发现他们对于未来的变化把握非常准确,预测基本上都变成了现实。安全厂商真的掌握了水晶球吗?当然不是,原因很简单,只要数据多到有足够的代表性,他们根本不需要做预测,只需描述已经看到的现实即可,因为从前一年的12月31日到下一年的1月1日,年份变化了,但相隔并不超过24小时而已。这类情报号称面向C级别的管理人员,这类人呢其实并不一定多懂安全威胁,但是却有权分配预算,操作层面的安全人员需要从合规和实事的角度通过恐吓把预算争取下来,所以,所谓的战略情报在敲定预算的那个时间点是重要的,以后就脚踏实地用痕迹情报和战技情报做检测和响应吧。

威胁情报专家B

回到一开始的问题,为什么最近没人提战略情报了?个人认为如果这个时候再按照战术情报、战略情报和运营情报分类显然是不合理的,如果说运营情报可以以黑IoC形式落地,战术情报可以结合TTPs和UEBA以攻击者画像图谱形式落地的话,战略情报的确没有可以落地的东西(除了画饼,而且涉及到战略的饼都不太好消化),所以自然就是靠吹嘘了。。。其实前两者现在也没有可以大规模复制的case。。。也就是没80分以上的作业可以抄。

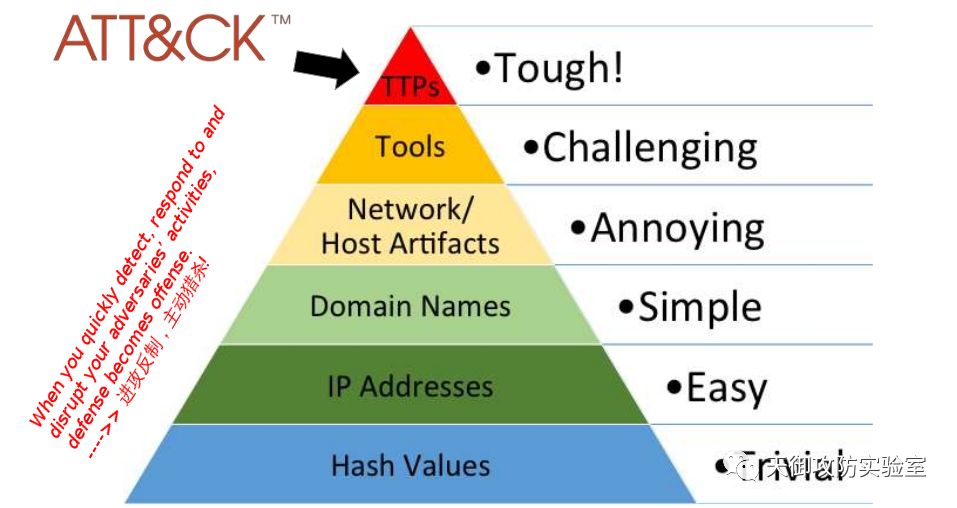

第五个悲哀 甲方在威胁情报方面的实践停留在痛苦金字塔的底层

通过BCS、ISC、CSOP等大会的演讲及相关文章的数据分析发现,目前甲方基于IP、域名这类IOC进行自动封堵仍是主流。

1.那么,到底什么是威胁情报?

简单来说,威胁情报就是关于对手的知识。

对手包括,国家力量,网络恐怖主义、无政府主义黑客,商业间谍、网络犯罪团伙、黑灰产,一般黑客,内部威胁等。

比如,

1.国家力量,中国的对手就是美国。

2.网络恐怖主义、无政府主义黑客,比如俄乌冲突中出现的“乌克兰IT军”。

3.网络犯罪团伙、黑灰产,大多数企业的对手是黑灰产和内部威胁,除非你是国防、关基行业,否则你不是NSA的目标。

4.内部威胁就不让多说了。。。

2.什么是战略情报?

对于国家领导人来说,战略情报包括,

- 地区局势评估:评估本国关键地区(如中东、东亚等)的政治、军事动向。

- 国家关系评估:评估与关键国家(如美国、俄罗斯等)的关系和合作。

- 重大事件警示:可能影响国家利益的数据泄露、颠覆性事件等。

- 全球经济趋势:全球范围内的经济形势,新兴经济体分析等。

等等

对于国家监管单位来说,战略情报包括,

- 长期视角:评估影响网络安全的长期趋势,如新技术发展、地缘政治格局变化等。

- 全局观察:关注全球网络态势,不同国家和组织的网络能力。

- 重点关注领域:互联网治理、网络犯罪、关键信息基础设施安全等。

- 制定国家网络安全战略:评估网络威胁,识别机遇,支撑国家网络空间安全战略。

等等

对于企业高管(CEO、CSO/CISO等)来说,战略情报包括,

以大型跨国互联网公司Google为例,

- 新兴网络技术趋势分析

评估可能影响互联网发展和Google核心业务的新技术,如人工智能、边缘计算、Web3.0等。这些技术如何影响用户行为和互联网业务模式。

- 主要竞争对手技术发展监测

关注主要竞争对手如Facebook、Microsoft在人工智能、云计算等方面的技术发展,评估其对Google的战略影响。

- 重要互联网政策监测

监视各国针对互联网治理、网络安全、隐私保护等方面的政策法规变化,分析其对Google global业务的影响。

- 网络安全态势感知

通过对网络攻击活动、主要网络威胁的跟踪,帮助Google评估自身面临的网络安全风险,提高整体安全韧性。

- 关键业务领域现状与趋势判断

对Google的核心业务如搜索广告、云服务等进行长期态势研判,发现新趋势和变化。

对于企业防御者来说,战略情报主要是APT趋势,主要来源是网络安全厂商的年度报告,比如Mandiant M-Trends

总结

为什么我的眼里常含泪水?因为我对这片土地爱的深沉!- 《我爱这土地》

参考资料

部分内容:

十年前,当“我们”谈论威胁情报的时候,“我们”在谈论什么?

2013年3月22日,SANS主办首届网络威胁情报峰会(Cyber Threat Intelligence Summit)

峰会联合主席、(前)洛克希德马丁(LM)计算机事件响应小组(LM-CIRT)的情报融合负责人Mike Cloppert通过讨论以减少攻击面为重点的以漏洞为中心的旧方法与以降低影响公司的实际威胁的风险为重点的以威胁为中心的新模型相反,开始了这一天。CTI的重点是人,而不是计算机。这个问题实际上太复杂了,技术无法解决,需要人工分析。电脑只是工具。

主题演讲:网络威胁的演变和网络威胁情报(The Evolution of Cyber Threats and Cyber Threat Intelligence)是退役的美国空军将军Greg Rattray,他也是最早提出APT(高级持续威胁)概念的人。

2.新书发布《情报驱动事件响应》第二版新书发布《情报驱动事件响应》第二版

部分内容:

情报驱动事件响应(Intelligence-Driven Incident Response: Outwitting the Adversary)是近年来出版的网络威胁情报(Cyber threat intelligence,CTI)领域最好的书籍之一。该书第一版于2017年发布,第二版于2023年6月发布。国内这两年也出版了两本,分别是《威胁情报驱动企业网络防御》安恒信息和《网络威胁情报技术指南》天际友盟。

3.话题二:威胁情报

①.没有专业的威胁情报公司和专业的威胁情报分析师。国内网络安全行业,真正的威胁情报专家可能最多在???人左右。

②.高端威胁情报服务没有市场。高端威胁情报需求的主要客户是国防、政府、跨国企业、关基行业、大型互联网企业和金融机构。

③.情报、威胁情报、APT分析与取证方法和技术不成熟。

④.企业安全建设需要转变思路。情报驱动。

⑤.缺少政策引导和法律法规。情报共享难、情报社区。

4.SANS FOR578 威胁情报课程SANS FOR578 威胁情报课程

部分内容:

在网络安全行业,如果我们想了解网络安全产业/行业发展趋势、学术界最新研究成果、安全产品、安全技术新趋势、行业最佳实践,通常我们会关注以色列、RSA大会、四大顶会(ACM CSS、IEEE S&P、NDSS与USENIX Security)、咨询机构(Gartner、Forrest)、SANS峰会及调研报告等。

此外,如果朋友们对网络空间国际治理、美国网络安全、欧盟网络安全、信息战、网络战、网络冲突等方面感兴趣,建议关注《现代院》、《清华大学战略与安全研究中心》、《天御智库》(本号)等智库。

SANS最广为人知的是其培训和安全会议,其实SANS是一个完整的生态,培训+认证+教育、安全会议(覆盖安全各个方向)、合作研究,此外还有针对政府和军方的培训。可惜国内没有这样的平台,国内要么单独作培训,如i春秋,要么媒体+培训,如安全牛,要么安全厂商+校企合作。确实可以想一想如何做一个类似SANS这样的平台。(有这方面想法的朋友可以交流交流。)

笔者看过一些SANS的培训课程,从我的经验来看,SANS的课程质量也是良莠不齐,关键要看讲师是谁,比如FOR572: 高级网络取证:威胁狩猎、分析与事件响应(Advanced Network Forensics: Threat Hunting, Analysis, and Incident Response)这门课程有一位讲师是David Bianco(也就是痛苦金字塔/The Pyramid of Pain的作者),非常有激情的一个人。同样的概念不同的人讲出来效果完全不一样,而且每个人都会有个人的偏好,有的人比较容易接受某人讲的,有些人则比较容易接受其他人讲的。

往期精选

围观

热文

热文

如有侵权请联系:admin#unsafe.sh