1. 何为溯源?

当主机侧安全产品发现异常行为时,安全运营人员往往需要更多上下文来判断这次事件的可能来源,影响程度,以及侵入者还有什么其他行为(侵入者可能仅有小部分行为被入侵检测系统发现异常)如:

除了该告警,还有什么其他行为?

入侵的来源是什么?最早失陷的主机是?什么时间?

还有多少资产受到影响?

如何有效止损与环境恢复?是否在隐蔽的地方实现了驻留?

主机层的安全事件想要回答这些问题,如果仅借助告警本身以及登陆受害机器通过如 History 等日志进行排查首先可能存在日志已经被清理的问题,其次很多行为其实也并不会被记录。

2. Elkeid 的解决方案

Elkeid 具备强大的数据采集能力,对于进程创建,文件创建,主动监听端口,主动对外发起连接,DNS请求,权限变更为Root等都可以记录并传递到后端进行行为分析,并且可以很好的捕获容器内行为与短进程,短连接等行为。

具体采集能力如下:

(灰色为默认关闭的采集项)

目前 Elkeid HUB 自身在不依赖外部存储系统的情况下可以实现2-8小时的原始数据存储,并支持秒级溯源查询。因此当 Elkeid 告警产生后,Elkeid 会通过告警数据与原始数据互相关联并持续更新溯源数据,从而帮助安全运营人员更好的理解告警的上下文。

例一:

例二:

3. Elkeid 溯源能力介绍 - 进程创建

溯源图中的进程创建类型节点是很重要的一类数据,通过该数据我们可以很好的了解到告警的前后还执行了什么。

在下图这个案例中,我们通过查看告警节点的父进程信息,可以看到“--no-sandbox”这个关键信息。

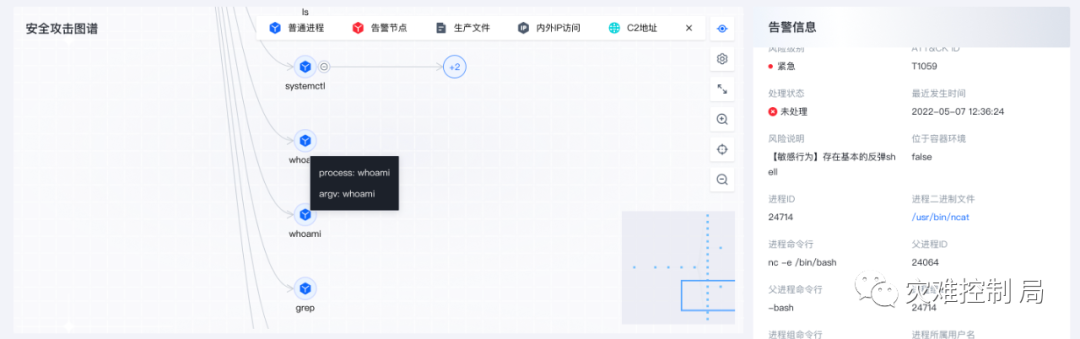

而在下图这个案例中,我们可以清晰的看到反弹shell后入侵者执行的命令:

通过该类数据我们可以很好的查看告警的上下文,如进程的派生关系,告警节点后的相关行为等。

4. Elkeid溯源能力介绍-进程创建

Elkeid 溯源能力还会记录与告警行为相关的全部文件创建行为:

通过该数据可以很好的分析下载行为,敏感文件替换行为等文件创建的行为。

5. Elkeid溯源能力介绍-网络连接

Elkeid 溯源能力还会记录与告警行为相关的网络连接,如Connect/DNS Query:

通过该数据可以很好的发现如内网扫描,与C2通讯,尝试连接内网敏感资产等行为。

7. Elkeid 溯源扩展

由于目前版本 Elkeid 溯源仅仅是第一个版本,因此相较于Elkeid 采集的数据,目前可以支持的自动化溯源的数据类型还是相对较少的。但是用户可以根据自己的需求,将Elkeid 在端上采集的全部原始数据存储在如HIVE,ES等地,便于数据分析/威胁溯源/行为审计等需求。

8. Elkeid 企业版申请试用

9. 企业版介绍

如有侵权请联系:admin#unsafe.sh